سرور مجازی آلمان

سرور مجازی آلمان در اروپا با قرارگیری در دیتاسنتر قدرتمند Hetzener هتزنر با آپتایم بالا و کیفیت فوق العاده از سرورهای جدید با رم DDR4 و تضمین پورت 1گیگ آماده استفاده مشتریان گرامی می باشد. با خرید سرور مجازی آلمان از کیفیت سخت افزار و پورت سرور لذت خواهید برد.لطفا جهت اطلاعات بیشتر برای خرید سرور مجازی آلمان توضیحات زیر را مطالعه نماید.

مزایای خرید سرور مجازی آلمان :

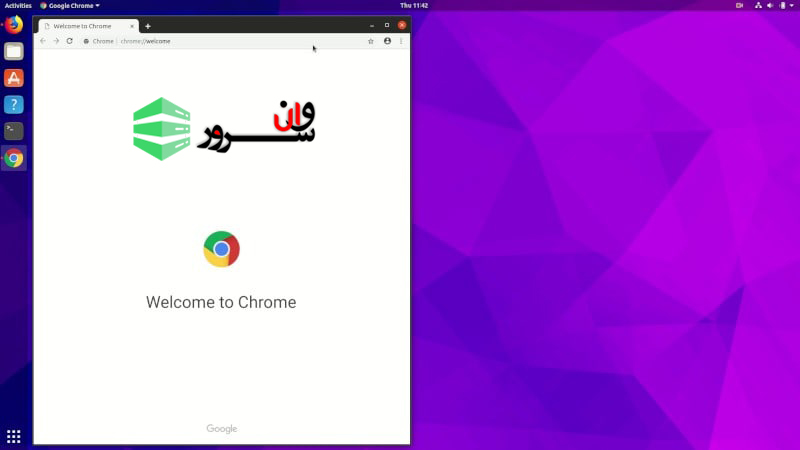

از بهترین مزایای خرید سرورهای مجازی آلمان Hetzner میتوان به پایداری شبکه و پینگ پایین آن نسبت به ایران عنوان کرد.دیتاسنتر هتزنر با آپتایم %99.99 و کیفیت فوق العاده از سرورهای پیشرفته با هارد پر سرعت NVMe نسل جدید و رم DDR4 و تضمین پورت 1Gbps و پینگ عالی نسبت به ایران آماده استفاده مشتریان گرامی می باشد. شما با خرید سرور مجازی آلمان با هارد NVMe وان سرور میتوانید با استفاده از کیفیت و سرعت فوق العاده این سرور ها کلیه نیاز های خود را برای داشتن یک سرور قدرتمند رفع کنید. از نکات بسیار مفید سرورهای آلمان دسترسی کامل به پنل کنسول مدیریتی با قابلیتهای زیر است:

- سیستم عامل را تغییر و نصب کنید.

- بدون نیاز به پشتیبان ریلود سیستم عامل انجام دهید.

- سخت افزار را مانیتور و مدیریت کنید.

- ایزوهای مورد نظر را بوت کنید.

- بوت را دستی تغییر دهید.

- دسترسی کامل به vnc دارید.

سریع ترین هارد های SSD سرعتی برابر با 555MB/s را دارا بودند، این درحالیست که سرعت در هارد NVMe به 3.5GB/s رسیده است. هارد های NVMe نه تنها سرعت خیلی بالاتری دارند، بلکه باعث می شوند Latency به شدت پایین آمده و فشار از روی CPU و Ram برداشته شود. همه ی اینها گواهی بر انقلاب این تکنولوژی در زمینه سرور و قابلیت دسترسی سریع تر بازدید کننده ها به سایت یا ربات شما می باشد.

پلن های سرور مجازی آلمان

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

روتر فایروال

به دلیل حساسیت بالای دیتاسنتر هتزنر، به منظور جلوگیری از پکتهای Broadcast داخلی روتر فایروالی برای مسدود سازی و رفع این مشکل فراهم شده. همچنین برای امنیت بیشتر پورتهای مضر نیز مسدود شده.

ترافیک نامحدود

ترافیک این نوع سرور از وان سرور به صورت نامحدود بوده و هیچ محدودیت ترافیک و پهنای باندی اعمال نشده.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، دسترسی کامل به پنل مدیریت سرور از جمله (روشن خاموش، ریستارت، نصب سیستم عامل، vnc ، مانیتورینگ سرور و ...) دارید. امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است، برای نصب حتما با پشتیبان وان سرور در ارتباط باشید.

همچنین امکان تعیین iso و نصب سیستم عاملهای آماده از سمت خود شما بدون نیاز به پشتیبانی محیاست.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد، پورت سرور نیز بدون هیچ محدودیت ترافیکی و پهنای باند فعال میباشد.

خیر، وان سرور همانند اکثریت سایتهای میزبانی در سرورهای مجازی خود بک آپ گیری ندارد، اگر نیاز به سروری با قابلیت بک آپ گیری دارید سرورهای مجازی انگلیس و فرانسه دارای این قابلیت هستند.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . تنزل سرویس هم فقط در زمان سررسید ممکن هست که دراین خصوص میتوانید از طریق تیکت درخواستتون رو به پشتیبانی ارسال کنید.

بله، مجازی ساز این سرورها از نوع KVM بوده و در مشخصات سرویس تمامی دسترسی ها از قبلی: 1- کنسول vnc سرور 2- تعیین بوت 3- تنظیم ایزو برای بوت 4- ریلود و نصب مجدد سیستم عامل 5- مانیتورینگ کامل 6- ریست خاموش و روشن و… مقدور است.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

نوید

“ از سرور مجازی انگلیس استفاده میکنم. راضی هستم تا امروز مشکلی با سرویس وان سرور نداشتم ”

امین

“ از سرورمجازی گرین آلمان استفاده میکنم. کیفیت عالی، قیمت عالی، پشتیبانی عالی ”

nima

“ از سرور مجازی استفاده میکنم. عالی، مخصوصا که تو روز جمعه و تعطیل همچین ساپورتی داشتید. ”

حسین

“ از سرور مجازی استفاده میکنم. سروربه خودی خود اکی هست اما کانفیگ ها قابلیت بهبود و توسعه دارد.، پشتیبانیتون بسیار خوبه. ”

myavayedel

“ از سرور مجازی انگلیس استفاده میکنم. کیفیت و قیمت همراه با پشتیبانی لحظه ای و پاسخگو بسیار با احترام و با حوصله پاسخگو هستن ”

حامد

“ از سرور مجازی گرین استفاده میکنم. نسبت به قیمتش خوبه ولی با این وضعی که اینترنت ایران رو خراب کردن بخاطر فیلترینگ، کارایی وی پی اس خیلی پایین اومده ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

معرفی بهترین توزیع های لینوکس

معرفی بهترین توزیع های لینوکستوزیع های زیادی از لینوکس وجود دارد. حتی نمیتوان به یک عدد دقیق فکر کرد، چون میتوان تعداد زیادی از توزیع های مختلفی از لینوکس را پیدا کرد که از یک جهت و یا از جهات مختلف با هم تفاوت داشته باشند.بعضی از آن ها تنها یک کلون از دیگری به نظر میرسد، در حالی که بعضی از آن ها کاملا خاص و یونیک هستند. کمی گیج کنندست! اما این موارد زیبایی لینوکس را نشان میدهد.نگران نباشید ، حتی اگر هزاران توزیع وجود داشته باشد، در این پست لیستی از بهترین توزیع های لینوکس موجود در حال حاضر تهیه شده.در اینجا ، ما سعی می کنیم توزیع ها را دسته بندی کنیم.توجه داشته باشید، ما در این لیست الویت خاصی نداریم و صرفا بر اساس سلیقه ی شخصی به معرفی می پردازیم.بهترین توزیع های لینوکس برای افراد مبتدیدر این دسته بندی ، هدف ما این است که توزیع هایی را که استفاده از آنها آسان است را ، بررسی کنیم. نیازی به بررسی عمیق نیست، فقط می توان بعد از نصب از آن ها استفاده کرد.Ubuntuاوبونتو بدون شک یکی از محبوب ترین توزیع های لینوکس است. حتی می توان آن را از قبل نصب در بسیاری از لپ تاپ های موجود مشاهده کرد.اینترفیس کاربری آن بسیار آسان است. اگر با آن کار کنید ، به راحتی می توانید ظاهر آن را بر اساس نیاز خود تنظیم کنید. در هر صورت ، می توان انواع تم آن را نیز نصب کرد.علاوه بر آنچه ارائه می دهد، یک انجمن آنلاین (فروم) گسترده ای از کاربران اوبونتو موجود است.Linux MintLinux Mint Cinnamon یکی دیگر از توزیع های محبوب لینوکس در بین مبتدیان است. دسکتاپ پیش فرض مینت شبیه ویندوز XP است و به همین دلیل بسیاری از کاربران هنگام از رده خارج شدن ویندوز XP آن را انتخاب کردند.Linux Mint مبتنی بر اوبونتو است و بنابراین همه برنامه های موجود برای اوبونتو را دارد. سادگی و سهولت استفاده از آن دلیلی است که برای کاربران جدید لینوکس، به گزینه ای برجسته تبدیل شده است.elementary OSelementary OS یکی از زیباترین گزینه های موجود لینوکس است، UI شبیه Mac OS است؛ بنابراین اگر قبلاً از سیستم مجهز به Mac استفاده کرده اید ، راحت بودن با آن راحت است.این توزیع مبتنی بر اوبونتو است و تمرکز آن بر ارائه یک محیط لینوکس کاربر پسند است که با در نظر گرفتن عملکرد، تا آنجا که ممکن است زیبا به نظر میرسد. MX LinuxMX Linux تقریباً یک سال پیش مورد توجه قرار گرفت. هم اکنون یکی از محبوب ترین توزیع های لینوکس است. اگر هنوز از آن استفاده نکرده اید، هنگام استفاده از آن تعجب خواهید کرد.برخلاف اوبونتو ، MX Linux یک توزیع محبوب وکاربر پسند لینوکس است که بر اساس Debian با Xfce به عنوان محیط دسک تاپ خود است. علاوه بر ثبات بی عیب و نقص آن، با بسیاری از ابزارهای رابط کاربری گرافیکی همراه است که راحتی هر کاربر با ویندوز یا مک را راحت تر می کند.همچنین ، پکیج منیجر آن کاملاً با یک کلیک به سادگی نصب می شود. حتی می توانید بسته های Flatpak را جستجو کرده و در کمترین زمان نصب کنید (Flathub به طور پیش فرض به عنوان یکی از منابع در پکیج منیجر موجود است).Zorin OSسیستم عامل Zorin یک توزیع دیگر مبتنی بر اوبونتو است که اتفاقاً یکی از زیبا ترین و بصری ترین سیستم عامل برای دسک تاپ است. به خصوص ، پس از انتشار Zorin OS 15 ؛ قطعاً آن را برای کاربران بدون هیچ پیش زمینه لینوکسی ای توصیه می شود. بسیاری از برنامه های مبتنی بر رابط کاربری گرافیکی نیز به خوبی لانچ می شوند.همچنین می توان آن را روی رایانه های شخصی قدیمی نصب کرد، با این حال ، اطمینان حاصل کنید که نسخه Lite را انتخاب کنید. علاوه بر این، دارای نسخه های Core ، Education و Ultimate است. می توانید نسخه Core را به صورت رایگان نصب کنید، اما اگر می خواهید از توسعه دهندگان پشتیبانی کنید و به بهبود Zorin کمک کنید ، نسخه Ultimate را تهیه کنید.Zorin OS توسط دو نوجوان مستقر در ایرلند راه اندازی شد!Pop!_OSPop! _OS ؛ انتخاب بسیار خوبی برای توسعه دهندگان یا متخصصان علوم کامپیوتر است. البته ، فقط برای برنامه نویس ها محدود نمی شود، اگر تازه شروع به استفاده از لینوکس کرده اید، این یک انتخاب عالی نیز است. این برنامه مبتنی بر اوبونتو است، اما بسیار بیشتر بصری و روان است. علاوه بر ویژگی های ظاهری قابل قبول، رمزگذاری تمام را اعمال می کند.گزینه های دیگرDeepin و سایر توزیع های مبتنی بر اوبونتو (مانند کوبونتو ، Xubuntu) نیز می توانند گزینه های مناسب برای مبتدیان باشند. اگر قصد دارید گزینه های بیشتری را جستجو کنید می توانید نگاهی به آنها بیندازید.بهترین توزیع سرورهای لینوکسبرای سرورها، انتخاب توزیع لینوکس به ثبات ، عملکرد و پشتیبانی سازمانی برمی گردد. اگر فقط در حال آزمایش باشید، می توانید هر distro یا توزیع را که می خواهید امتحان کنید.اما، اگر آن را برای یک وب سرور یا هر چیز اساسی نصب می کنید ، باید نگاهی به برخی از توصیه های ما بیندازید.Ubuntu Serverبسته به مکانی که نیاز داریم، اوبونتو گزینه های مختلفی را برای سرور فراهم می کند. اگر به دنبال یک راه حل بهینه شده برای اجرای در AWS ، Azure Google Cloud Platform و غیره هستید ، Ubuntu Cloud راهی است که باید دنبال شود.در هر صورت، می توان بسته های سرور اوبونتو را انتخاب کرد و آن را بر روی سرور خود نصب نمود. با این وجود ، اوبونتو محبوب ترین توزیع لینوکس در مورد استقرار در فضای ابری است.توجه داشته باشید که توصیه می کنیم به دنبال نسخه های LTS باشید.Red Hat Enterprise LinuxRed Hat Enterprise Linux یک پلتفرم درجه یک لینوکس برای مشاغل و سازمان ها است. اگر از روی آمار جلو برویم، Red Hat ممکن است محبوب ترین انتخاب برای سرورها نباشد. اما، گروه قابل توجهی از کاربران سازمانی هستند که به RHEL (مانند Lenovo) اعتماد می کنند.از نظر فنی، Fedora و Red Hat با هم مرتبط هستند. هرچه Red Hat پشتیبانی می کند، قبل از در دسترس قرار دادن Fedora برای RHEL ، در Fedora آزمایش می شود.SUSE Linux Enterprise Serverنگران نباشید، این توزیع را با OpenSUSE اشتباه نکنید. تحت یک نام تجاری مشترک "SUSE" است، اما OpenSUSE یک توزیع منبع باز (اوپن سورس) هدفمند است.SUSE Linux Enterprise Server یکی از محبوب ترین راه حل ها برای سرورهای مبتنی بر cloud است.CentOS 8CentOS بیشتر شبیه نسخه RHEL ، است زیرا از منابع Red Hat Enterprise Linux گرفته شده است.اکنون که CentOS با CentOS Stream جایگزین شده، می توان CentOS Stream را که یک بالادست برای Red Hat Enterprise Linux است امتحان کرد یا به دنبال گزینه های CentOS باشیم.Cent OS 7 تا سال 2024 پشتیبانی می شود و Cent OS 8 در اواخر عمر خود در سال 2021 مشاهده می شود. بنابراین، می توان قبل از آزمایش گزینه های CentOS یا CentOS Stream ، آن را به عنوان یک آزمایش امتحان نمود.گزینه های دیگرهمچنین می توان فدورا سرور یا دبیان را به عنوان گزینه هایی برای برخی از توزیع های ذکر شده در بالا ، استفاده کرد.بهترین توزیع های لینوکس برای رایانه های قدیمیاگر رایانه قدیمی دارید که در اطراف شما است یا اگر واقعاً نیازی به ارتقا سیستم خود ندارید، هنوز هم می توان برخی از بهترین توزیع های لینوکس موجود را امتحان کرد.Puppy LinuxPuppy Linux به معنای واقعی کلمه یکی از کوچکترین توزیع های موجود است. این نرم افزار می تواند با سهولت در پیکربندی های سخت افزاری قدیمی اجرا شود.اگر نیاز به تجربه کاملی در رایانه خوب و قدیمی خود باشد، ارزش بررسی آن را دارد. با گذشت سالها ، تجربه کاربر همراه با اضافه شدن چندین ویژگی مفید جدید این توزیع، بهبود یافته است.Solus Budgie این توزیع، یک سیستم عامل دسک تاپ سبک وزن است. می توان محیط های دسک تاپ مانند GNOME یا MATE را انتخاب کرد. با این حال ، Solus Budgie اتفاقاً یک توزیع کامل لینوکس برای مبتدیان است ، در حالی که منابع سیستم را زیاد درگیر نمیکند.Bodhiلینوکس بودی در بر روی اوبونتو ساخته شده است. با این حال، برخلاف اوبونتو، با تنظیمات قدیمی بسیار خوب اجرا می شود.مهمترین نکته در این توزیع دسک تاپ Moksha آن است (که ادامه دسکتاپ Enlightenment 17 است). تجربه کاربر بصری است.antiXantiX ؛ که تا حدی شبیه به MX Linux است، توزیع سبک لینوکس متناسب با رایانه های قدیمی و جدید است. UI چشمگیر نیست ؛ اما مطابق انتظار کار می کند.این برنامه مبتنی بر دبیان است و می تواند بدون نیاز به نصب، به عنوان یک توزیع مستقیم و لایو CD مورد استفاده قرار گیرد. antiX همچنین بوت لودرهای لایو را فراهم می کند. برخلاف برخی دیگر از مزاحمت ها، باید تنظیمات را ذخیره کنید تا با هر راه اندازی مجدد آن را از دست ندهید. نه تنها این، همچنین می توانید تغییرات را در فهرست روت (root )با ویژگی "Live persistence" آن ذخیره کنید.بنابراین، اگر به دنبال یک توزیع کننده USB-live برای ارائه در سخت افزارهای قدیمی هستید؛ راه حل antiX راهی برای آن است.Sparky Linuxلینوکس Sparky مبتنی بر Debian است که به نظر می رسد یک گزینه عالی لینوکس برای سیستم های سطح پایین است. Sparky Linux چندین نسخه ویژه را برای کاربران مختلف ارائه می دهد.گزینه های دیگرهمچنین می توان Linux Lite ، Lubuntu و Peppermint را به عنوان برخی از توزیع های سبک لینوکس امتحان کرد.بهترین توزیع لینوکس برای کاربران حرفه ایهنگامی که با انواع پکیج منیجر ها و دستوراتاستفاده می شود، می توان شروع به بررسی توزیع های لینوکس کنید که فقط برای کاربران پیشرفته طراحی شده است.البته ، اگر یک حرفه ای باشیم، مجموعه ای از الزامات خاص را خواهیم داشت. با این حال ، اگر مدتی است که از لینوکس به عنوان یک کاربر معمول استفاده می شود، بررسی این توزیع ها لازم است.Arch LinuxArch Linux خود یک توزیع ساده و در عین حال قدرتمند و بزرگ برای یادگیری است. بر خلاف دیگران ، شما همه چیز را با یک بار نصب از قبل نخواهید داشت. شما باید سیستم را پیکربندی کنید و بسته به نیاز بسته ها را اضافه کنید.همچنین ، هنگام نصب Arch Linux ، باید مجموعه ای از دستورات را دنبال کرد (البته بدون نسخه گرافیکی). اگر می خواهید آن را نصب کنید، باید در مورد برخی از کارهای اساسی پس از نصب Arch Linux نیز بدانید. این به شما کمک می کند تا شروع خوبی داشته باشید.علاوه بر همه تنوع و سادگی ، لازم به ذکر است که جامعه (کامینیوتی و فروم های اینترنتی) پشت Arch Linux بسیار فعال است. بنابراین ، اگر به مشکلی برخوردید ، نگران نباشید.Gentooاگر می دانید چگونه کد منبع را کامپایل کنید ، Gentoo Linux را باید امتحان کنید. این توزیع یک توزیع سبک نیز است؛ با این وجود، باید دانش فنی لازم را برای کارایی آن داشته باشیم.SlackwareSlackware یکی از قدیمی ترین توزیع های لینوکس است که هنوز هم مهم است. اگر مایل به جمع آوری یا توسعه نرم افزاری برای ایجاد محیطی مناسب برای خود باشیم، Slackware راهی مناسب است.حتی اگر تعداد کاربران یا توسعه دهندگان که از آن استفاده می کنند به طور قابل توجهی کاهش یافته است ، هنوز هم یک گزینه خارق العاده برای کاربران پیشرفته و حرفه ای است.بهترین توزیع چند منظوره لینوکسبرخی از توزیع های لینوکس وجود دارد که می توان به عنوان یک سیستم عامل مبتدی یا پیشرفته برای دسک تاپ و سرور استفاده کرد. از این رو، ما فکر کردیم که بخش جداگانه ای برای چنین توزیع هایی آماده کنیم.FedoraFedora دو نسخه جداگانه ارائه می دهد؛ یکی برای دسک تاپ یا لپ تاپ و دیگری برای سرورها (به ترتیب Fedora Workstation و Fedora Server).بنابراین، اگر به دنبال یک سیستم عامل دسکتاپ سریع هستید؛ با داشتن یک توزیع قوی در حالی که کاربرپسند است، Fedora یک گزینه است. در هر صورت، اگر به دنبال سیستم عامل لینوکس برای سرور خود هستید، این انتخاب خوبی است.ManjaroManjaro مبتنی بر Arch Linux است. در حالی که Arch Linux برای کاربران پیشرفته و حرفه ای طراحی شده است، Manjaro این کار را برای یک تازه وارد آسان می کند. این یک توزیع لینوکس ساده و مبتدی است. رابط کاربری به اندازه کافی خوب است و مجموعه ای از برنامه های کاربردی رابط کاربری گرافیکی را ارائه می دهد.Debianخوب، اوبونتو بر اساس دبیان ساخته شده است، بنابراین باید توزیع خوبی باشد. دبیان یک گزینه ایده آل برای دسک تاپ و سرور است.ممکن است این بهترین سیستم عامل برای مبتدیان نباشد ، اما با مراجعه به اسناد رسمی می توان به راحتی کار خود را شروع کنید. نسخه اخیر Debian 10 Buster تغییرات و بهبودهای لازم را به همراه دارد. بنابراین ، شما باید آن را امتحان کنید!جمع بندیخب ما در این آموزش به بررسی و معرفی مهمترین انواع توزیع های لینوکس پرداختیم امیدواریم از این آموزش بهره کافی رو برده باشید.

ادامه مطلب

آموزش کانفیگ SSTP در میکروتیک

آموزش کانفیگ SSTP در میکروتیک (Mikrotik)پروتکل SSTP یا Secure Socket Tunneling Protocol پروتکلی ابداعی توسط شرکت مایکروسافت است که با معرفی ویندوز ویستا سرویس پک ۱ به دنیا معرفی شد. در این مقاله آموزش کانفیگ SSTP در میکروتیک (Mikrotik) را به شما آموزش خواهیم داد.با توجه به این که این سرویس از SSL برای رمزنگاری ارتباطات استفاده می کند جهت ایجاد یک SSL معتبر یا Local می توانیم از یک CA Server اینترنتی معتبر یا سرور داخلی استفاده کنیم که در این مقاله ابتدا در روتر میکروتیک خود یک CA ایجاد کرده و سپس نسبت به ایجاد SSL و فعالسازی سرور SSTP اقدام می کنیم.در نسخه های قبلی میکروتیک امکان ایجاد CA و Sign کردن توسط خود میکروتیک وجود نداشت و کاربران باید بصورت جداگانه یک CA Request ایجاد کرده و در یک سرور لینوکسی با سرویس OpenSSL نسبت به ایجاد Cert اقدام کنند. ولی در نسخه جدید میکروتیک خوشبختانه این قابلیت قرار داده شده است که بصورت Self-Sign امکان ایجاد Cert وجود دارد. آموزش زیر را برای کانفیگ SSTP در میکروتیک را دنبال کنید.ایجاد گواهی "CA" برای کانفیگ SSTP در میکروتیک (Mikrotik) ابتدا در روتر میکروتیک به منو [System > Certificates] وارد می شویم و روی گزینه + کلیک می کنیم و پارامتر ها را به شکل زیر تکمیل می کنیم: گواهی "Server" ایجاد کنید اکنون که گواهی CA ایجاد شده، زمان آن رسیده است که گواهی سرور را ایجاد کنید. هنگام ایجاد گواهی سرور، من به سادگی از دکمه Copy در پنجره تنظیمات گواهی CA استفاده کردم و مقادیر پیکربندی کپی شده را تغییر دادم تا با تصاویر زیر مطابقت داشته باشد. پس از اعمال تغییرات لازم ، اکنون باید دو گواهینامه - CA و Server- وجود داشته باشد.گواهی "CA" را Sign کنیدگواهی CA را که قبلاً ایجاد کرده ایم باز کنید و در سمت راست پنجره پیکربندی ، روی دکمه Sign کلیک کنید. یک پنجره جدید ظاهر می شود، تنظیمات زیر را در تصویر زیر اعمال کنید و روی دکمه start کلیک کنید تا گواهی را sign کنید. گواهی "Server" را Sign کنید حال همین مراحل را برای sign گواهی سرور تکرار کنید. با این حال ، توجه داشته باشید که ما گواهی CA را به عنوان CA (مرجع صدور گواهینامه) انتخاب کرده ایم. پس از امضای گواهینامه سرور، مجدداً گواهی سرور را باز کرده و از انتخاب تیک اعتماد اطمینان حاصل کنید. صدور گواهی "CA"گواهی CA را که قبلاً sign کرده بودیم باز کنید و در سمت راست پنجره پیکربندی ، دکمه Export را انتخاب کنید. تنظیمات زیر را در تصویر زیر اعمال کنید. توجه داشته باشید که از Passfrase Export استفاده کنید، آنرا پیچیده / مطمئن کنید و دکمه Export را انتخاب کنید. گواهی CA به عنوان پرونده .crt (به عنوان مثال cert_export_CA.crt) در لوکال MikroTik صادر می شود. بعداً، این فایل نیاز به انتقال و نصب در ClientX دارد. VPN IP Pool درست کنید [IP > Pool] را انتخاب کنید و Pool را مطابق نیاز یا مطابق شکل زیر تنظیم کنید. این قسمت از نظر فنی لازم نیست زیرا ما فقط از یک مشتری متصل برای اتصال به VPN استفاده می کنیم. با این حال ، من فرض می کنم که VPN ی ما ایجاد می کنیم توسط مشتری های زیادی مورد استفاده قرار میگیرد.در این صورت ، ما می خواهیم با ایجاد ارتباط VPN ، یک Pool ایجاد کنیم که از طریق میکروتیک به آنها آدرس IP داده شود.در این مثال ، من آدرس های IP را بین 10.10.100.10 و 10.10.100.254 انتخاب کرده ام. توجه داشته باشید که 10.10.100.1 تا 10.10.100.9 از Pool خارج شده اند. دوست دارم تعدادی آدرس IP را در صورت نیاز بعداً به آنها اضافه کنم.به عنوان مثال ، من در مرحله بعدی این راهنما به عنوان VPN gateway یا در غیر این صورت به عنوان " Local Address " در تنظیمات PPP Profile از 10.10.100.1 استفاده می کنم. آدرس های IP مستثنی شده باقی مانده می توانند برای گتوی اتصال اضافی VPN مانند OpenVPN (10.10.100.2) ، L2TP / IPSec (10.10.100.3) و غیره استفاده شوند.برای کانفیگ SSTP در میکروتیک پروفایل PPP را ایجاد کنید PPP را در سمت چپ Winbox انتخاب کرده و به برگه پروفایل بروید. تنظیمات زیر را برای ایجاد / اضافه کردن پروفایل PPP اعمال کنید. توجه داشته باشید که من قبلاً ایجادVPN IP Pool و آدرس لوکال 10.10.100.1 را اضافه کردم که این VPN Gateway برای سرویس دهنده VPN متصل خواهد بود.نکته مهم این است که DNS Server نیز 10.10.100.1 است، زیرا من از MikroTik برای resolve DNS استفاده می کنم. زیرا SiteX دارای سرور DNS اختصاصی نیست.در بیشتر موارد ، شبکه ای که مشتری VPN به آن متصل خواهد شد، دارای یک نوع دامنه با DNS Server معتبر خود است. در صورت بروز این موارد ، IP آدرس DNS Serverدر تصویر زیر باید تغییر کند تا آی پی DNS Server را برمیگرداند.ایجاد یک PPP SecretPPP را در سمت چپ Winbox انتخاب کرده و به برگه Secrets بروید. تنظیمات زیر را برای create/add و user/client اعمال کنید.در صورت لزوم ، آدرس IP که معمولاً از VPN IP pool خارج می شود با تنظیم یک آدرس استاتیک در قسمت Remote Address قابل ردگیری است. برای اتصال به VPN ، مقادیر نام و رمز عبور توسط ClientX مورد نیاز خواهد بود.سرور SSTP را کانفیگ و فعال کنیدPPP را در سمت چپ Winbox انتخاب کنید و به تب Interface بروید. دکمه SSTP Server را انتخاب کنید و تنظیمات زیر را برای پیکربندی / فعال کردن سرور SSTP اعمال کنید.توجه داشته باشید که قسمت Default Profile از پروفایل SSTP01 که اخیراً ایجاد شده است استفاده می کند و فیلد Certificate از گواهی "server" استفاده می کند که در ابتدای این آموزش ایجاد شده است.همچنین به پورت مورد استفاده توجه کنید - پورت 443. ما در مرحله بعدی برای ایجاد قانون فایروال از این پورت استفاده خواهیم کرد. توجه : در تصویر بالا، نسخه TLS در حال حاضر روی "only-1.2" تنظیم شده است. اگر سیستم عامل شما از TLS 1.2 پشتیبانی نمی کند ، اتصال VPN قطع می شود. من با SSTP clients ویندوز 7 به این مشکل بر خوردم. برای حل مسئله اتصال ، این تنظیم خاص را از " only-1.2 " به " any " تغییر دادم. ایجاد SSTP Firewall Filter و NAT Rules [IP> Firewall] را انتخاب کنید . در زیر تب Filter Rules قانون فایروال زیر را اضافه کنید تا از طریق WAN ترافیک SSTP به روتر امکان پذیر باشد.موقعیت / این رول را به بالای لیست قوانین فیلترهای فایروال منتقل کنید. این رول ترافیک WAN ورودی به MikroTik را از طریق پورت 443 امکان پذیر می کند. در صورت لزوم برای اجرای سیاست امنیتی شبکه ، قوانین فایروال اضافی را اضافه کنید (به دستورات اضافی در زیر مراجعه کنید)در این مثال ، به خاطر داشته باشید که پس از ایجاد VPN ، مشتری (های) VPN آدرس IP را از VPN IP Pool قبلی (10.10.100.10 - 10.10.100.254) می گیرند.در ادامه...دستورات زیر قوانین اضافی را اضافه می کند که امکان رد شدن ترافیک از سابنت VPN از طریق روتر را فراهم می کند. پس از ایجاد قوانین ، آنها باید تحت قانون "Allow SSTP" که قبلاً ایجاد شده قرار گیرند (تصاویر فوق). این قوانین بسیار گسترده هستند ، آنها اجازه می دهند تا همه ترافیک از سابنت VPN از طریق MikroTik انجام شود. به خاطر داشته باشید که سابنت 10.10.100.0/24 نمایانگر VPN pool است که قبلاً ایجاد شده است و “src-address” مقدار “ether1” نمایانگر رابط WAN MirkoTik است - در صورت نیاز این مقدار را تغییر دهید. /ip firewall filter#Allow VPN subnet traffic to the router.add action=accept chain=input src-address=10.10.100.0/24#Allow VPN subnet traffic through the router.add action=accept chain=forward src-address=10.10.100.0/24علاوه بر این ، در صورت نیاز کلاینت های VPN به دسترسی اینترنت از طریق VPN ، باید قانون زیر (masquerade) زیر اضافه شود./ip firewall natadd action=masquerade chain=srcnat out-interface=ether1 src-address=10.10.100.0/24اجازه به درخواست Remote DNSIP> DNS را انتخاب کنید و کادر Allow Remote Requests را که در تصویر زیر نشان داده شده است ، تیک بزنید. این به روتر اجازه می دهد تا به درخواست های DNS از راه دور پاسخ دهد.با این حال ، توجه به این نکته مهم است که در این تنظیم خاص ، کلمه "Remote" درخواست های شبکه خارجی و داخلی را در بر می گیرد. در اصل ، این شامل کلیه درخواستهای DNS از طریق WAN و LAN می شود.توصیه می شود برای دراپ کردن درخواست DNS از WAN ، یک قانون فایروال ایجاد کنید.دستورات زیر را برای تحقق این امر ارائه داده ایم.این دستورات می توانند مستقیماً در ترمینال MikroTik بکار برده شوند. به خاطر داشته باشید که مقدار "in-interface" باید نام پورت WAN را در MikroTik شما باشد./ip firewall filteradd action=drop chain=input connection-state=new dst-port=53 in-interface=ether1 protocol=udpadd action=drop chain=input connection-state=new dst-port=53 in-interface=ether1 protocol=tcpایجاد ورودی های Static DNS (اختیاری)من این بخش از آموزش کانفیگ SSTP در میکروتیک (Mikrotik) را به صورت اختیاری علامت گذاری کرده ام ، زیرا ممکن است این مورد برای اکثر محیط های شبکه لازم نباشد. همانطور که قبلاً در ابتدای این راهنمای ذکر شد ، SiteX شبکه معمولی شما نیست ، که ممکن است شامل یک کنترل کننده دامنه و سرور معتبر / اختصاصی DNS باشد.از آنجا که ClientX به SiteX متصل می شود ، یک workgroup/non-domain با MikroTik به عنوان تنها وسیله ای برای حل Local DNS/hostnames است، بنابراین من مجبور شدم چند تغییر ایجاد کنم تا بتوانم رزولوشن نام میزبان را برای کار در ClientX استفاده کار کنم. نام های میزبان را در شبکه SiteX حل کنید. من میخواهم از پسوند DNS برای ورودی های DNS استاتیک برای میزبان های MikroTik استفاده می شد.به عنوان مثال ، hostname10.domain.local بجای ( hostname10) . علاوه بر این ، پسوند دامنه باید به پیکربندی آداپتور VPN ClientX اضافه شود. فقط بخاطر داشته باشید که هر کاری که در ClientX انجام دهید و شامل نام میزبان موجود در SiteX باشد ، به FQDN hostname احتیاج خواهید داشت.ویندوز 10: گواهی "CA" را نصب کنیدبعد از آموزش کانفیگ SSTP در میکروتیک (Mikrotik)، اکنون باید پیکربندی VPN در سمت مشتری برای دستگاه Windows 10 ClientX را انجام دهیم. در اوایل این آموزش، گواهی "CA" را با استفاده از MikroTik در SiteX صادر کردیم. در Winbox ، Files را در سمت چپ انتخاب کنید. اگر روش نامگذاری این راهنما را دنبال کرده اید ، پرونده باید با عنوان "cert_export_CA.crt" نامگذاری شود. فایل را به مکان امن در رایانه دانلودکنید (کلیک راست> دانلود). اکنون که گواهی CA از MikroTik بارگیری شده است ، ما نیاز به انتقال گواهینامه به دستگاه ویندوز 10 ClientX داریم.پس از انتقال گواهینامه CA به ClientX ، بر روی گواهی کلیک راست کرده و " Install Certificate" را از فهرست زمینه انتخاب کنید و از تصاویر زیر در زیر استفاده کنید تا تنظیم گواهی CA را برای ClientX's SSTP VPN انجام دهید: ویندوز 10: ایجاد VPN/Network Adapter (NON-Split Tunnel) ما نصب گواهی "CA" ویندوز 10 را برای ClientX به اتمام رسانده ایم. اکنون نیاز به ایجاد VPN/network adapter داریم. در کنترل پنل Windows 10 ، Network and Sharing Center را باز کنید. “Set up a new connection or network” را انتخاب کنید و از تصاویر زیر در زیر استفاده کنید تا VPN/network adapter را ایجاد کنید.ویندوز 10: VPN/Network Adapter را بدون Split Tunneling تنظیم پیکربندی کنیدایجاد VPN/network adapter را به اتمام رسانده ایم. اکنون باید تنظیمات امنیتی SSTP را پیکربندی کنید. در ویندوز 10 ، این مسیر را دنبال کنید: Control Panel (ممکن است نیاز به تغییر “View by” به“Small Icons”باشد) > Network and Sharing Center > Change adapter settings VPN/network adapter (مانند Office VPN) را پیدا کنید. روی آداپتور راست کلیک کرده و properties را انتخاب کنید. برای پیکربندی VPN/network adapter از عکس های زیر استفاده کنید. نتیجه گیریدر این آموزش نحوه کانفیگ SSTP VPN در سرور میکروتیک (Mikrotik) و همچنین نحوه ساخت کانکشن و اتصال به آن در ویندوز 10 را برای شما توضیح دادیم.درصورتی که در انجام این کانفیگ مشکل دارید میتوانید از سرور های مجازی وان سرور با کانفیگ رایگان استفاده نماید.

ادامه مطلب

آموزش تبدیل windows file explorer به FTP client

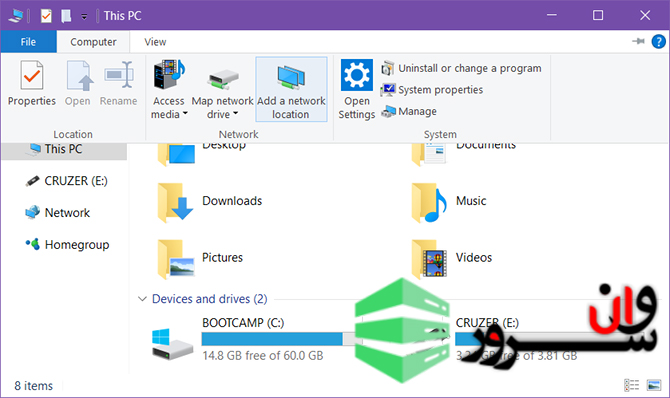

آموزش تبدیل windows file explorer به FTP clientزمانی که ما قصد انتقال فایل بین دو کامپیوتر را داریم. FTP بهترین گزینه است. و وقتی ما از windows file explorer استفاده میکنیم دیگر نیازی به نرم افزار جانبی برای FTP نداریم. در این مقاله آموزش تبدیل windows explorer به FTP client را به شما آموزش خواهیم داد.همچنین در آموزش های پیشین به نحوه ی ایجاد ftp در سیپنل و همچنین نحوه ی راه اندازی ftp در سرور مجازی پرداختیم.تنظیم FTP در File Explorerزمانی که سرور FTP را در فایل اکسپلورر ایجاد میکنیم میتوانیم به فایل های درون سرور دسترسی داشته باشیم و آن فایل ها را مدیریت کنیم و همچنین از روی سیستم (کامپیوتر) خود فایل یا فایل های مورد نظر خود را کپی و پیست کنیم.ایجاد لوکیشن شبکهزمانی که در This PC هستیم در منوی بالا و در ساید بار بر روی کامپیوتر کلیک کرده و پس از باز شدن بر روی Add a network location کلیک میکنیم.اجرای Wizardدر صفحه ی اول Wizard بر روی Next کلیک میکنیم. سپس در پنجره ی بعدی گزینه ی Choose a custom network location را انتخاب میکنیم. سپس بر روی Next کلیک میکنیم.وارد کردن آدرس FTP Serverدر این قسمت باید آدرس FTP سرور را وارد کنیم. اگر هاست (و دامنه) داریم و میخواهیم به فایل های هاست خودمان دسترسی داشته باشیم میتوانیم با استفاده از مشخصاتی که به ایمیل مان از طرف وان سرور آمده استفاده کنیم و آدرس IP و پورت مورد نظر ( که معمولا 22) را وارد کنیم. و یا اگر سرور مجازی داریم وسرور FTP بر روی آن راه اندازی کردیم. میتوانیم IP سرور مجازی خودمان را وارد کنیم.وارد کردن Usernameدر این قسمت نام کاربری یا همان Username را وارد میکنیم. البته این بخش اختیاری است به عنوان مثال در بعضی از سایت هایی که مخصوص اشتراک فایل هستند نیازی به نام کاربری نیست.نام گذاری FTP Serverدر قسمت یک نام مستعار برای FTP Server انتخاب میکنیم. متصل شدن به FTP Serverسپس به به This PC باز میگردیم و در زیر Network Locations بر روی FTP Server خودمان که به آن یک نام مستعار دادیم دو بار کلیک می کنیم. سپس پسورد خودمان را وارد میکنیم و بر روی Log On کلیک میکنیم تا به سرور مورد نظر خودمان وارد شویم.جمع بندیدر این مقاله ما به نحوه ی ایجاد ارتباط با سرور و یا هاست خودمان از طریق تبدیل windows file explorer به FTP client آشنا شدیم. امیدواریم که این آموزش برای شما مفید واقع بوده باشد.

ادامه مطلب