سرور مجازی آلمان

سرور مجازی آلمان در اروپا با قرارگیری در دیتاسنتر قدرتمند Hetzener هتزنر با آپتایم بالا و کیفیت فوق العاده از سرورهای جدید با رم DDR4 و تضمین پورت 1گیگ آماده استفاده مشتریان گرامی می باشد. با خرید سرور مجازی آلمان از کیفیت سخت افزار و پورت سرور لذت خواهید برد.لطفا جهت اطلاعات بیشتر برای خرید سرور مجازی آلمان توضیحات زیر را مطالعه نماید.

مزایای خرید سرور مجازی آلمان :

از بهترین مزایای خرید سرورهای مجازی آلمان Hetzner میتوان به پایداری شبکه و پینگ پایین آن نسبت به ایران عنوان کرد.دیتاسنتر هتزنر با آپتایم %99.99 و کیفیت فوق العاده از سرورهای پیشرفته با هارد پر سرعت NVMe نسل جدید و رم DDR4 و تضمین پورت 1Gbps و پینگ عالی نسبت به ایران آماده استفاده مشتریان گرامی می باشد. شما با خرید سرور مجازی آلمان با هارد NVMe وان سرور میتوانید با استفاده از کیفیت و سرعت فوق العاده این سرور ها کلیه نیاز های خود را برای داشتن یک سرور قدرتمند رفع کنید. از نکات بسیار مفید سرورهای آلمان دسترسی کامل به پنل کنسول مدیریتی با قابلیتهای زیر است:

- سیستم عامل را تغییر و نصب کنید.

- بدون نیاز به پشتیبان ریلود سیستم عامل انجام دهید.

- سخت افزار را مانیتور و مدیریت کنید.

- ایزوهای مورد نظر را بوت کنید.

- بوت را دستی تغییر دهید.

- دسترسی کامل به vnc دارید.

سریع ترین هارد های SSD سرعتی برابر با 555MB/s را دارا بودند، این درحالیست که سرعت در هارد NVMe به 3.5GB/s رسیده است. هارد های NVMe نه تنها سرعت خیلی بالاتری دارند، بلکه باعث می شوند Latency به شدت پایین آمده و فشار از روی CPU و Ram برداشته شود. همه ی اینها گواهی بر انقلاب این تکنولوژی در زمینه سرور و قابلیت دسترسی سریع تر بازدید کننده ها به سایت یا ربات شما می باشد.

پلن های سرور مجازی آلمان

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

روتر فایروال

به دلیل حساسیت بالای دیتاسنتر هتزنر، به منظور جلوگیری از پکتهای Broadcast داخلی روتر فایروالی برای مسدود سازی و رفع این مشکل فراهم شده. همچنین برای امنیت بیشتر پورتهای مضر نیز مسدود شده.

ترافیک نامحدود

ترافیک این نوع سرور از وان سرور به صورت نامحدود بوده و هیچ محدودیت ترافیک و پهنای باندی اعمال نشده.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، دسترسی کامل به پنل مدیریت سرور از جمله (روشن خاموش، ریستارت، نصب سیستم عامل، vnc ، مانیتورینگ سرور و ...) دارید. امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است، برای نصب حتما با پشتیبان وان سرور در ارتباط باشید.

همچنین امکان تعیین iso و نصب سیستم عاملهای آماده از سمت خود شما بدون نیاز به پشتیبانی محیاست.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد، پورت سرور نیز بدون هیچ محدودیت ترافیکی و پهنای باند فعال میباشد.

خیر، وان سرور همانند اکثریت سایتهای میزبانی در سرورهای مجازی خود بک آپ گیری ندارد، اگر نیاز به سروری با قابلیت بک آپ گیری دارید سرورهای مجازی انگلیس و فرانسه دارای این قابلیت هستند.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . تنزل سرویس هم فقط در زمان سررسید ممکن هست که دراین خصوص میتوانید از طریق تیکت درخواستتون رو به پشتیبانی ارسال کنید.

بله، مجازی ساز این سرورها از نوع KVM بوده و در مشخصات سرویس تمامی دسترسی ها از قبلی: 1- کنسول vnc سرور 2- تعیین بوت 3- تنظیم ایزو برای بوت 4- ریلود و نصب مجدد سیستم عامل 5- مانیتورینگ کامل 6- ریست خاموش و روشن و… مقدور است.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

میلاد

“ از سرور مجازی استفاده میکردم. پشتیبانی قوی، سرویس مطلوب، تا الان 3 تا هم مشتری آوردم، خودم چون دیگه احتیاجی نداشتم تا الان مجبور به ترکش شدم ”

گاستون اندیشه پارس

“ از سرور مجازی استفاده میکنم. کیفیت سرویس خریداری شده قابل قبول بوده و تا امروز مشکلات قطعی نا متعارف در اون دیده نشده ... به صورت کلی آپتایم مناسبی رو شاهدش بودیم ”

نجمه

“ از سرور هاشون راضی هستم خیلی عالی هست. پشتبانی چه از طریق تماس تلفنی و چه از طریق پنل عالی هست پاسخگویی سریع و خیلی عالی. ”

شهاب

“ از سرور مجازی میکروتیک استفاده میکنم. قیمت مناسب و سرعت بالا در ارایه خدمات راه اندازی و کیفیت مطلوب ”

امین

“ از سرورمجازی گرین آلمان استفاده میکنم. کیفیت عالی، قیمت عالی، پشتیبانی عالی ”

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

آموزش تغییر پورت SSH در لینوکس

آموزش تغییر پورت SSH در لینوکسیکی از روش های امن کردن سرویس SSH در سرور های لینوکس تغییر پورت استاندارد SSH است . سرویس SSH v,d تمام توزیع های لینوکس به صورت پیش فرض روی پورت ۲۲ گوش میکنند . برای عوض کردن پورت SSH مطالب مقاله آموزش تغییر پورت SSH در لینوکس عمل کنید .این آموزش روی کلیه توزیع های لینوکس شامل RHEL و توزیع هاش مشتق شده از DEBIAN قابل اجرا است .ابتدا IP خود را از طریق فایروال CSF داخل لیست سفید قرار بدهید . برای WHITE LIST کردن یک IP به کمک فایروال CSF کافی است تا دستور زیر را داخل محیط SSH اجرا کنید :csf – a 111.111.111.111بعد از اینکه از مجاز شدن IP خود (در هر شرایطی) در سرور لینوکس اطمینان حاصل پیدا کردید ، برای تغییر پورت SSH مطابق آموزش زیر عمل کنید :آموزش تغییر پورت SSH در لینوکسابتدا فایل sshd_config را ویرایش میکنیم :vi /etc/ssh/sshd_configسپس خطی که مشابه زیر است را (در خطوط اول فایل) پیدا کرده و پورت ssh را از ۲۲ به پورت مورد نظر تغییرمیدهیم :Port 22 => Port 3022در نهایت فایل sshd_config را ذخیره کرده و سرویس sshd را ریستارت میکنیم :service sshd restart با اینکه پورت ssh در سرور لینوکس شما تغییر کرده است ولی ارتباط ترمینال کامپوتر شما همچنان از طریق پورت ۲۲ با سرور برقرار است . دلیل آن نیز white list بودن ip شما در فایروال سرور است . حالا قبل از اینکه (به هر دلیلی) آی پی شما تغییر کند و ارتباط شما با سرور قطع شود باید پورت مورد نظر و جدید SSH را داخل فایروال iptables باز کنید . فرض ما نصب بودن CSF روی سرور است . بنا بر این به سادگی فایل CSF.CONF را ویرایش کرده و پورت مورد نظر را در قسمت مربوط به IPv4 در هر ۲ حالت TCP_IN و TCP_OUT باز میکنیم :vi /etc/csf/csf.confTCP_IN = “۲۰,۲۱,۳۰۲۲,۲۵,۵۳,۸۰,۱۱۰,۱۴۳,۴۴۳,۴۶۵,۵۸۷,۹۹۳,۹۹۵,۲۲۲۲″TCP_OUT = “۲۰,۲۱,۳۰۲۲,۲۵,۵۳,۸۰,۱۱۰,۱۱۳,۴۴۳,۲۲۲۲″در صورت عدم وجود و نصب فایروال CSF در سرور لینوکس شما ، برای باز کردن پورت به کمک دستورات IPTABLES مطابق آموزش زیر عمل کنید :آموزش باز کردن پورت در فایروال لینوکس (IPTABLES)نکته :سرویس SSH در بیشتر توزیع های RHEL با نام sshd است . در خیلی از توزیع های مشتق شده از debian نام این سرویس ssh است . بنا بر این برای ریستارت کردن آن به جای service sshd restart باید از service ssh restart استفاده کنید .فایل کافیگ سرویس ssh نیز در بعضی از توزیع های لینوکس به جای sshd_config به شکل ssh_config است . بنا بر این برای ویرایش آن باید دستور vit /etc/ssh/ssh_config را اجرا کنید .سعی کنید قبل ازتغییر پورت یا قبل از ریستارت کردن سرویس ssh ابتدا پورت مورد نظر را در فایروال لینوکس عوض کنید . در صورت بلاک شدن پورت و قطع دسترسی شما به سرویس ssh ممکن است برای باز کردن مجدد دسترسی مجبور به استفاده از مود نجات با RESCUE MODE شوید .توجه: این آموزش برای نسخه های قدیمی لینوکس می باشد. برا مشاهده آموزش جهت جدیدترین نسخه لینوکس کلیک کنید. برای خرید سرور مجازی لینوکس کلیک کنید

ادامه مطلب

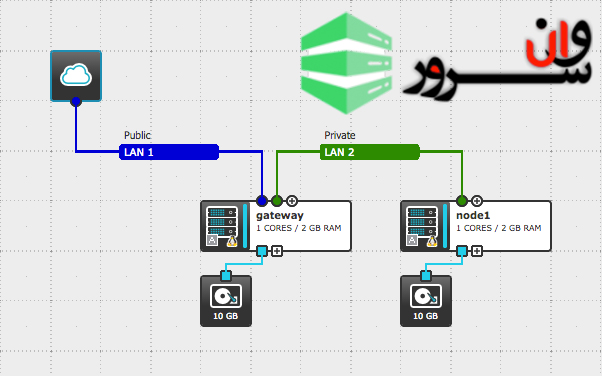

تانل دو سرور لینوکس لوکال به اینترنت

تانل دو سرور لینوکس لوکال به اینترنتدر زیرساخت یک شبکه ( با توجه به مشترک بودن ) ممکن است، دارای یک شبکه ی پابلیک (Public) یا عمومی و همچنین یا یک شبکه ی خصوصی (Private) یا پراویت باشد. امکان دارد در شبکه عمومی به هیچ نوع ارتباطی به شبکه خصوصی نیازی نباشد، اما در مواردی در سابنت یا زیر شبکه ی خصوصی ممکن است نیاز به ارتباط با بیرون باشد. مثلا فرض کنید نیاز هست که در سابنت خصوصی ( شبکه ی مورد نظر پرایوت ) ما نیاز به آپدیت کردن فایروال یا نرم افزار های مورد نظر و یا بک آپ گیری بر روی اینترنت داشته باشیم. در این مقاله آموزش تانل دو سرور لینوکس لوکال به اینترنت را به شما آموزش خواهیم داد.از یک گیتوی سیستم عامل لینوکس با دو کارت شبکه برای متصل کردن دو شبکه به هم ( یا در اصطلاح بریج زدن یا پل زدن بین دو شبکه ) می توان استفاده کرد. یک کارت شبکه میتواند برای شبکه بیرونی یا پبلیک و دیگری برای شبکه ی خصوصی یا پرایوت در سرور استفاده شود. برای این کار از IP Forwarding و NAT برای هدایت ترافیک شبکه ( مسیریابی یا روتینگ ) استفاده می کنیم ( از شبکه خصوصی به شبکه عمومی ) .ترافیک سرور ها یا نود های داخلی به نظر می رسد از IP گیتوی سرچشمه میگیرند، ترافیک های ایجاد شده ی خارجی به گیتوی رسیده و از سابنت یا شبکه ی پرایوت قابل مشاهده نیستند.البته فایروال سرور گیتوی، می تواند ترافیک خروجی از شبکه را کنترل و اصلاح کند.موارد مورد نیازلینوکس CentOS یا Red Hat Enterpriseیک گیتوی به همراه 2 کارت شبکه که شامل موارد زیر است:کارت شبکه ی پابلیک با آدرس IP مثلا 203.0.113.110کارت شبکه ی پرایوت با آدرس IP مثلا 10.0.0.1یک سرور یا نود معمولی با همراه یک کارت شبکه :کارت شبکه ی پرایوت با آدرس IP مثلا 10.0.0.2انجام زیرساختدر این مثال ، زیر ساخت ما تشکیل شده است از یک گیتوی که شبکه پرایوت را به شبکه اینترنت بریج می کند.کارت شبکه ی اولیه ، eth0 ، گیتوی را به آدرسIP ، مورد نظر یعنی 203.0.113.110 و همچنین به همراه اینترنت پابلیک از طریق LAN 1 متصل می کند. کارت شبکه ی ثانویه ، یعنی eth1 ، آدرس IP مورد نظر یعنی 10.0.0.1 را به شبکه پرایوت بر روی LAN 2 متصل می کند.دومین سرور داخلی که در این جا با نام node 1 تعریف شده ، به همراه آدرس IP خودش یعنی 10.0.0.2 بر روی LAN 2 در شبکه ی پرایوت مستقر است. البته سرور ها یا نود های دیگر در این شبکه ، به همین ترتیب پیکربندی خواهند شد. تصویر زیر دیاگرامی تمثیلی است برای درک بهتر آنچه گفته شد.پیکربندی کارت شبکه ی گیتوی اولیهبه صورت پیشفرض ، آدرس IP پابلیک به گیتوی سرور اختصاص داده شده است. این مسئله برای این آموزش مناسب است، البته می توان از آدرس IP پابلیک استاتیک هم استفاده نمود.هیچ تغییری لازم نیست در /etc/sysconfig/network-scripts/ifcfg-eth0 انجام داد ، مگر این که آدرس IP استاتیک مد نظر ما باشد. به صورت پیش فرض فایل ifcfg-eth0 به احتمال خیلی زیاد کافی است ، اما پارامتر های اصلی پیکربندی را در زیر آمده است :BOOTPROTO="dhcp" DEVICE="eth0" ONBOOT="yes" پیکربندی کارت شبکه ی گیتوی ثانویهکارت شبکه ی ثانویه بر روی گیتوی سرور اصلی نیاز به استقرار آدرس IP استاتیک دارد. فایل /etc/sysconfig/network-scripts/ifcfg-eth1 باید همانند موارد زیر باشد.BOOTPROTO="static" IPADDR="10.0.0.1" NETMASK="255.255.255.0" DEVICE="eth1" ONBOOT="yes"سرویس شبکه ی مورد نظر برای انجام تغییرات باید یک بار ریست شود ، که البته در موقع ریست شدن ممکن است ما ارتباط مان را به مدت زمان محدود و خیلی کمی از دست بدهیم:systemctl restart NetworkManagerپیکربندی کارت شبکه سرور داخلیسرور node1 داخلی نیاز به استقرار آدرس IP پرایوت استاتیک و همچنین آدرس IP گیتوی که با آدرس IP گیتوی خروجی مطابقت دارد را نیازمند است. فایل /etc/sysconfig/network-scripts/ifcfg-eth0 را مطابق آدرس IP استاتیک ، نت مسک ، و گیتوی مطلبق زیر به روز رسانی یا آپدیت می کنیم.TYPE="Ethernet" BOOTPROTO="static" IPADDR="10.0.0.2" NETMASK="255.255.255.0" GATEWAY="10.0.0.1" DEVICE="eth0" ONBOOT="yes"سرویس نتورک منیجر ( NetworkManager ) بر روی هر سرور باید برای اعمال تغییرات یکبار ریست شوند.systemctl restart NetworkManagerفعال کردن IP Forwardingدر این مرحله ما نیاز داریم Forwarding یا حمل و نقل IP را از طریق خط فرمان اعمال کنیم.sysctl -w net.ipv4.ip_forward=1برای حفظ فورواردینگ در هنگام ریبوت یا خاموش و روشن شدن سرور نیاز است که در فایل /etc/sysctl.d/ip_forward.conf تغییرات زیر را اعمال کنیم.echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.d/ip_forward.confفعال کردن NATمسکیوریت کردن IP یا ( IP masquerading ) هم اکنون باید از طریق IPtables و با توجه به دستورات زیر فعال شود.firewall-cmd --permanent --direct --passthrough ipv4 -t nat -I POSTROUTING -o eth0 -j MASQUERADE -s 10.0.0.0/24firewall-cmd --reloadنود یا کامپیوتر داخلی هم اکنون باید با اینترنت جهانی و توسط گیتوی سرور اصلی در ارتباط باشد. برای اثباط این مسئله کافی است که از طریق کامپیوتر داخلی پینگ گرفته شود تا پینگ به سرور اصلی رسیده و تست شود.ping 8.8.8.8جمع بندیخب! ما در این آموزش سعی کردیم به صورت ساده و راحت و روان آموزش تانل دو سرور لینوکس لوکال به اینترنت را بیان کنیم. امیدواریم از این آموزش بهره کافی را برده باشید.

ادامه مطلب

آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntu

آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntuتمامی سرویس هایی که در اینترنت هستند در معرض خطر حملات بدافزارها هستند. به عنوان مثال ، اگر شما در حال اجرای یک سرویس در یک شبکه عمومی هستید ، مهاجمان می توانند با استفاده از brute-force برای ورود به اکانت شما تلاش کنند. در این مقاله آموزش نصب و کانفیگ Fail2ban در اوبونتو Ubuntu 20.04 شرح داده شده است.Fail2ban ابزاری است که با مانیتورینگ گزارش های سرویس ها برای فعالیتهای مخرب ، به محافظت از دستگاه لینوکس در برابر حملات brute-force و سایر حملات خودکار کمک می کند. تمام ورودی های مطابق با الگوها شمرده می شوند ، و هنگامی که تعداد آنها به یک آستانه از پیش تعریف شده خاص می رسد ، Fail2ban آی پی متخلف را با استفاده از فایروال سیستم برای مدت زمانی خاص بلاک می کند . با پایان دوره بلاک، آدرس IP از لیست بلاک ها حذف می شود.نصب Fail2ban در اوبونتو 20.04 Ubuntuبسته Fail2ban در مخازن پیش فرض اوبونتو 20.04 گنجانده شده است. برای نصب آن ، دستور زیر را به عنوان root یا کاربر دارای امتیازات sudo وارد کنید :sudo apt updatesudo apt install fail2banپس از اتمام نصب ، سرویس Fail2ban بطور خودکار شروع می شود. می توانید با بررسی وضعیت سرویس ، آن را تأیید کنید:sudo systemctl status fail2banخروجی به شرح زیر خواهد بود:● fail2ban.service - Fail2Ban Service Loaded: loaded (/lib/systemd/system/fail2ban.service; enabled; vendor preset: enabled) Active: active (running) since Wed 2020-08-19 06:16:29 UTC; 27s ago Docs: man:fail2ban(1) Main PID: 1251 (f2b/server) Tasks: 5 (limit: 1079) Memory: 13.8M CGroup: /system.slice/fail2ban.service └─1251 /usr/bin/python3 /usr/bin/fail2ban-server -xf startدر این مرحله ، باید Fail2Ban را روی سرور Ubuntu اجرا شده باشد.کانفیگ Fail2ban در اوبونتو 20.04 Ubuntuنصب پیش فرض Fail2ban همراه با دو پرونده پیکربندی ، /etc/fail2ban/jail.confو /etc/fail2ban/jail.d/defaults-debian.conf است که توصیه نمی شود این فایل ها را تغییر دهید زیرا ممکن است هنگام به روزرسانی بسته، آنرا رونویسی کند.Fail2ban پرونده های پیکربندی را به ترتیب زیر می خواند. هر فایل .local تنظیمات را از فایل.confعبور میدهد:/etc/fail2ban/jail.conf/etc/fail2ban/jail.d/*.conf/etc/fail2ban/jail.local/etc/fail2ban/jail.d/*.localبرای بسیاری از کاربران، ساده ترین راه برای کانفیگ Fail2ban ، کپی کردن jail.confبه jail.localو تغییر فایل.localاست. کاربران پیشرفته تر می توانند یک فایل .local را از ابتدا بسازند. این فایل .localشامل کلیه تنظیمات مربوط به فایل .confمربوطه نیست ، فقط مواردی که می خواهید رد کنید.یک فایل .localپیکربندی از jail.confپرونده پیش فرض ایجاد کنید:sudo cp /etc/fail2ban/jail.{conf,local}برای شروع کانفیگ Fail2ban ، فایل jail.local را با ویرایشگر متن خود باز کنید :sudo cp /etc/fail2ban/jail.localاین پرونده شامل کامنت هایی است که می گوید هر گزینه پیکربندی چیست. در این مثال تنظیمات اساسی را تغییر خواهیم داد.لیست سفید IP هاآدرس های IP ، محدوده های IP یا هاست هایی که می خواهید از بلاک شدن آنها جلوگیری شود، می توانند به لیستignoreip اضافه شوند. در اینجا باید آدرس IP محلی رایانه شخصی و سایر دستگاههای مورد نظر خود را در لیست سفید اضافه کنید.خط را از ابتدا با ignoreip شروع کنید و آدرسهای IP خود را که با فاصله جدا شده اند ، اضافه کنید:nano /etc/fail2ban/jail.localignoreip = 127.0.0.1/8 ::1 123.123.123.123 192.168.1.0/24تنظیمات Banمقادیر bantime، findtimeو maxretryگزینه های زمان ممنوعیت و شرایط ممنوعیت را تعریف می کند.bantimeمدت زمانی است که IP ممنوع است. وقتی هیچ پسوند تنظیم نشده باشد ، چند ثانیه پیش فرض آن است. به طور پیش فرض ، bantimeمقدار 10 دقیقه تنظیم می شود. به طور کلی ، اکثر کاربران می خواهند زمان ممنوعیت طولانی تر را تعیین کنند. مقدار را به دلخواه تغییر دهید:nano /etc/fail2ban/jail.localbantime = 1dبرای ممنوعیت دائم IP از یک شماره منفی استفاده کنید.findtimeمدت زمان بین تعداد تلاش های مهاجم قبل از تعیین ممنوعیت است. به عنوان مثال ، اگر Fail2ban قرار است IP را پس از پنج حمله کردن ممنوع کند، این حمله ها باید در طول مدت findtime رخ دهند .findtime = 10mmaxretryتعداد حمله ها قبل از ممنوعیت IP است. مقدار پیش فرض روی پنج تنظیم شده است که باید برای اکثر کاربران خوب باشد.maxretry = 5اعلان های ایمیلدر صورت ممنوعیت IP ها ، Fail2ban می تواند هشدارهای ایمیل ارسال کند. برای دریافت ایمیل باید SMTP را روی سرور خود نصب کرده و عملکرد پیش فرض را که فقط IP را ممنوع می کند به %(action_mw)s، تغییر دهید ، همانطور که در زیر آورده شده است.nano /etc/fail2ban/jail.localaction = %(action_mw)s%(action_mw)s آی پی های متخلف را بلاک کرده و با یک گزارش whois ایمیلی ارسال می کند. اگر می خواهید لاگ های مربوطه را در ایمیل وارد کنید ، آن را اینگونه تنظیم کنید %(action_mwl)s.همچنین می توانید آدرس های ایمیل و ارسال و دریافت را تنظیم کنید:nano /etc/fail2ban/jail.localdestemail = admin@linuxize.comsender = root@linuxize.comFail2ban JailsFail2ban از مفهوم زندان (Jails) استفاده می کند. به طور پیش فرض فقط ssh Jail فعال می شود. برای فعال کردن Jails باید enabled = trueبعد از عنوان Jails اضافه کنید . مثال زیر نحوه فعال سازی زندان proftpd را نشان می دهد:nano /etc/fail2ban/jail.local[proftpd]port = ftp,ftp-data,ftps,ftps-datalogpath = %(proftpd_log)sbackend = %(proftpd_backend)sتنظیماتی که در بخش قبلی در مورد آنها صحبت کردیم ، می تواند در هر Jail تنظیم شود. به عنوان مثال:/etc/fail2ban/jail.local[sshd]enabled = truemaxretry = 3findtime = 1dbantime = 4wignoreip = 127.0.0.1/8 23.34.45.56فیلترها در دایرکتوری /etc/fail2ban/filter.dقرار دارند و در پرونده ای با همین نام در jail ذخیره می شوند.هر بار که یک پرونده پیکربندی را ویرایش می کنید ، باید سرویس Fail2ban را مجدداً راه اندازی کنید تا تغییرات به مرحله اجرا در بیایند:sudo systemctl restart fail2banFail2ban کلاینتFail2ban با یک ابزار خط فرمان به نام fail2ban-clientشما ارسال می شود که می توانید از آنها برای تعامل با سرویس Fail2ban استفاده کنید.برای مشاهده همه گزینه های موجود ، این فرمان را با -hفراخوانی میکنیم:fail2ban-client -hاز این ابزار می توان برای ممنوعیت / غیرفعال کردن آدرس های IP ، تغییر تنظیمات ، راه اندازی مجدد سرویس و موارد دیگر استفاده کرد. در اینجا چند مثال آورده شده است:وضعیت Jail را بررسی کنید:sudo fail2ban-client status sshdآنبلاک کردن آی پی:sudo fail2ban-client set sshd unbanip 23.34.45.56بلاک کردن آی پی:sudo fail2ban-client set sshd banip 23.34.45.56نتیجه گیریدر این آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntu را به شما آموزش دادیم. برای اطلاعات بیشتر در مورد این موضوع ، به اسناد Fail2ban مراجعه کنید .

ادامه مطلب