این آموزش مقدمه ایست مربوط به مبحث شبکه های پیازی یا Tor (تور)

نحوه پیمایش محرمانه در اینترنت

ما در دوره ی دیتا های آزاد زندگی می کنیم ، جایی که هر کسی که دسترسی به ارتباط اینترنتی دارد تمامی اطلاعاتش در جهان به مانند اثر انگشتش وجود دارد . با این وجود ، در حالی که اینترنت توانایی اشتراک دانش و اطلاعات را به طرز چشمگیری گسترش داده است ، این مسئله همچنان مشکلاتی حریم شخصی را پیچیده کرده است. خیلی از افراد به طور واضح نگران اطلاعات شخصی خودشان هستند که به نمایش درنیاید و یا دزدیده نشود. مانند اطلاعات بانکی حساب های کارت اعتباری و تاریخچه ی مرورگر و یا ورود به سیستم.

نه تنها سازمان های دولتی قادر به ردیابی حرکات آنلاین افراد هستند بلکه بسیاری از سازمان ها استفاده ی تبلیغاتی از کاربران را هدف قرار داده و جسورتر شده اند. موافقت نامه های مجوز کاربر ، نرم افزار های گوشی های هوشمند دستیار های هوشمند خانگی ، و بسیاری از نرم افزار ها بند هایی دارند تا اجازه می دهند تا شرکت ها اطلاعات فروشگاه های اینترنتی ، عادات مرور و بسیاری از اطلاعات دیگر را به فروش بگذارند . و به قول معروف “فقط به این دلیل که شما پارانوئید هستید به این معنی نیست که کسی برای جلب شما نمیاید.”

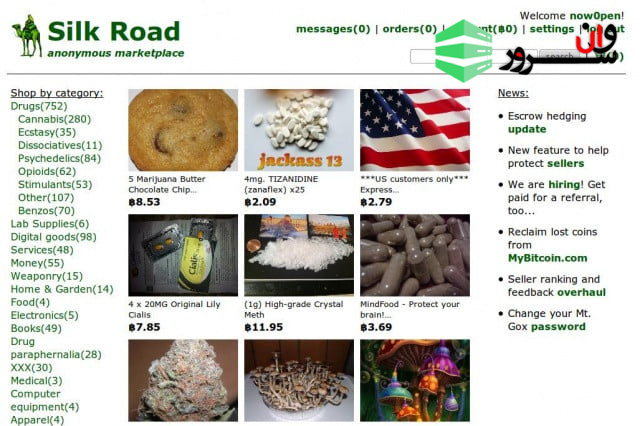

لازم به ذکر است که از Tor می توان برای دسترسی به محتوای غیرقانونی در Dark Web استفاده کرد و البته ما این رفتار را تأیید یا تشویق نمی کنیم.

چرا اینترنت آن طور که فکر می کنیم امن نیست ؟

در این فضای جمع آوری داده ها و نگرانی های مربوط به حریم خصوصی ، مرورگر Tor به موضوع بحث و شهرت تبدیل شده است. مانند بسیاری از پدیده های محرمانه (زیرزمینی) در اینترنت ، این نوع تکنولوژی مرموز که مردم اغلب مواردی مانند هک کردن یا بیت کوین را توصیف می کنند ، به خوبی درک نشده است.

Tor نرم افزاری است که به کاربران اجازه می دهد وب را به صورت ناشناس مرور کنند. ابتدا توسط آزمایشگاه تحقیقات نیروی دریایی در دهه 1990 توسعه یافت. مسیر یاب ها یا روترهای پیاز نام خود را از روش لایه بندی پیاز مانند می گیرند که اطلاعات مربوط به فعالیت و مکان کاربر را پنهان می کند. شاید از قضا ، این سازمان برای سالها ، بیشتر بودجه خود را از نهاد های دولت ایالات متحده دریافت می كرد كه هنوز هم Tor را ابزاری برای تقویت دموكراسی در ایالات استبدادی می دانند.

برای درک اینکه Tor چگونه می تواند از هویت کاربر هنگام مرور اینترنت محافظت کند ، باید درباره منشا اینترنت بحث کنیم. در ابتدایی ترین حالت ، این ارتباط یک سری ارتباطات بین رایانه ها در فواصل زیاد است. در آغاز ، رایانه ها منزوی وتنها بودند و قادر به برقراری ارتباط با یکدیگر نبودند. با پیشرفت روزافزون فناوری ، مهندسان قادر به اتصال فیزیکی رایانه ها به یکدیگر و ایجاد اولین شبکه ها بودند.

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

وان سرور با ارائه دسترسی های مختلف این امکان را به شما خواهد داد که تمامی منابع سرورتان را مدیریت و بررسی کنید و همچنین با ارائه گارانتی 100% برگشت وجه ریسک خرید شما را به %0 کاهش میدهد.

این شبکه ها هنوز هم نیاز داشتند که رایانه ها تقریباً به یکدیگر نزدیک باشند ، اما پیشرفت در فیبر نوری سیستم ها را قادر می ساخت تا در سراسر قاره ها متصل شوند ، و این امر باعث شد تا اینترنت متولد شود. با اختراع Wi-Fi ، اینترنت ماهواره ای و hotspot های قابل حمل ، اکنون اینترنت هم دسترسی بیشتری دارد و هم آسیب پذیرتر از همیشه.

برخی رایانه های شخصی داده های ذخیره شده در اینترنت را در خود جای داده اند ، از جمله صفحات وب مانند Google که به عنوان سرور شناخته می شوند. دستگاه هایی که برای دسترسی به این اطلاعات استفاده می شوند ، مانند تلفن هوشمند یا رایانه شخصی ، به عنوان کلاینت شناخته می شود. خطوط انتقال کلاینت به سرورها به اشکال مختلف اعم از کابل فیبر نوری یا Wi-Fi ارائه می شوند ، اما همه آنها اتصالات هستند.

با اینکه کلاینت ها آغاز گر نخستین ارتباطات برای گرفتن اطلاعات از سرور ها بودند ، اما جریان به دو طرف پیش می رود. “دیتا از طریق اینترنت درون پکت هایی که حاوی اطلاعاتی در باره فرستنده و مقصد است می آید و و رد وبدل می شود . افراد و سازمان های خاص می توانند از این داده ها برای نظارت بر افرادی که فعالیت های غیرقانونی انجام می دهند یا به داده های غیرقانونی در اینترنت دسترسی دارند ، استفاده کنند. شامل مراکز پلیس . ارائه دهندهای سرویس اینترنت . و شبکه های مجازی.

این فقط سرور نیست که میتواند دیتا را ببیند . آنالیز ترافیک وب کسب و کار و بیزینس بزرگی است . و خیلی از سازمان ها، هم شخصی و هم دولتی می توانند پیام های جاری بین کلاینت ها و سرور را مانیتور و مشاهده کنند . حتی استفاده کننده یک شبکه Wi-Fi کافی شاپ ساده یا هات اسپات فرودگاه هوایی می تواند یک مجرم اینترنتی باشد که امیدوار است به داده های شما دسترسی پیدا کند و آنها را به بالاترین پیشنهاد به فروش برساند. پس چگونه Tor اطلاعات شما را مخفی نگه می دارد؟

چگونه Tor پاسخ ، مرور ایمن را دارد؟

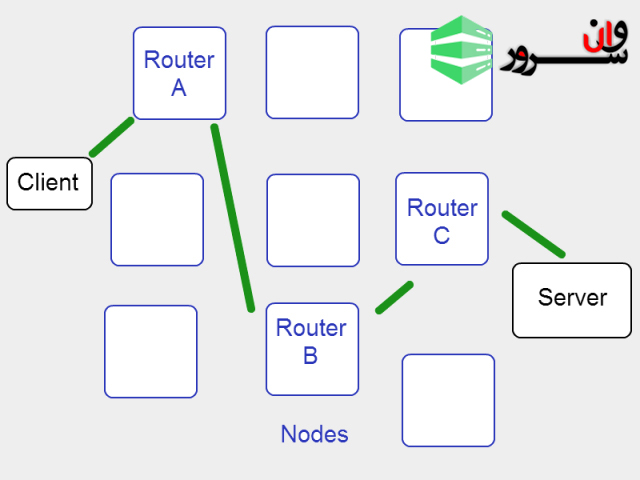

مسیر یابی پیازی دو جنبه مهم دارد. اول ، شبکه Tor از داوطلبانی تشکیل شده است که از رایانه های خود به عنوان گره یا Node استفاده می کنند. در طول مرور های عادی . اطلاعات بین اینترنت درون پکت ها عبور میکند. زمانی که یک کاربر Tor یک وبسایت را بازدید می کند. اگر پکت های آنها به طور مستقیم به سرور انتقال داده نمیشود. در عوض ،Tor مسیری را از طریق node های اختصاص داده شده تصادفی ایجاد می کند که بسته قبل از رسیدن به سرور آن را دنبال می کند.

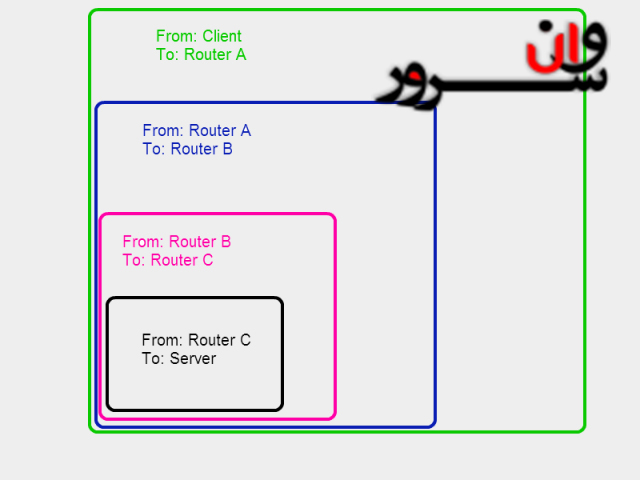

جنبه مهم دیگر مسیریابی پیازی ، نحوه ساخت بسته ها است. به طور معمول ، بسته ها شامل آدرس فرستنده و مقصد هستند. در هنگام استفاده از Tor ، بسته ها در یک لایه ، مانند عروسک های تودرتو پیچیده می شوند.

زمانی که کاربر پکت را ارسال می کند. لایه ی بالایی به مسیر یاب میگوید آن به مسیریاب یا Router A برود. اولین توقف. وقتی آن در آنجا هست . مسیر یاب A اولین لایه را بر می دارد. لایه ی بعدی به روتر A دستور می دهد تا پکت را به مسیر یاب B بفرستد.

مسیریاب (روتر) A مقصد نهایی را نمی داند . فقط آن پکت از کاربر می آید و به B می رود. روتر B پوسته ی لایه ی بعد را بر میدارد . و آنرا به پایین خط یعنی روتر C می فرستد . و این پروسه ادامه دارد تا زمانی که پیام به مقصد نهایی می رسد.

در هر توقف ، Node فقط آخرین مکان بسته (پکت) را می داند و همچنین مکان بعدی را. هیچ نودی (Node) مسیر کامل داده را ثبت نمی کند ، و همچنین کسی که پیام را مشاهده می کند ، با فرض تنظیمات صحیح سه سرور اول شما ، ضبط نمی شود.

چگونه به Tor دست پیدا کنیم

بنابر اهداف ایدئولوژیکی Tor به طور رایگان در دسترس و برای استفاده عرضه شده است. به سادگی می توان مرورگر را دانلود و نصب کرد که این سیستم نسخه ی تغییر یافته ای از فایرفاکس است . که برای سیستم عامل های windows و Mac و لینوکس (Linux) در دسترس است. برای مرور کردن با موبایل یک نرم افزاری به نام Orbot برای اندروید موجود است.

کاربران باید توجه داشته باشند زمانی که از مرورگر ، پیش پیکربندی (کانفیگ) شده Tor استفاده می کنند . کاربران در شبکه ها توسط فایروال ها ( Firewall) یا دیگر سیستم های امنیتی ممکن است دشواری هایی را تجربه کنن. علاوه بر این . بی دقت هنگام مرور کردن صفحه های وب می تواند ناشناس بودن را به خطر بیندازد . وب سایت Tor دارای لیستی جامع از مواردی است که باید هنگام استفاده از مرورگر از انجام آنها اجتناب کنید و همچنین مشکلات موجود را برطرف می کند.

Deep Web چیست و چگونه سرویس های پنهان Tor اجازه ی جابجایی می دهند ؟

Tor به عنوان ابزاری برای محافظت از حریم خصوصی کاربر ارزشمند است ، اما این تنها عملکرد مفید آن نیست. استفاده مشهور دیگر برای Tor به عنوان دروازه ای برای ورود به Dark Web است ، بخش عظیمی از وب که توسط موتورهای جستجو لیست نمی شوند. شما ممکن است اصطلاح Dark Web (شبکه وب تاریک) را که در گفتارهای عمومی استفاده شده است ، غالباً با لحن هایی که مخصوص افراد عادی است و معمولاً افرادی که دانش بالایی ندارند.

مطمئناً دلایل موجهی برای این امر وجود دارد ، اما بیشتر دارک وب نسبتاً پیش پا افتاده است. این قضیه شامل تمام داده هایی است که از طریق جستجوی معمولی مرورگر قابل دسترسی نیستند ، که متعجب خواهید شد که آنها بسیار زیاد هستند.

عبور از اینترنت بی شباهت به کاوش در اقیانوس نیست. مانند سطح اقیانوس های جهان ، سطح اینترنت ترسیم شده و از طریق جستجوی Google به راحتی قابل دسترسی است. ما درباره سطح ماه بیشتر از اعماق اقیانوس های خود که بسیاری از اسرار کشف نشده آنها در زیر سطح قرار دارد مانور می دهیم و اطلاعات بیشتری داریم. بخش عمده ای از اینترنت (حدود 80٪) از صفحات ناشناخته و غیرقابل دسترسی توسط اکثر افراد ، قفل شده و در پشت رمزهای عبور و پروتکل ها پنهان شده است.

Tor با پیکربندی یک سرور برای ارتباط با کلاینت ها در یک تقویت Tor در این بین ، به صفحات وب مانند ، کلاینت اجازه می دهد تا از ناشناس بودن خود محافظت کند. سرور نیازی به ارائه آدرس IP ندارد و کاربر به آن نیازی ندارد ، در عوض از آدرس پیاز ، یک کد 16 کاراکتری استفاده می کند که سرویس گیرندگان به جای یک URL سنتی وارد می کنند.

صفحات پنهان شده در شبکه Tor یکی از معروف ترین شبکه های تاریک را تشکیل می دهد که شبکه هایی هستند که فقط از طریق پروتکل های خاص قابل دسترسی هستند. عبارتی مانند darknet تصاویر معاملات مشکوک را به ذهن متبادر می کند ، و این بدون دلیل نیست. برخی از مشهورترین سایتهای مخفی قاچاق کالاها و خدمات غیرقانونی را انجام می دهند ، مانند جاده ابریشم که یک شبکه تاریک محبوب در بازار سیاه بود و توسط FBI در سال 2013 تعطیل شد.

چه کسی از Tor استفاده می کند و چرا؟

ناشناس بودن از ملظومات Tor است ، و به همین ترتیب ، احتمالاً نمی توان دید دقیقی از پایگاه کاربری آن داشت. گرچه روندهای مشخصی آشکار می شود و برخی از طرفداران Tor به ویژه در مورد دلایل استفاده از این سرویس ابراز نظر می کنند.

Tor در بین روزنامه نگاران و فعالان در کشورهایی که محدودیت هایی را در اینترنت و بیان شهروندان خود ایجاد می کنند محبوب شده است. کشورهایی مانند چین به سانسور دسترسی شهروندان خود به وب مشهور هستند و Tor راهی برای کنترل این سانسور فراهم می کند. برای افشاگران ، Tor راهی امن برای درز اطلاعات به روزنامه نگاران فراهم می کند.

شاید ندانید ، اما وقتی ادوارد اسنودن اطلاعات مربوط به برنامه PRISM NSA را به سازمان های خبری منتشر کرد ، این کار را از طریق Tor انجام داد. برای قدردانی از Tor نیازی نیست که یک فرد فعال ، مبارز آزادی ، یا جنایتکار باشید. بسیاری از دانشگاهیان و شهروندان عادی Tor را به عنوان ابزاری برای زنده نگه داشتن حریم خصوصی و آزادی بیان در عصر دیجیتال تایید می کنند.

با وجود حسن نیت پروژه Tor ، Tor شهرت خوبی در مطبوعات جریان اصلی پیدا کرده است ، و این بدون دلیل نیست. رشد تور و پوششی که برای آن فراهم می شود پناهگاهی برای افراد و فعالیته ای بد ایجاد کرده است. هنگامی که یک مرورگر حریم خصوصی برای استفاده رایگان دارید که به راحتی قابل توزیع است و به کاربران پشتیبانی و انجمن های پشتیبانی را ارائه می دهد ، تعجب آور نیست که برخی از آن جوامع پیرامون موضوعات بی اعتبار ایجاد می شوند.

محدودیت ها ، خطرات و ایمنی عمومی Tor

اگرچه Tor برای مرور وب به صورت ناشناس مفید است ، اما بدون مشکل نیست. به طور طبیعی ، این مورد توجه سازمان های دولتی مانند NSA و FBI قرار گرفته است ، که Tor را مورد توجه خاص قرار می دهند. در حالی که شبکه Tor از تجزیه و تحلیل ترافیک ایمن است ، Tor یک نسخه اصلاح شده از Firefox است و مانند هر مرورگر دیگری در برابر حملات و exploit ها آسیب پذیر است. با آلوده کردن رایانه شخصی به بدافزار ، دولت ها و مجرمان اینترنتی می توانند فعالیت های مرورگر را ردیابی کنند ، ورود به سیستم را انجام دهند ، از وب کم و تصاویر نظارتی کپی کنند و حتی از راه دور به دستگاه های متصل به اینترنت دسترسی داشته و آنها را کنترل کنند.

صرف استفاده از Tor می تواند یکی را به عنوان یک هدف جذاب برای دولت تبدیل کند ، حتی اگر فقط از آن برای اهداف قانونی استفاده کنید. اسناد NSA فاش شده نشان می دهد که آنها در وهله اول بر روی “کاربران گنگ” تمرکز دارند ، یعنی کاربران Tor با دانش کمی در زمینه امنیت اینترنت که NSA می تواند با استفاده از آنها جای پای خود را در شبکه Tor بدست آورد. با توجه به دسترسی به Node های کافی ، NSA (یا هر شخص دیگری) می تواند بسته هایی را که در حال عبور و ریختن لایه ها هستند مشاهده کرده و مسیر داده های پیموده شده را بازسازی کند.

هیچ راهی برای امنیت کامل در اینترنت وجود ندارد و Tor از این مورد استثنا نیست. با انجام اقدامات احتیاطی منطقی ، می توانید خطرات مرور با Tor را به حداقل برسانید ، مانند استفاده از وب سایت TorCheck برای بررسی امنیت ارتباط شما با Tor. همچنین می توانید با ایجاد یک شبکه خصوصی مجازی یا VPN امنیت بیشتری را برای فعالیت های دیجیتالی خود ایجاد کنید.

نکته مهمی که باید بخاطر بسپارید این است که Tor نمی تواند از هرگونه اطلاعات شخصی که در فرم وارد می کنید محافظت کند ، بنابراین مسئولیت محافظت از حریم خصوصی خود در آنجا به عهده شما خواهد بود. به همین ترتیب ، یک ویکی جامعه گسترده برای برنامه ها و نرم افزارها وجود دارد که می تواند این کار را انجام دهد.

کاربران باید اسکریپت ها و افزونه هایی مانند Adobe Flash را غیرفعال کنند ، این برنامه می تواند مستقل از تنظیمات مرورگر کار کند و حتی داده های کاربر را انتقال دهد. تورنت ، یک فرآیند به اشتراک گذاری فایل که در آن چندین نفر تکه های مختلفی از یک فایل را بارگیری می کنند ، بیت هایی را که قبلاً بارگیری کرده اند تا زمان کامل شدن اطلاعات به اشتراک می گذارند ، نیز مواردی است که در هنگام استفاده از Tor از آن جلوگیری می شود. از آنجا که Torrent آدرس IP شما را برای هر کسی که با آن به اشتراک می گذارید پخش می کند ، مسیریابی پیاز بی فایده می شود.

اگر در حال پیمایش و مرور از طریق سرورهای پنهان Tor یا سرورهای ناشناس هستید ، باید مراقب مواردی باشید که روی آنها کلیک می کنید. در حالی که بسیاری از صفحات از نظر اجتماعی قابل قبول یا حداقل قانونی هستند ، مانند سایت هایی برای افشاگران خبرها یا مبادلات بیت کوین ، اما برخی دیگر پناهگاه رفتارهای مزاحم ، حتی مجرمانه هستند. پوشش تاریکی به یاغیان و هیولا مانندها کمک می کند ، و حتی ساده لوحانه در صفحه وب حاوی محتوای غیرقانونی گیر می کنید و شما را درگیر مشکلات قانونی می کند. و نقل قول معروفی وجود دارد که می گوید ، “کسی که با هیولاها می جنگد باید مراقبت کند که مبادا به این ترتیب هیولا شود. و اگر مدتها به ورطه ای نگاه می کنی ، ورطه نیز به تو نگاه می کند. “

لطفا جهت بهبهود کیفیت آموزش های ارسالی، نظرات خود را از طریق کامنت و درج ستاره ارسال کنید

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

اولین نفر باشید که نظر ارسال میکنید