آموزش نصب فایروال UFW در Debian 10

فایروالی که درست کانفیگ شده باشد، یکی از مهمترین جنبه های امنیت کلی سیستم است. UFW جلوه ی کاربر پسند برای مدیریت قوانین فایروال iptables است. هدف اصلی آن آسانتر کردن مدیریت iptables یا همانطور که از نام آن مشخص است ساده بودن است. در این مقاله آموزش نصب و تنظیم فایروال با UFW در Debian 10 توضیح داده شده است.

پیش نیازها

فقط root یا کاربر دارای امتیازات sudo می تواند فایروال سیستم را مدیریت کند.

نصب UFW

برای نصب بسته ufw دستورات زیر را وارد کنید:

sudo apt update

sudo apt install ufw

بررسی وضعیت UFW

برای جلوگیری از قفل شدن سرور ، نصب خودکار فایروال را فعال نمی کند. با تایپ کردن دستور زیر می توانید وضعیت UFW را بررسی کنید:

sudo ufw status verbose

خروجی به شرح زیر خواهد بود:

Status: inactive

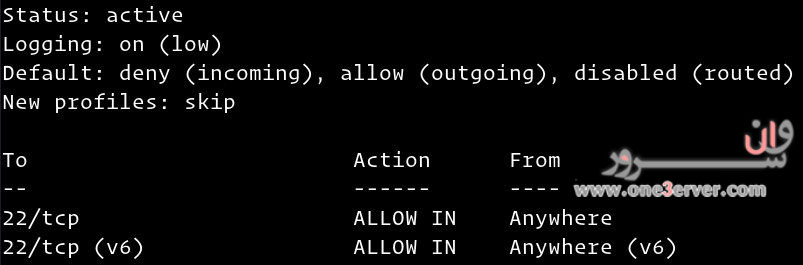

اگر UFW فعال شود ، خروجی شبیه به موارد زیر خواهد بود:

سیاستهای پیش فرض UFW

به طور پیش فرض ، UFW تمام اتصالات ورودی را مسدود می کند و به همه اتصالات خروجی اجازه می دهد. این بدان معناست که هرکسی که سعی در دسترسی به سرور شما داشته باشد قادر به اتصال نخواهد بود مگر اینکه شما به طور خاص پورت را باز کنید. برنامه ها و سرویس های در حال اجرا بر روی سرور قادر به دسترسی به دنیای خارج خواهند بود.

سیاست های پیش فرض در پرونده /etc/default/ufw تعریف شده اند و می توانند با استفاده از دستور sudo ufw default <policy> <chain> آنها را تغییر دهید.

سیاست های فایروال پایه و اساس ایجاد قوانین دقیق تر و تعریف شده توسط کاربر است. به طور کلی ، خط مشی های پیش فرض UFW نقطه شروع خوبی است.

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

وان سرور با ارائه دسترسی های مختلف این امکان را به شما خواهد داد که تمامی منابع سرورتان را مدیریت و بررسی کنید و همچنین با ارائه گارانتی 100% برگشت وجه ریسک خرید شما را به %0 کاهش میدهد.

پروفایل های برنامه

اکثر برنامه ها با یک پروفایل برنامه ای که سرویس را توصیف می کند ارسال می شوند و شامل تنظیمات UFW هستند. پروفایل به طور خودکار در فهرست نصب /etc/ufw/applications.d ایجاد می شود.

برای دیدن لیست تمام پروفایل های برنامه موجود در سیستم شما:

sudo ufw utf --help

بسته به بسته های نصب شده روی سیستم شما ، خروجی شبیه به موارد زیر خواهد بود:

Available applications:

DNS

IMAP

IMAPS

OpenSSH

POP3

POP3S

Postfix

Postfix SMTPS

Postfix Submission

... برای یافتن اطلاعات بیشتر در مورد یک نمایه خاص و قوانین شامل ، از دستور app info و به دنبال آن نام پروفایل استفاده کنید. به عنوان مثال برای به دست آوردن اطلاعاتی درباره مشخصات OpenSSH که استفاده می کنید:

sudo ufw app info OpenSSH

Profile: OpenSSH

Title: Secure shell server, an rshd replacement

Description: OpenSSH is a free implementation of the Secure Shell protocol.

Port:

22/tcpخروجی شامل قوانین پروفایل، عنوان ، توضیحات و قوانین فایروال است.

مجاز به اتصالات SSH

قبل از فعال کردن فایروال UFW ، ابتدا باید اتصالات SSH ورودی را مجاز کنید.

اگر به صورت ریموت به سرور خود متصل می شوید، اگر اجازه اتصال به SSH ورودی را ندهید ، دیگر قادر به اتصال به سرور Debian خود نخواهید بود.

برای پیکربندی فایروال UFW خود برای پذیرش اتصالات SSH ، دستور زیر را اجرا کنید:

sudo ufw allow OpenSSH

Rules updated

Rules updated (v6)اگر پورت سرور SSH پورت دیگری به غیر از پیش فرض 22 است ، باید آن پورت را باز کنید.

به عنوان مثال ، سرور ssh شما از پورت 7722 استفاده میکند ، شما اجرای می کنید:

sudo ufw allow 7722/tcp

فعال کردن UFW

اکنون که دیوار آتش UFW پیکربندی شده است و به اتصالات SSH ورودی اجازه می دهد ، آن را با اجرای دستور زیر فعال کنید:

sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation (y|n)? y

Firewall is active and enabled on system startupبه شما اخطار داده می شود که فعال کردن دیوار آتش ممکن است اتصالات موجود در ssh را مختل کند. “y” را تایپ کرده و “Enter” را فشار دهید.

باز کردن پورت ها

بسته به برنامه هایی که روی سرور شما اجرا می شود ، باید درگاه هایی را که سرویس ها روی آن اجرا می شوند باز کنید.

در زیر چند نمونه از نحوه اجازه اتصال اتصالات ورودی به برخی از سروس های متداول آورده شده است:

بازکردن پورت 80 – HTTP

برای مجاز کردن اتصالات HTTP :

sudo ufw allow http

به جای پروفایلhttp می توانید از شماره پورت 80 :

sudo ufw allow 80/tcp

باز کردن پورت 443 – HTTPS

برای مجاز کردن اتصالات HTTPS :

sudo ufw allow https

همچنین می توانید از شماره پورت 443 :

sudo ufw allow 443/tcp

باز کردن پورت 8080

اگر از Tomcat یا هر برنامه دیگری را که از پورت 8080 استفاده میکند ، استفاده میکنید باید پورت را باز کنید:

sudo ufw allow 8080/tcp

باز کردن رنج پورت

با استفاده از UFW ، همچنین می توانید به محدوده پورت دسترسی داشته باشید. هنگام باز کردن دامنه ، باید پروتکل پورت را مشخص کنید.

به عنوان مثال ، برای اجازه دادن به پورت های 7100 تا 7200 در دو پروتکل tcp و udp ، دستور زیر را اجرا کنید:

sudo ufw allow 7100:7200/tcp

sudo ufw allow 7100:7200/udp

اجازه دادن به یک IP خاص

برای دسترسی به همه پورتها از یک آدرس IP خاص ،از دستور ufw allow from و به دنبال آن آدرس IP استفاده کنید:

sudo ufw allow from IP

مجاز به آدرسهای IP خاص در پورت خاص

برای دسترسی به پورت خاص ، (مثلا بگوییم پورت 22 از دستگاه با آدرس IP 64.63.62.61) از دستور زیر استفاده کنید:

sudo ufw allow from 64.63.62.61 to any port 22

اجازه دادن به Subnet

دستور اجازه اتصال از ساب نت آدرس ، همانند هنگام استفاده از یک آدرس IP واحد است. تنها تفاوت این است که شما باید netmask را مشخص کنید. به عنوان مثال ، اگر می خواهید دسترسی به آدرسهای IP از 192.168.1.1 تا 192.168.1.254 در پورت 3360 ( MySQL ) دسترسی داشته باشید ، می توانید از این دستور استفاده کنید:

sudo ufw allow from 192.168.1.0/24 to any port 3306

اجازه اتصال به یک کارت شبکه خاص

برای دسترسی به پورت خاص ، اجازه دهید بگوییم پورت 3360 فقط به کارت شبکه eth2 ، از allow in on و نام رابط شبکه استفاده کنید:

sudo ufw allow in on eth2 to any port 3306

اتصالات را رد کنید

خط مشی پیش فرض برای کلیه اتصالات ورودی منفی است ، به این معنی که UFW تمام اتصالات ورودی را مسدود می کند مگر اینکه شما به طور خاص اتصال را باز کنید.

بیایید بگوییم که شما درگاه های 80 و 443 را باز کرده اید و سرور شما از شبکه 23.24.25.0/24 مورد حمله قرار گرفته است. برای قطع کردن همه اتصالات از 23.24.25.0/24 ، از دستور زیر استفاده کنید:

sudo ufw deny from 23.24.25.0/24

اگر فقط می خواهید دسترسی از پورت های 80 و 443 از 23.24.25.0/24 را قطع کنید از دستورات زیر استفاده کنید:

sudo ufw deny from 23.24.25.0/24 to any port 80

sudo ufw deny from 23.24.25.0/24 to any port 443

نوشتن قوانین رد همانند نوشتن قوانین مجاز است. شما فقط نیاز به جایگزین کردن allow با deny .

قوانین UFW را حذف کنید

دو روش مختلف برای حذف قوانین UFW وجود دارد. با شماره رول و با مشخص کردن رول واقعی.

حذف قوانین UFW بر اساس شماره رول آسانتر است ، به خصوص اگر تازه وارد باشید.

برای حذف یک رول توسط شماره آن ، ابتدا باید شماره قانونی را که می خواهید حذف کنید پیدا کنید. برای انجام این کار دستور زیر:

sudo ufw status numbered

Status: active

To Action From

-- ------ ----

[ 1] 22/tcp ALLOW IN Anywhere

[ 2] 80/tcp ALLOW IN Anywhere

[ 3] 8080/tcp ALLOW IN Anywhereبرای حذف قانون شماره 3 ، قانونی که امکان اتصال به پورت 8080 را دارد ، می توانید از دستور زیر استفاده کنید:

sudo ufw delete 3

روش دوم حذف یک رول با مشخص کردن رول واقعی است. به عنوان مثال ، اگر برای باز کردن پورت 8069 قانونی اضافه کرده اید ، می توانید آن را با موارد زیر حذف کنید:

sudo ufw delete allow 8069

غیرفعال کردن UFW

اگر به هر دلیلی می خواهید UFW را متوقف کنید و همه قوانین را غیرفعال کنید:

sudo ufw disable

بعداً اگر می خواهید UTF را دوباره فعال کنید و کلیه قوانین را فقط تایپ کنید:

sudo ufw enable

ریست کردن UFW

تنظیم مجدد UFW ، UFW را غیرفعال می کند و کلیه قوانین فعال را حذف می کند. اگر می خواهید همه تغییرات خود را برگردانید و دوباره شروع کنید ، این کار مفید است.

برای تنظیم مجدد UFW ، دستور زیر را تایپ کنید:

sudo ufw reset

نتیجه گیری

شما آموخته اید که چگونه دیوار آتش UFW را روی دستگاه Debian 10 خود نصب و پیکربندی کنید. حتماً ضمن محدود کردن کلیه اتصالات غیر ضروری ، به کلیه اتصالات ورودی که برای عملکرد صحیح سیستم شما لازم است ، اجازه دهید.

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

یک راز بزرگ درمورد 90 % هاستینگ های ایرانی، اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود.

اولین نفر باشید که نظر ارسال میکنید