نصب و راه اندازی whm

چرا whm / cpanel :

- مدیریت آسان: طریق یک رابط کاربری ساده و قدرتمند به شما اجازه میدهد تا سرورهای خود را به راحتی مدیریت کنید. از ایجاد حساب کاربری گرفته تا مدیریت امنیتی و نظارت بر کاربران، همه چیز در اختیار شماست.

- جدا از cpanel شما دسترسی ادمین به کل هاستینگ خود دارید و میتوانید تمامی پیکربندی مناسب نیاز به سایتتان را شخصی سازی کنید.

- وجود منابع کاملا اختصاصی و یک آی پی مختص به سایتتان هم از اسپم شدن در امان باشید و هم در رباتهای گوگل محبوبتر شوید.

- با WHM میتوانید به سادگی هاست ایجاد کرده و منابع هاست را از یک منبع سرور مدیریت کنید. این به شما امکان میدهد تا با رشد کسبوکار خود به مشکلات ترافیک کاربران سایتتان به راحتی پاسخ دهید.

- ابزارهای پیشرفته امنیتی را ارائه میدهد تا از سرورهای خود در برابر حملات مخرب محافظت کنید. شما میتوانید قوانین فایروال تنظیم کنید و دسترسیهای کاربران را مدیریت کنید.

- تیم پشتیبانی وان سرور همیشه در دسترس شماست تا به شما در مسائل فنی کمک کند. با خدمات و پشتیبانی حرفهای ما به کار خود با قدرت ادامه دهید.

WHM مناسب چه کسانیست؟

- تمام سایت داران که شاهد کندی سرعت در سایتشان هستند و نیاز به یک هاست پر قدرت و اختصاصی دارند.

- سایتهای فروشگاهی که کمپینهای تبلیغاتی برگزار میکنند و ترافیک بالایی دارند.

- سایتهایی که cms های اختصاصی دارند و نیاز به ماژولهای اختصاصی در هاستینگ دارند که امکان چنین دسترسی در هاستهای اشتراکی ندارند. (ورژن php، اکستنشنهای خاص، nodejs, python, ruby,Redis و ...)

- تعداد سایتهای بالایی داشته باشید و یا خودتان ارائه دهنده هاستینگ باشید.

وان سرور با تیم متخصص در زمینه شبکه و هاستینگ با بیش از 10 سال سابقه خدمت و پشتیبانی، آماده پیکربندی سرورها بر اساس نیاز سایت یا برنامه تان هستیم، تمامی شرایط لازم برای نیاز یک سایت هماهنگ با نیازتان میتواند به سرعت بارگزاری سایتتان، محافظت در برابر حملات DDos, XSS و SQL Injection کمک کند و همچنین باعث افزایش ترافیک سایت خودتان خواهید بود و در سئو امتیاز بهتری کسب خواهید کرد. همه ی این قابلیتها بر اساس هزینه ای که در قبال میزبانی سایتتان میپردازید ناچیز هست.

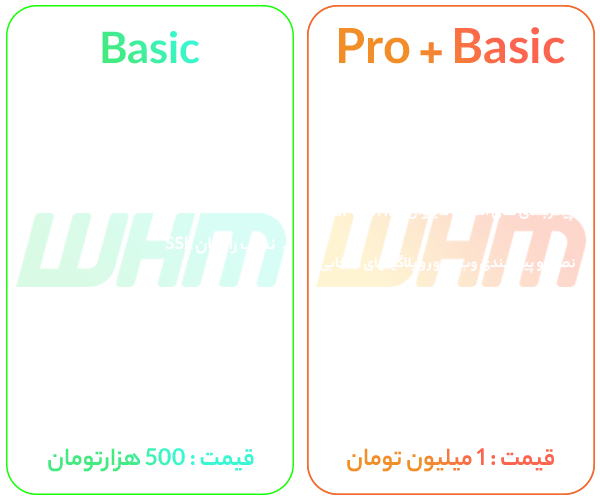

محاسبه قیمت و ثبت سفارش

متناسب با سرویسهای مورد نیاز قیمت را برآورد کنیدنـیـاز بــه مشـاوره داریـد؟

میتوانید با همکاران وان سرور درخواستتان را مطرح کنید تا بر اساس نیازتان بهترین پیشنهاد را خدمتتان ارائه دهند.

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

فایروال

با نصب پلاگینهای امنیتی و تنظیمات فایروال بر اساس نیاز شما شخصی سازی و به صورت کامل انجام خواهد شد تا از نگرانی های شما در خصوص اتک کاسته شود.

SSL رایگان

فعال سازی رایگان سرویس ssl درر سرور هاستینگ، که به صورت خودکار برای تمامی هاستهای ایجاد شده ssl ایجاد میشود و دارای پلاگین مدیریت راحت تحت کاربر و ادمین قرار خواهد گرفت.

Ipv4/ipv6

در صورت وجود ipv6 در سرورتان ،تنظیمات اختصاصی سرور هاستینگ در دو شبکه ipv6 و ipv4 انجام خواهد شد تا سایتتان در هر دو شبکه در دسترس باشد.

پشتیبانی مدیریت شده

با استفاده از این پکیج ویژه وان سرور، مشکلات حاد سرور هاستینگ، آپدیتهای فصلی یا سالانه و افزودن قابلیتهای متعدد در هاستتان را به دستیار خبره خود واگذار کنید. این پکیج ویژه بصورت خدمات جدا قابل ارائه میباشد

دسترسی کامل

تمامی دسترسی های اعم از مشخصات سرور، کنترل پنل whm و لایسنسها در اختیارتان هست که به راحتی مدیریت کنید. ما همواره امنیت سایتتان از لحاظ دسترسی ها در سطح بالا پیکربندی و مشخصات را در اختیارتان قرار میدهیم و نکات مهم امنیتی را از لحاظ دسترسی خدمتتان اعلام میکنیم

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدتمامی ارائه دهندگان هاست ابتدا نیاز دارند تا سرور خود را برای استفاده هاستینگ اشتراکی پیکربندی کنند. با استفاده از هاست عملا سایتتان با هاستهای دیگر در یک سرور با یک آی پی مشترک هست که میتواند مشکلات متعددی بر اساس نیاز شما داشته باشد.

اما با نصب و راه اندازی WHM تماما منابع اختصاصی با پیکربندی اختصاصی مختص به سایتتان دارید و این در بازدهی بالاتر، امنیت و حتی رتبه های گوگل و سئو تاثیر بسزایی دارد.

این کانفیگ بر روی سرور (مجازی رم بالای 4گیگ یا اختصاصی) انجام میشه. انتخاب نوع سرور کاملا اختیاری هست، اگر نیاز به مشاوره ای داشتید میتوانید از صفحه تماس با ما با مشاوران فروش در ارتباط باشید.

برای انجام کانفیگ هم انتخاب سرور کاملا انتخابی هست، میتوانید سرور را از وان سرور (در اینجا سرورها را مشاهده کنید) یا از میزبان دیگری انتخاب کنید.

بله حتما! در این خصوص باید به بخش پشتیبانی دپارتمان هاستینگ تیکت کنید و درخواستتان را کتبی ارسال کنید تا همکاران نوع نیازتان را بررسی و برآورد هزینه کنند.

با توجه به نوع کانفیگ مورد نظر متفاوت هست، اما تقریبا بین5 الی 24 ساعت پیکربندی کامل خواهد شد.

ما 15 روز پشتیبانی نرم افزاری کانفیگ داریم، طی این مدت میتوانید راه اندازی و تستهایتان را کامل انجام دهید و در صورت وجود تغییرات در پیکربندی از پشتیبانی کمک بگیرید. پشتیبانی بعد از 15 روز هم به صورت پشتیبانی سرور همچنان رایگان خواهد بود و پشتیبانی های نرم افزاری و آپدیت هم بر اساس میزان درخواست و زمان هزینه متفاوتی خواهد داشت.

این موضوع نیاز به تنظیم قرارداد میباشد و باید در صورت نیاز درخواستتان و نیازهایتان را به صورت کتبی برای ما ارسال کنید تا پس از بررسی همکاران در خصوص شرایط با شما در ارتباط باشیم.

اگر دقت کرده باشید لایسنسها به صورت سیستمی میباشد و تمامی آپدیتها بدون هیچ مشکلی از سرور اصلی پلاگین دانلود میشوند، هزینه اولی در خصوص راه اندازی اول این لایسنس میباشد و هیچ ارتباطی با هزینه کانفیگ ندارد.

هیچ لزومتی در خرید لایسنس وجود ندارد. فقط حتما لایسنس سی پنل برای کانفیگ Cpanel نیاز میباشد، در صورتی که این لایسنس را ندارید در حین ثبت سفارش انتخاب این لایسنس ضروریست.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرورجزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

بوت (Boot) چیست و چرا اهمیت دارد؟

بوت چیست؟ فرآیند Boot یا همان راهاندازی سیستم، به مجموعهای از مراحل گفته میشود که از لحظه فشار دادن دکمه پاور تا بارگذاری کامل سیستمعامل طی میشود. در این مسیر، ابتدا بایوس BIOS وارد عمل میشود تا سختافزار را بررسی کند. سپس نوبت به Boot Loader میرسد تا سیستمعامل مناسب را پیدا کرده و اجرا…

ادامه مطلب

7 روش بهینهسازی کوئریهای SQL برای بهبود عملکرد دیتابیس

اگر با دیتابیسها کار کردهاید، حتما میدانید که نوشتن کوئریهای بهینه چقدر میتواند روی سرعت و عملکرد سیستم تأثیر بگذارد. بهینهسازی کوئری های SQL نه تنها زمان اجرای دستورات را کاهش میدهد، بلکه مصرف منابع سرور را نیز بهینه میکند. در این پست، ۷ روش کاربردی برای بهینهسازی کوئریهای SQL را بررسی میکنیم. این روشها…

ادامه مطلب

آشنایی با مفهوم Load Balancing در وب

آشنایی با مفهوم Load Balancing: در دنیای فناوری اطلاعات و هاستینگ، Load Balancing یا توازن بار یکی از مهمترین مفاهیم برای مدیریت ترافیک و افزایش پایداری سیستمها به شمار میرود. با رشد تعداد کاربران و پیچیدهتر شدن معماری وب، استفاده از مکانیزمهای توازن بار در وب اهمیت بیشتری پیدا کرده است. در این مقاله به صورت…

ادامه مطلب