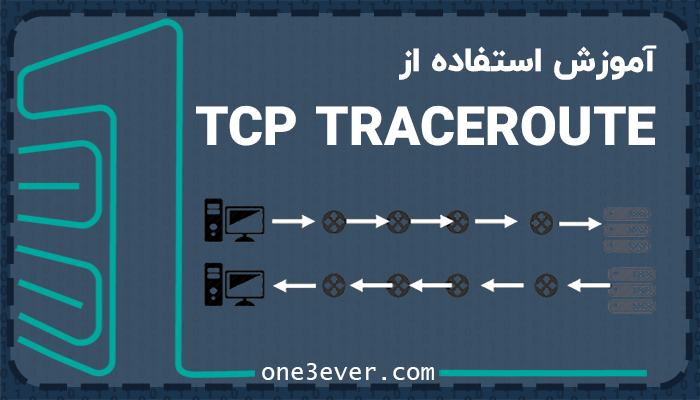

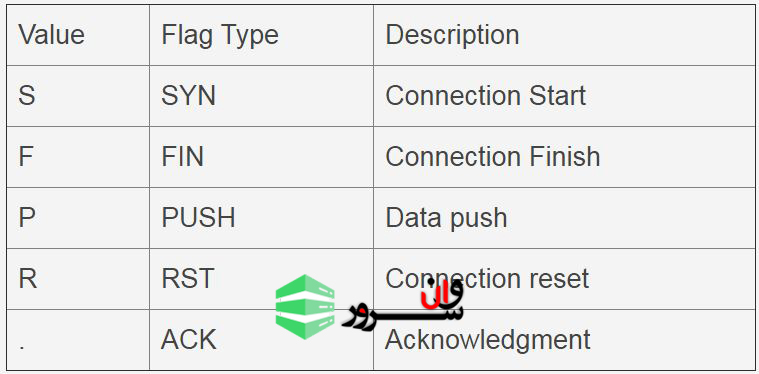

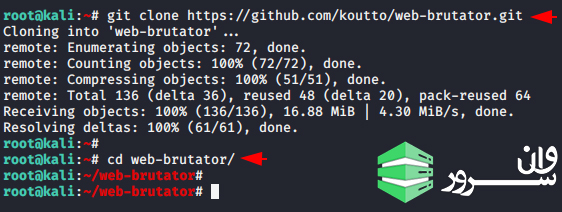

آموزش استفاده از TCP traceroutetrace route چیست ؟فرض کنید اتصال شما به یک سرور از دست میره. اولین احتمالی که هست خاموش شدن یا مشکل کانفیگ سرور هستش. ولی زمانی که اینترنت خودتون رو تغییر بدید، مثلا به جای ایرانسل از همراه اول استفاده می کنید اتصال برقرار میشه.! اولین احتمالی که هست مشکل در مسیر ارسال پکت هاست. برای چک کردن مسیر ارسال از tracet route استفاده میکنن. trace route چطوری کار میکنه ؟ زمان ارسال پکت های چیزی بهشون اضافه میشه به نام TTL که مخفف Time to Live هستش. یعنی مدت زمان زنده ماندن پکت شما و یک عددی رو داخل خودش نگاه میداره، این عدد میتونه 1 تا 255 باشه ( این محدودیت به دلیل مقدار حافظه ای هست که برای این عدد در نظر گرفته شده ). البته معیارش زمان نیست معیار تعداد روتر هایی داخل مسیر هستش خب این یعنی چی ؟ فرض میکنیم شما پکتی رو ارسال میکنید با TTL = 50 و ip =1.1.1.1 زمانی که پکت از مودم شما عبور میکنه. TTL تغییر میکنه به 49 ، وقتی از روتر بالا دستی مودم شما عبور میکنه TTL میشه 48 و این روند ادامه پیدا میکنه تا زمانی که برسه به مقصد که 1.1.1.1 هست.پس TLL بعد از گذاشت از هر روتر یکی ازش کم میشه حالا بیایم فرض کنیم قبل از این که پکت به مقصد ما برسه TTL پکت ما داخل یکی از روتر ها 0 بشه ، حالا چه اتفاقی می افته ؟پکت حذف میشه ولی این آخر کار نیست. روتری که پکت ما رو حذف کرده یک پیام برای ما ارسال میکنه این پیام با پروتکل ICMP که ازش برای عیب یابی در شبکه استفاده میکنن ارسال میشه این پروتکل در لایه network کار میکنه این قسمت رو دقت کنید ! هر نوع پکتی ارسال کنید با هر پروتکلی ( icmp،udp،tcp) زمانی که TTL =0 بشه پیامی که از سمت روتر برای ما ارسال میشه icmp هستش داخل این پیام آدرس ip روتر نوشته شده البته اطلاعات دیگه ای هم به ما میده حالا اگر ما بخوایم آدرس تمام روتر های مسیر رو پیدا کنیم میتونیم یک پکت درست کنیم با TTL که خودمون مشخص کردیم به این صورت که اگر بخوایم ip روتر اول رو پیدا کنیم پکتی ارسال میکنیم با TTL = 1 و زمانی که به روتر اول میرسه TTL میشه 0 و روتر برای ما یک پیام ارسال میکنه ، حالا اگه بخوایم ip روتر دوم رو پیدا کنیم پکتی ارسال میکنیم با TTL = 2 چطوری از trace route استفاده کنیم ؟ ویندوز : در ویندوز باید وارد cmd بشید و از دستور tracert استفاده کنید به این صورت tracert 1.1.1.1این دستور با پروتکل icmp کار میکنه لینوکس :در لینوکس از دو دستور traceroute و tracepath میتونید استفاده کنید tracepath داخل سیستم عامل موجوده ولی برای traceroute باید برنامه نصب بشه دستور نصب :ubuntu : apt install traceroutecentos : yum install tracerouteهر دو دستور از پورتکل udp برای trace استفاده میکنن. با سویچ -T در traceroute میتونید از پروتکل tcp هم استفاده کنید.آموزش استفاده از TCP traceroute در ویندوزبرای استفاده از tracetcp در ویندوز به دو نرم افزار WinPcap و tracetcp نیاز دارید (لینک دانلود نرم افزار ها )ابتدا نرم افزار WinPcap را نصب کنید سپس نرم افزار tracetcp را داخل مسیر C:\Windows\System32 قرار بدینبعد از نصب وارد cmd بشید و دستور tracetcp را با ip مدنظرتون وارد کنید آموزش ویدیویی استفاده از TCP traceroute:.h_iframe-aparat_embed_frame{position:relative;} .h_iframe-aparat_embed_frame .ratio {display:block;width:100%;height:auto;} .h_iframe-aparat_embed_frame iframe {position:absolute;top:0;left:0;width:100%; height:100%;}

ادامه مطلببلاگ ها

لیست تمامی بلاگ هانصب وردپرس در اوبونتو ubuntuدر این آموزش به نحوه ی نصب وردپرس در سیستم عامل اوبونتو ubuntu می پردازیم.سعی شده این آموزش ساده در نظر گرفته شده باشد، و به دور از پیچیدگی های خاصی به این مبحث پرداخته شده باشد.پیشنیاز هایک سرور ابونتو با دسترسی rootیک دامنه، که با استفاده از BIND به سرور متصل شده باشد. ( می توانید با استفاده از آموزش راه اندازی DNS سرور دامنه خود را به سرور متصل کنید )پیکربندی سروربررسی DNS سروربرای ادامه کار باید مطمئن شویم که دامنه ما به سرور ست شده است. ما این کار را با استفاده از دستور ping انجام خواهیم داد.با استفاده از دستور زیر ما این کار را انجام می دهیم ( مثلا دامنه ی ما siraei.com است )ping siraei.comخروجی به دست آمده چیزی شبیه زیر استC:\Users\Siraei>ping siraei.comPinging siraei.com [127.0.0.1] with 32 bytes of data:Reply from 127.0.0.1: bytes=32 time=51ms TTL=52Reply from 127.0.0.1: bytes=32 time=48ms TTL=52Reply from 127.0.0.1: bytes=32 time=50ms TTL=52Reply from 127.0.0.1: bytes=32 time=47ms TTL=52Ping statistics for 127.0.0.1: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds: Minimum = 47ms, Maximum = 51ms, Average = 49msالبته در اینجا به جای 127.0.0.1 ما باید ip سرور خود را مشاهده کنیم.اگر در خروجی ip سرور را مشاهده نکردید باید کمی صبر کنید تا رکورد های DNS آپدیت شوند، یا به عبارت دیگر نیم سرور ها در سطح اینترنت پخش شوند.آپدیت کردن سیستمما باید سیستم خود را آپدیت کنیم.apt updateسپسapt upgradeایجاد کاربردر این جا یک یوزر یا کاربر برای استفاده از وردپرس ایجاد می کنیم. ( به جای ali می توانیم نام دلخواه خود را وارد کنیم.adduser aliسپس، پسورد یوزر مورد نظر را وارد می کنیم.تنظیم ساعت و تایم زون (timezone)در ادامه ما نیاز به ست کردن ساعت و تاریخ و همچنین در کل تایم زون سرور داریم، که با استفاده از دستور زیر آن را انجام می دهیم.dpkg-reconfigure tzdataایجاد یک دایرکتوری ( پوشه ) برای وردپرسخب، ما باید یک پوشه برای محل نصب وردپرس ایجاد کنیم، برای مثال :mkdir /var/www/wordpressپرمیژن ها یا همان مجوز های سطح دسترسی باید به یوزر ایجاد شده داده شود :chown ali:ali /var/www/wordpressنصب نرم افزار های مورد نیازنصب پکیج منیجر ارائه سرور مجازی وارز هلند...امکان ارائه سرور مجازی برای تست نفوذ با سیستم عامل کالی لینوکسسرور مجازی وارز

در CentOS ، منطقه ی زمانی در هنگام نصب تنظیم می شوند. اما به آسانی هم می توان در زمان دیگری هم تغییرات مورد نظر را انجام داد.استفاده ی صحیح از تایم زون یا منطقه ی زمانی برای بسیاری از وظایف ، عملکرد ها و پردازش های سیستم حیاتی است. برای مثال ، cron daemon از تایم زون یا منطقه ی زمانی سیستم برای اجرای کرون جاب ها (cron job) استفاده می کند، و در بررسی لاگ های سیستم (گزارش ها) مسئله ی یا منطقه ی زمانی بسیار حائز اهمیت است چرا که بر اساس همان تایم زون دسته بندی و بررسی می شوند.در این آموزش ما به بررسی نحوه ی تغییر یا تنظیم منطقه ی زمانی (Timezone) در CentOS 7 می پردازیم.پیش نیاز هابرای این که بتوانیم timezone سیستم را تغییر دهیم باید حتما با یوزری که دارای سطح دسترسی روت یا sudo است به سیستم لاگین یا ورود کنیم.بررسی منطقهی زمانی فعلیدر CentOS و همچنین بیشتر توزیع های لینوکس امروزی ، ما می توانیم با دستور timedatectl هم منطقه ی زمانی و هم زمان را مشاهده و هم آن را تغییر دهیم.timedatectlبا توجه به خروجی زیر می توانیم مشاهده کنیم که منطقه زمانی سیستم بر روی UTC تنظیم شده است : Local time: Wed 2019-02-06 22:43:42 UTC Universal time: Wed 2019-02-06 22:43:42 UTC RTC time: Wed 2019-02-06 22:43:42 Time zone: Etc/UTC (UTC, +0000) NTP enabled: noNTP synchronized: yes RTC in local TZ: no DST active: n/aمنطقه زمانی سیستم با پیوند نمادین /etc/localtime به یک شناسه منطقه زمانی باینری در پوشه /usr/share/zoneinfo پیکربندی میشود. بنابراین، همچنین می توان برای بررسی تایم زون مسیری که همان پیوند نمادین به آن اشاره می کند را با دستور ls نمایش داد:ls -l /etc/localtimeخروجی :lrwxrwxrwx. 1 root root 29 Dec 11 09:25 /etc/localtime -> ../usr/share/zoneinfo/Etc/UTCتغییر Timezone در CentOS 7 :قبل از تغییر منطقه ی زمانی ، ما باید نام اصلی و طولانی آن را پیدا کنیم. قرار داد نام گذاری تایم زون معمولا در فرمت "Region/City" یا "منطقه/شهر" است.برای لیست کردن تمامی تایم-زون های در دسترس ، ما می توانیم یا لیست تمامی فایل های پوشه ی /usr/share/zoneinfo را مشاهده کنیم و یا مجددا از دستور timedatectl استفاده کنیم:timedatectl list-timezonesخروجی :...America/TijuanaAmerica/TorontoAmerica/TortolaAmerica/VancouverAmerica/WhitehorseAmerica/Winnipeg...هنگامی که تشخیص دادیم کدام تایم زون برای مکان و منطقه ی ما دقیق است، دستور زیر را در حالت کاربر sudo اجرا می کنیم:sudo timedatectl set-timezone your_time_zoneبرای مثال، زمانی که میخواهیم منطقه ی زمانی سیستم را به America/Toronto تغییر بدهیم از دستور زیر استفاده می کنیم:sudo timedatectl set-timezone America/Torontoسپس، برای تایید تغییرات، باید دستور timedatectl را وارد کنیم:timedatectl Local time: Wed 2019-02-06 17:47:10 EST Universal time: Wed 2019-02-06 22:47:10 UTC RTC time: Wed 2019-02-06 22:47:10 Time zone: America/Toronto (EST, -0500) NTP enabled: noNTP synchronized: yes RTC in local TZ: no DST active: no Last DST change: DST ended at Sun 2018-11-04 01:59:59 EDT Sun 2018-11-04 01:00:00 EST Next DST change: DST begins (the clock jumps one hour forward) at Sun 2019-03-10 01:59:59 EST Sun 2019-03-10 03:00:00 EDTتغییر تایم زون با استفاده از یک پیوند نمادین یا (Symlink)اگر از نسخه قدیمیتری از CentOS استفاده می کنیم و دستور timedatectl روی سیستم مورد نظر وجود نداشته باشد، میتوان با پیوند نمادین /etc/localtime به فایل تایم زون در پوشه ی /usr/share/zoneinfo، منطقه زمانی را تغییر داد.فایل یا پیوند نمادین فعلی مورد نظر یعنی /etc/localtime را با دستور زیر پاک می کنیم:sudo rm -rf /etc/localtimeتایم زون یا منطقه ی زمانی مورد نظز را که در نظر داریم پیکربندی کنیم شناسایی کرده و یک پیوند نمادین ایجاد می کنیم:sudo ln -s /usr/share/zoneinfo/America/Toronto /etc/localtimeدر مرحله ی بعدی می توانیم یا با لیست کردن فایل /etc/localtime و یا با استفاده از دستور date این کار را تایید کنیم:dateخروجی :Wed Feb 6 17:52:58 EST 2019جمع بندی:خب ، ما در این آموزش به بررسی چگونگی تغییر تایم زون یا همان منطقه ی زمانی در سیستم CentOS پرداختیم.درصورت هرگونه سوال یا مشکل از طریق کامنت با ما در ارتباط باشید.

ادامه مطلبنصب و تامین امنیت phpMyAdmin با Nginx در CentOS 7سیستم های مدیریت پایگاه داده وابسته همانند MySQL و MariaDB برای بخش قابل توجهی از وب سایت ها و برنامه های کاربردی مورد نیاز هستند. با این حال همه افراد و کاربران با مدیریت دیتا ها و داده های خود از طریق خط فرمان احساس راحتی نمی کنند.برای حل این مشکل، یک پروژه ای با نام phpMyAdmin برای عرضه ی جایگزین یک رابط مبتنی بر وب ساخته شد. در این آموزش، ما آموزش نصب و تامین امنیت phpMyAdmin با Nginx در CentOS 7 را به شما آموزش خواهیم داد. این تنظیمات را بر روی وب سرور Nginx نصب کرده و انجام خواهیم داد. که دارای مشخصات و عمل کرد خوبی است و همچنین لود های سنگین را نسبت به وب سرور های دیگر می تواند هندل یا رسیدگی کند.پیش نیاز هاقبل از شروع، ما یک سری پیش نیاز را باید مستقر و آماده کنیم.برای مطمئن شدن از پایه ی سخت و استوار بر این سیستم، باید از آموزش های مربوط به CentOS استفاده کنیم، همچنین باید برای اجرای فرمان ها باید با یوزر با دسترسی root و یا دستور sudo استفاده کرد.پیش نیاز دوم در این آموزش، نحوه ی راه اندازی و نصب LEMP بر روی سرور با سیستم عامل CentOS است.زمانی که سرور ما به درستی عملکرد های موارد فوق را انجام می دهد، میتوان مابقی آموزش را دنبال کرد.قدم اول - نصب phpMyAdminدر حال حاضر در پلتفرم، LEMP که شامل ( Linux, Nginx, MariaDB, and PHP ) است ، می توانیم بلافاصله نصب phpMyAdmin را شروع کنیم. البته متاسفانه phpMyAdmin در مخازن یا همان رپرزتوری CentOS 7 موجود نیست.برای دریافت پکیج های مورد نظر ما نیاز دارید یک مخزن اضافه به سیستم مان اضافه کنیم. مخزن EPEL یا (Extra Packages for Enterprise Linux) در خود دارای خیلی از پکیج های اضافه است. که به طور مثال phpMyAdmin که ما به آن نیاز داریم.با دستور زیر آن را نصب می کنیم:sudo yum install epel-releaseاکنون به مخزن EPEL دسترسی داریم، و phpMyAdmin را با دستور زیر نصب می کنیم:sudo yum install phpmyadminخب! اکنون این نصب کامل شده است.برای اینکه وب سرور Nginx به phpMyAdmin دسترسی داشته باشد، ما فقط باید یک لینک نمادین از فایل های نصب شده به پوشه ی اصلی Nginx ایجاد کنیم. با استفاده از دستور زیر :sudo ln -s /usr/share/phpMyAdmin /usr/share/nginx/htmlهمچنین باید پردازشگر PHP خود را برای یکبار مجددا را اندازی کنیم تا مطمئن شویم ماژول های اضافی PHP نصب شده به درستی لود یا اجرا می شوند:sudo systemctl restart php-fpmبا این کار اکنون نصب phpMyAdmin ما اجرایی شده است. برای دسترسی به اینترفیس یا رابط مورد نظر در ادامه ی دامین یا آی پی آدرس خود /phpMyAdmin را اضافه می کنیم:http://server_domain_or_IP/phpMyAdminدر این مقاله آموزش نصب و تامین امنیت phpMyAdmin با Nginx در CentOS 7 را برای شما توضیح دادیم. درصورت هرگونه سوال یا مشکل از طریق کامنت با ما در ارتباط باشید.

ادامه مطلببک آپ گیری خودکار از MongoDBبک آپ گیری خودکار از دیتابیس MongoDB عمل خوبی در برابر وقوع اتفاقات ناگوار برای سرور است. به طور مشخص، قرار گیری یک نسخه از همه چیز بر روی جایی غیر از دیتابیس، در صورت وقوع اتفاقی به ما اطمیان خاطر می دهد. همچنین ما می توانیم به سرعت آن را بازیابی و اجرا نماییم.بسیاری از شرکت های هاستینگ، سرویس بک آپ گیری را به عنوان یک سرویس پولی در نظر می گیرند، اما زمانی که ما می توانیم خودمان بک آپ گیری و پشتیبان گیری را به صورت شبانه و در چند دقیقه راه اندازی کنیم، چرا باید پول پرداخت کنیم.خب! در اینجا به طور خلاصه به عملیات ی که قرار است انجام دهیم، می پردازیم:راه اندازی اسکریپتی خودکاری که یک بک آپ فولدر با تاریخ جاری ایجاد کرده، و پایگاه داده MongoDB ما را به آن فولدر یا دایرکتوری اکسپورت می کند.این اسکریپت را بر روی سروری قرار می دهیم که بتواند اسکریپت های cron را برای ما اجرا کند.در نهایت cron را برای اجرای بک آپ گیری شبانه تنظیم می کنیم.قدم آغازینقبل از این که ما شروع به نوشتن اسکریپت کنیم، یک نقطه در سرور را برای فایل های بک آپ ایجاد می کنیم. برای نمونه، فرض می کنیم می خواهیم فایل های بک آپ خود را در root وب سرور و در پوشه ای با نام db_backups نگاه داریم.به سادگی این دایرکتوری یا پوشه را در سرور ایجاد می کنیم:mkdir /db_backupsقدم اول - نوشتن اسکریپتخب، ما یک شل اسکریپت کوچکی مبنی بر ایجاد یک دایرکتوری با نام تاریخ روز که پایگاه داده MongoDB را در آن اکسپورت می کند می نویسیم. که این اسکریپت چیزی شبیه به (اسکریپت) زیر است.:#!/bin/shDIR=`date +%m%d%y`DEST=/db_backups/$DIRmkdir $DESTmongodump -h <your_database_host> -d <your_database_name> -u <username> -p <password> -o $DESTدر بالا نمونه ی یک شل اسکریپت ای که یک دایرکتوری در فرمت MMDDYY را ایجاد می کند مشاهده می کنیم، همچنین مسیر کامل دایرکتوری ایجاد شده را کنار هم قرار می دهد، دایرکتوری مورد نظر را ایجاد کرده؛ و در نهایت، برای اکسپورت کردن دیتابیس یا همان پایگاه داده در دایرکتوری از ابزار Mongo's mongodump استفاده می کند.این اسکریپت را ایجاد می کنیم و آن را در جایی روی سرور خود ذخیره کرده، مثلا در ~/scripts یا جای مشابه دیگری که ما تشخیص می دهیم.قدم دوم - تنظیم کرون (cron) برای اجرای اسکریپت به صورت شبانهاکنون که اسکریپت بک آپ خود را برای اجرا و به صورت آماده داریم. پس فقط ما نیاز به اجرا به صورت شبانه داریم تا این عمل یعنی بک آپ گیری انجام شود. این عمل به راحتی با استفاده از cron برای اجرای اسکریپت صورت می پذیرد.بر روی سرور خودمان و به راحتی crontab را همانند زیر اجرا می کنیم:sudo crontab -eدر فایل مذکور، زیر تمام نظرات یا کامنت ها اما در در بالا، خط زیر را وارد می کنیم:45 1 * * * ../../scripts/db_backup.shدر کرون، هر خط نشان دهنده یک ورودی ثبت شده است.فرمت یا قالب هر ورودی به cron می گوید که چگونه عمل کند و دارای 5 فیلد متفاوت برای تعیین روز و ساعت اجرای دستور است. این فیلدها به ترتیب قرار می گیرند: دقیقه، ساعت، روز ماه، ماه، روز هفته. ستاره به این معنی است که در هر تقسیم فاصله (وقفه) اجرا می شود (بنابراین، اگر یک ستاره را در قسمت دوم قرار دهید، هر ساعت اجرا می شود).بنابراین، در ورودی بالا، به cron میگوییم که اسکریپت ما (مسیری را که در ورودی میبینید)، در ساعت 1:45 صبح هر شب اجرا کند. خب! فقط crontab خود را ذخیره کرده و خارج می شویم.نکات اضافهکارهای دیگری که ممکن استبرای بهبود این اسکریپت انجام گیرد: پاک نمودن دایرکتوری هایی که بیشتر از یک ماه ایجاد شده اند، البته به شرطی که نیازی به این بک آپ ها نداریم، پس به سادگی دایرکتوری های قدیمی را همزمان با پشتیبان گیری شبانه خود حذف می کنیم.همچنین باید اسکریپت خود را با استفاده از متغیرهای مختلفی نظیر رمز عبور یا همان پسورد ایمن کنیم. قرار دادن پسورد دیتابیس در اسکریپتی نظیر این، بسیار می تواند خطرناک باشد. در صورتی که اسکریپت مقابل افراد اشتباه قرار گیرد،باید از یک متغیر برای پر کردن رمز عبور خود استفاده کنیم. همچنین ممکن است اتصال به Mongo از طریق ssh را ما به عنوان یک مسئله در نظر بگیریم، اما متاسفانه این مسئله خارج از محدوده این آموزش است.در این آموزش نحوه بک آپ گیری خودکار از MongoDB را به شما آموزش دادیم . با این دید که اگر شما بدانید مسئله ی بک آپ چقدر حائز اهمیت است (در صورت وقوع اتفاقات ناگوار)، امیدواریم این مقاله به شما کمک شایانی کند!

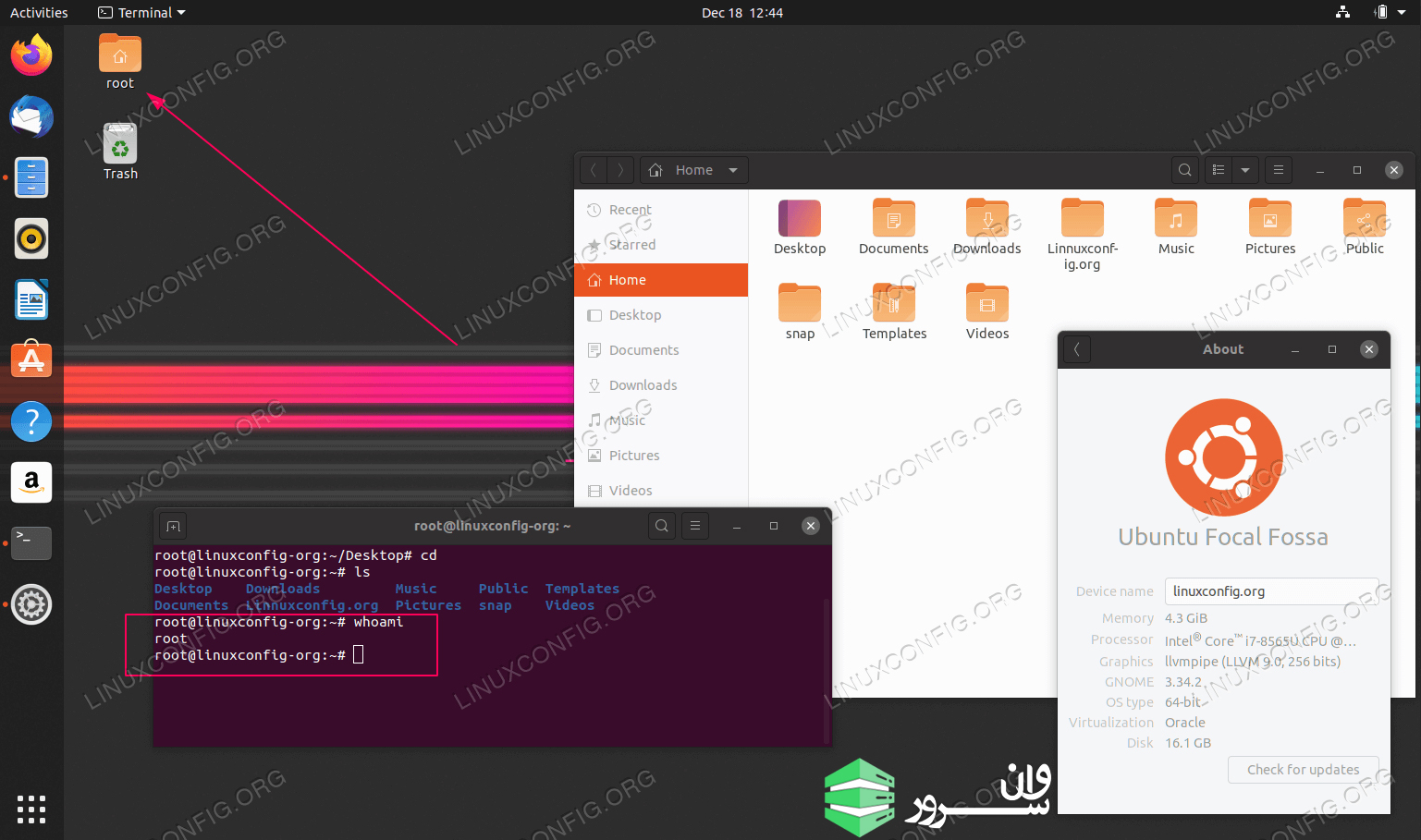

ادامه مطلبدر این آموزش ما بررسی میکنیم که چگونه به محیط گرافیکی اوبونتو 20.04 و در gnome Desktop لاگین یا ورود کنیم.به طور خلاصه موارد زیر را یاد می گیریم:چگونه پسورد root را تنظیم و ست نماییمچگونه GDM را پیکربندی و لاگین و ورود کاربر root در محیط گرافیکی را اجازه دهیمچگونه PAM را پیکربندی و لاگین و ورود کاربر root در محیط گرافیکی را اجازه دهیمنرم افزار ها و موارد مورد نیازسیستم :اوبونتو 20.04 نصب شده.نرم افزار :نیازی به نرم افزار خاصی نیست.موارد دیگر :دسترسی root و یا به صورت sudo به سیستم لینوکس از طریق کامند.قرارداد یا کنوانسیون ها :الزام دسترسی با یوزر root به لینوکس، همچنین یا کاربری که با sudo امکان دسترسی به root داشته باشد و بتواند با این سطح دسترسی دستورات را اجرا نماید.نیاز به یک یوزر یا کاربر با سطح دسترسی متعارف و معمولی برای اجرای دستورات وجود دارد.دستورات اجازه ی ورود به ابونتو 20.04 در محیط گرافیکی یا GUI به صورت قدم به قدمقدم اولتنظیم پسورد کاربر root$ sudo passwdدر فرمان بالا، ما بر روی یوزر root پسوردی را تنظیم می کنیم که همچنین در موقع لاگین و یا ورود به محیط گرفیکی نیز مورد استفاده قرار می گیرد.قدم دومدر مرحله ی بعد، نیاز به ویرایش /etc/gdm3/custom.conf که فایل GDM می باشد و همچنین اجازه ورود کاربر root را می دهد، می باشد.در اینجا ما با ویرایشگر مورد علاقه خود به ویرایش فایل مذکور با سطح دسترسی root می پردازیم، همچنین با توجه به تصویر بالا، سطر AllowRoot=true را حتما جایگذاری می کنیم.قدم سومسپس، فایل پیکربندی احراز هویت daemon PAM را که در /etc/pam.d/gdm-password قرار دارد، ویرایش می کنیم. و همچنین سطری که در آن اجازه ی لاگین با کاربر root را در محیط گرافیکی رد کرده و تکذیب می کند را در اصطلاح کامنت یا غیر فعال می کنیم.برای انجام این کار به ویاریش فایل /etc/pam.d/gdm-password می پردازیم و سپس یک # در سطری که در زیر به آن اشاره شده است اضافه می کنیم:auth required pam_succeed_if.so user != root quiet_successبا توجه به تصویر بالا، سطری که حق دسترسی کاربر root را به محیط گرافیکی رد میکند را کانت می کنیم.قدم چهارماتمام کار! در اینجا کافیست، سرور اوبونتو را ریبوت دهیم.با توجه به تصویر بالا بر روی Not listed? کلیک کرده و مشخصات root را وارد می کنیم.جمع بندیخب دوستان وان سروری! ما به پایان این آموزش رسیدیم.امیدواریم از این آموزش استفاده ی کامل رو ببرید. همچنین امیدواریم که با نظرات خود به بررسی و ایجاد آموزش های بیشتر به ما کمک کنید.

ادامه مطلبآموزش راه اندازی K3S , GlusterFS , Load balancerدر این آموزش ما نحوه ی کوبرنتیس کلاستر با استفاده از K3S می پردازیم. K3S یک توزیع کوبرنتیس سبک و کم حجم است که برای سرور های دیتاسنتری هتزنر نظیر CX11 که مجموعه ی وان سرور ارائه می دهد، است. علاوه بر این، ما در این آموزش ، راه اندازی لود بالانسر ابری که بارگیری SSL و ارسال ترافیک به سیستم کوبرنتیس ما را انجام می دهد، را فرا خواهیم گرفت. ما یاد خواهید گرفت که چگونه با استفاده از GlusterFS یک فایل سیستم توزیع شده و تکراری راه اندازی کنیم.موارد مورد نیاز و پیش نیاز هاما در این آموزش فرض می کنیم، که شما از طریق شرکت وان سرور یک سرور دیتاسنتری هتزنر تهیه نمودید و از طریق سایت ما به این سرور مورد نظر دسترسی دارید.در این آموزش از اصطلاحات و موارد پیشفرض زیر استفاده شده است:دامنه : <example.com>کلید SSH (یا همان SSH Key): <your_ssh_key>توکن مخفی تصادفی(Random secret token): <your_secret_token>توکن API سرور دیتاسنتری: <hetzner_api_token>آدرس های IP (IPV4) :K3S Master: 10.0.0.2K3S Node 1: 10.0.0.3K3S Node 2: 10.0.0.4Hetzner Cloud Load Balancer: 10.0.0.254قدم اول - ایجاد شبکه پرایوتاول، ما یک شبکه پرایوت ایجاد می کنیم؛ همچنین که از نود های کوبرنتیس ما برای ارتباط با یکدیگر تشکیل شده اند استفاده می کنیم. ما از شبکه ی 10.0.0.0/16 برای سابنت استفاده می کنیم.hcloud network create --name network-kubernetes --ip-range 10.0.0.0/16hcloud network add-subnet network-kubernetes --network-zone eu-central --type server --ip-range 10.0.0.0/16قدم دوم - ایجاد گروه تعیین سطح و سرورهادر ادامه، یک گروه قرارگیری "گسترش" یا "spread" برای سرورهای خود و سپس ماشین های مجازی ایجاد می کنیم.قدم دوم بخش اول - ایجاد گروه قرار گیری spread (اختیاری)گروه تعیین سطح برای تضمین این است که ماشین های مجازی ما (VMs) بر روی هاست های مختلف ایجاد شوند، پس در این مورد، اگر هاست خراب شود و یا از دسترس خارج شود، هیچ کدام از ماشین های مجازی دیگر را تحت تاثیر خود قرار نمی دهد.hcloud placement-group create --name group-spread --type spreadقدم دوم بخش دوم - ایجاد ماشین های مجازیدر این جا ما از دبیان 10 استفاده می کنیم.hcloud server create --datacenter nbg1-dc3 --type cx11 --name master-1 --image debian-10 --ssh-key <your_ssh_key> --network network-kubernetes --placement-group group-spreadhcloud server create --datacenter nbg1-dc3 --type cx11 --name node-1 --image debian-10 --ssh-key <your_ssh_key> --network network-kubernetes --placement-group group-spreadhcloud server create --datacenter nbg1-dc3 --type cx11 --name node-2 --image debian-10 --ssh-key <your_ssh_key> --network network-kubernetes --placement-group group-spreadقدم سوم - ایجاد و اعلام فایروالخب، حالا که سرور های ما ایجاد شده اند و همچنین فعال هستند، با هم یک فایروال را ایجاد و آن را در ترافیک ورودی و خروجی محدود می کینم(به نوعی به تنظیم آن میپردازیم). ممکن ما فایروال را با توجه به نیاز های خودمان (نیاز باشد که) کمی کاستومایز کنیم.ایجاد فایروال:hcloud firewall create --name firewall-kubernetesاجازه یا Allow دادن ورودی SSH و ICMP :hcloud firewall add-rule firewall-kubernetes --description "Allow SSH In" --direction in --port 22 --protocol tcp --source-ips 0.0.0.0/0 --source-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow ICMP In" --direction in --protocol icmp --source-ips 0.0.0.0/0 --source-ips ::/0اجازه یا Allow دادن خروجی ICMP، DNS، HTTP، HTTPS و NTP:hcloud firewall add-rule firewall-kubernetes --description "Allow ICMP Out" --direction out --protocol icmp --destination-ips 0.0.0.0/0 --destination-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow DNS TCP Out" --direction out --port 53 --protocol tcp --destination-ips 0.0.0.0/0 --destination-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow DNS UDP Out" --direction out --port 53 --protocol udp --destination-ips 0.0.0.0/0 --destination-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow HTTP Out" --direction out --port 80 --protocol tcp --destination-ips 0.0.0.0/0 --destination-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow HTTPS Out" --direction out --port 443 --protocol tcp --destination-ips 0.0.0.0/0 --destination-ips ::/0hcloud firewall add-rule firewall-kubernetes --description "Allow NTP UDP Out" --direction out --port 123 --protocol udp --destination-ips 0.0.0.0/0 --destination-ips ::/0اعمال رول های فایروال بر روی هر سه سرورها:hcloud firewall apply-to-resource firewall-kubernetes --type server --server master-1hcloud firewall apply-to-resource firewall-kubernetes --type server --server node-1hcloud firewall apply-to-resource firewall-kubernetes --type server --server node-2قدم چهارم - نصب K3Sخب خب! الان زمان K3S رسیده. قبل از این که نود اصلی و نود های عامل را آماده کنیم، اول سیستم را آپگرید کرده و AppArmor را نصب می کنیم. به سرور مجازی های ایجاد شده SSH کرده و سپس دستور های زیر را بر روی همه ی آن ها اجرا می کنیم:apt updateapt upgrade -yapt install apparmor apparmor-utils -yقدم چهارم بخش اول - نصب K3S بر روی نود اصلیبه نود اصلی (یا مستر نود) SSH می کنیم، و دستورات زیر را برای نصب و اجرا K3S سرور اجرا می کنیم:curl -sfL https://get.k3s.io | sh -s - server \ --disable-cloud-controller \ --disable metrics-server \ --write-kubeconfig-mode=644 \ --disable local-storage \ --node-name="$(hostname -f)" \ --cluster-cidr="10.244.0.0/16" \ --kube-controller-manager-arg="address=0.0.0.0" \ --kube-controller-manager-arg="bind-address=0.0.0.0" \ --kube-proxy-arg="metrics-bind-address=0.0.0.0" \ --kube-scheduler-arg="address=0.0.0.0" \ --kube-scheduler-arg="bind-address=0.0.0.0" \ --kubelet-arg="cloud-provider=external" \ --token="<your_secret_token>" \ --tls-san="$(hostname -I | awk '{print $2}')" \ --flannel-iface=ens10برای اطلاعات بیشتر در باره ی K3S می توانید، به اسناد ارائه شده یا همان داکیومنشن آن (در این لینک) مراجعه کنید. اما به طور خلاصه :ما برای ذخیره ی بیشتر مقداری از حافظه؛ metrics server را غیر فعال می کنیم.ما ذخیره سازی لوکال را غیر فعال می کنیم چون قرار است از GlusterFS استفاده کنیم.ما CIDR کلاستر را بر روی 10.244.0.0/16 تنظیم می کنیم.ما سه مورد یعنی : Kube Controller ، همچنین Kube Proxy ، و Kube Scheduler را بر روی هر آدرسی به حالت پذیرا قرار می دهیم(با توجه به فایروال)ما رمز توکن شیر شده را به مورد فوق تنظیم کرده ایم، یعنی : <your_secret_token>قدم چهارم بخش دوم - نصب Hetzner Cloud Controller Managerهنوز بر روی نود اصلی قرار داریم، برای نصب این مورد از دستور زیر استفاده می کنیم:kubectl -n kube-system create secret generic hcloud --from-literal=token=<hetzner_api_token> --from-literal=network=network-kuberneteskubectl apply -f https://github.com/hetznercloud/hcloud-cloud-controller-manager/releases/latest/download/ccm-networks.yamlقدم چهارم بخش سوم - نصب کنترل کننده ی ارتقا سیستم (اختیاری)دستور زیر آپگرید کننده ی K3S را ارائه می دهد:kubectl apply -f https://github.com/rancher/system-upgrade-controller/releases/latest/download/system-upgrade-controller.yamlقدم چهارم بخش چهارم - نصب K3S بر روی نود عاملاکنون که سرور K3S ما راه اندازی شده است، به دو نود عامل SSH کرده و دستورات زیر را برای نصب K3S و ارتباط آن با سرور اجرا می کنیم:curl -sfL https://get.k3s.io | K3S_URL=https://10.0.0.2:6443 K3S_TOKEN=<your_secret_token> sh -s - agent \ --node-name="$(hostname -f)" \ --kubelet-arg="cloud-provider=external" \ --flannel-iface=ens10قدم پنجم - نصب GlusterFS (اختیاری)GlusterFS یک نرم افزار رایگان و اوپن سورس (منبع باز) سیستم فایل شبکه به صورت مقیاس پذیر است. میتوان از آن برای تکثیر فایلها در تمام ماشینهای مجازی خود استفاده کنیم تا pod های ما بدون توجه به اینکه در کدام نود در حال اجرا هستند، به ذخیرهسازی دائمی خود دسترسی داشته باشند.قدم پنجم بخش اول - آماده کردن تمام نود هابه هر 3 سرور SSH کرده و دستورات زیر را برای نصب، فعال نمودن و اجرا کردن، سرور Gluster بر روی همه ی ماشین ها اجرا می کنیم:wget -O - https://download.gluster.org/pub/gluster/glusterfs/9/rsa.pub | apt-key add -echo deb [arch=amd64] https://download.gluster.org/pub/gluster/glusterfs/9/LATEST/Debian/buster/amd64/apt buster main > /etc/apt/sources.list.d/gluster.listapt update && apt install -y glusterfs-serversystemctl enable glusterd && systemctl start glusterdفایل سیستم کنترلی Gluster در پوشه ای به نام brick قرار دارد. همچنین توسط GlusterFS نصب شده است. با دستورات زیر دایرکتوری های لازم را ایجاد کنیم:mkdir -p /data/glusterfs/k8s/brick1mkdir -p /mnt/gluster-k8sقدم پنجم بخش دوم - تنظیم کلاسترفقط بر روی نود اصلی، 2 نود دیگر را به عنوان همتا اضافه می کنیم:gluster peer probe 10.0.0.3gluster peer probe 10.0.0.4تایید کردن وضعیت بر روی نود اصلی و نود های فرعی:gluster peer statusقدم پنجم بخش سوم - ایجاد volumeدر نود اصلی خودمان، دستور زیر را برای ایجاد و شروع یک volume تکراری اجرا می کنیم:gluster volume create k8s replica 3 \ 10.0.0.2:/data/glusterfs/k8s/brick1/brick \ 10.0.0.3:/data/glusterfs/k8s/brick1/brick \ 10.0.0.4:/data/glusterfs/k8s/brick1/brick \ forcegluster volume start k8sgluster volume infoقدم پنجم بخش چهارم - اجرا کردن GlusterFS volumeبر روی هر سه نود GlusterFS volume جدید اجرا شده را مونت می کنیم:echo "127.0.0.1:/k8s /mnt/gluster-k8s glusterfs defaults,_netdev 0 0" >> /etc/fstabmount /mnt/gluster-k8sقدم ششم - تنظیم لود بالانس (load balancing)در اینجا ما به طور مثال از لود بالانسر هتزنر SSL offloading و برای مسیریابی رکوئست های HTTP به راه اندازی K3S استفاده می کینم.قدم ششم بخش اول - فعال کردن پروتکل پراکسی در Traefikبا استفاده از دستورات زیر این عمل را انجام می دهیم:cat <<EOF > /var/lib/rancher/k3s/server/manifests/traefik-config.yamlapiVersion: helm.cattle.io/v1kind: HelmChartConfigmetadata: name: traefik namespace: kube-systemspec: valuesContent: |- additionalArguments: - "--entryPoints.web.proxyProtocol.trustedIPs=10.0.0.254" - "--entryPoints.web.forwardedHeaders.trustedIPs=10.0.0.254"EOFقدم ششم بخش دوم - ایجاد load balancer (متعادل کننده بار)متعادل کننده بار یا همان لود بالانسر را ایجاد کنیم و با استفاده از IP پرایوت ثابت 10.0.0.254 آن را به شبکه پرایوت یا خصوصی متصل می کنیم:hcloud load-balancer create --type lb11 --location nbg1 --name lb-kuberneteshcloud load-balancer attach-to-network --network network-kubernetes --ip 10.0.0.254 lb-kubernetesسه ماشین مجازی خودمان را به عنوان تارگت ها اضافه می کنیم و مطمئن می شویم که ترافیک با استفاده از شبکه پرایوت هدایت می شود:hcloud load-balancer add-target lb-kubernetes --server master-1 --use-private-iphcloud load-balancer add-target lb-kubernetes --server node-1 --use-private-iphcloud load-balancer add-target lb-kubernetes --server node-2 --use-private-ipبا استفاده از Let's Encrypt یک گواهی یا همان سرتیفیکیت برای <example.com> ایجاد می کنیم و <certificate_id> را می گیریم:hcloud certificate create --domain <example.com> --type managed --name cert-t1hcloud certificate listبا استفاده از پروتکل پروکسی، سرویس HTTP را برای <example.com> اضافه می کنیم و بررسی سلامت را فعال می کنیم:hcloud load-balancer add-service lb-kubernetes --protocol https --http-redirect-http --proxy-protocol --http-certificates <certificate_id>hcloud load-balancer update-service lb-kubernetes --listen-port 443 --health-check-http-domain <example.com> قدم هفتم - تست نمودن setup انجام شدهتنظیمات و برپایی و ست آپ ما که مربوط به K3S است به اتمام رسیده است. خب وقت این رسیده که از nginx و سرویس HTTP توسط K3S استفاده کنیم.قدم هفتم بخش اول - نوشتن در GlusterFS volumeیک index.html ایجاد می کنیم:mkdir /mnt/gluster-k8s/webtest1echo "Hello World!" > /mnt/gluster-k8s/webtest1/index.htmlقدم هفتم بخش دوم - اسقرار یک وب سرورnginx را مستقر و ایجاد کنید، GlusterFS volume را برای محتوای ثابت نصب می کنیم، پورت HTTP 80 را با استفاده از یک سرویس در معرض دید (انتشار) قرار می دهیم و یک مسیر ورودی Traefik برای دامنه خود ایجاد می کینم :cat <<"EOF" | kubectl apply -f -apiVersion: apps/v1kind: Deploymentmetadata: name: webtest1spec: replicas: 1 selector: matchLabels: app: webtest1 template: metadata: labels: app: webtest1 spec: volumes: - name: volume-webtest1 hostPath: path: "/mnt/gluster-k8s/webtest1" containers: - image: nginx name: nginx ports: - name: port-nginx containerPort: 80 volumeMounts: - mountPath: "/usr/share/nginx/html" name: volume-webtest1 readOnly: false---apiVersion: v1kind: Servicemetadata: name: webtest1spec: ports: - port: 80 protocol: TCP targetPort: 80 selector: app: webtest1 type: ClusterIP---apiVersion: traefik.containo.us/v1alpha1kind: IngressRoutemetadata: name: webtest1spec: entryPoints: - web routes: - match: Host(`<example.com>`) kind: Rule services: - name: webtest1 port: 80EOFقدم هفتم بخش سوم - دسترسی به وب سایتاتمام کار، همچنین ما باید به وب سایت مان https://<example.com> دسترسی داشته باشیم.جمع بندیما با موفقیت یک کلاستر K3S Kubernetes را با یک نود سرور و دو نود عامل راه اندازی کردیم. متعادل کننده بار یا همان لود بالانسر ترافیک را به سیستم ما ارائه می دهد و بارگذاری HTTPS را نیز انجام داده و ما آماده هستیم تا مقداری حجم کار را روی K3S خود قرار دهیم.خب، دوستان وان سروری اگر سوال ، پیشنهاد و انتقادی هست در خدمتیم. میتونید سوال ها تون رو در قسمت نظرات بپرسین تا خدمتتون پاسخ بدیم.

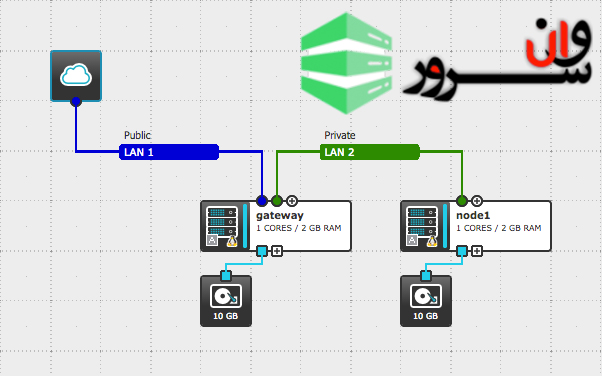

ادامه مطلبتانل دو سرور لینوکس لوکال به اینترنتدر زیرساخت یک شبکه ( با توجه به مشترک بودن ) ممکن است، دارای یک شبکه ی پابلیک (Public) یا عمومی و همچنین یا یک شبکه ی خصوصی (Private) یا پراویت باشد. امکان دارد در شبکه عمومی به هیچ نوع ارتباطی به شبکه خصوصی نیازی نباشد، اما در مواردی در سابنت یا زیر شبکه ی خصوصی ممکن است نیاز به ارتباط با بیرون باشد. مثلا فرض کنید نیاز هست که در سابنت خصوصی ( شبکه ی مورد نظر پرایوت ) ما نیاز به آپدیت کردن فایروال یا نرم افزار های مورد نظر و یا بک آپ گیری بر روی اینترنت داشته باشیم. در این مقاله آموزش تانل دو سرور لینوکس لوکال به اینترنت را به شما آموزش خواهیم داد.از یک گیتوی سیستم عامل لینوکس با دو کارت شبکه برای متصل کردن دو شبکه به هم ( یا در اصطلاح بریج زدن یا پل زدن بین دو شبکه ) می توان استفاده کرد. یک کارت شبکه میتواند برای شبکه بیرونی یا پبلیک و دیگری برای شبکه ی خصوصی یا پرایوت در سرور استفاده شود. برای این کار از IP Forwarding و NAT برای هدایت ترافیک شبکه ( مسیریابی یا روتینگ ) استفاده می کنیم ( از شبکه خصوصی به شبکه عمومی ) .ترافیک سرور ها یا نود های داخلی به نظر می رسد از IP گیتوی سرچشمه میگیرند، ترافیک های ایجاد شده ی خارجی به گیتوی رسیده و از سابنت یا شبکه ی پرایوت قابل مشاهده نیستند.البته فایروال سرور گیتوی، می تواند ترافیک خروجی از شبکه را کنترل و اصلاح کند.موارد مورد نیازلینوکس CentOS یا Red Hat Enterpriseیک گیتوی به همراه 2 کارت شبکه که شامل موارد زیر است:کارت شبکه ی پابلیک با آدرس IP مثلا 203.0.113.110کارت شبکه ی پرایوت با آدرس IP مثلا 10.0.0.1یک سرور یا نود معمولی با همراه یک کارت شبکه :کارت شبکه ی پرایوت با آدرس IP مثلا 10.0.0.2انجام زیرساختدر این مثال ، زیر ساخت ما تشکیل شده است از یک گیتوی که شبکه پرایوت را به شبکه اینترنت بریج می کند.کارت شبکه ی اولیه ، eth0 ، گیتوی را به آدرسIP ، مورد نظر یعنی 203.0.113.110 و همچنین به همراه اینترنت پابلیک از طریق LAN 1 متصل می کند. کارت شبکه ی ثانویه ، یعنی eth1 ، آدرس IP مورد نظر یعنی 10.0.0.1 را به شبکه پرایوت بر روی LAN 2 متصل می کند.دومین سرور داخلی که در این جا با نام node 1 تعریف شده ، به همراه آدرس IP خودش یعنی 10.0.0.2 بر روی LAN 2 در شبکه ی پرایوت مستقر است. البته سرور ها یا نود های دیگر در این شبکه ، به همین ترتیب پیکربندی خواهند شد. تصویر زیر دیاگرامی تمثیلی است برای درک بهتر آنچه گفته شد.پیکربندی کارت شبکه ی گیتوی اولیهبه صورت پیشفرض ، آدرس IP پابلیک به گیتوی سرور اختصاص داده شده است. این مسئله برای این آموزش مناسب است، البته می توان از آدرس IP پابلیک استاتیک هم استفاده نمود.هیچ تغییری لازم نیست در /etc/sysconfig/network-scripts/ifcfg-eth0 انجام داد ، مگر این که آدرس IP استاتیک مد نظر ما باشد. به صورت پیش فرض فایل ifcfg-eth0 به احتمال خیلی زیاد کافی است ، اما پارامتر های اصلی پیکربندی را در زیر آمده است :BOOTPROTO="dhcp" DEVICE="eth0" ONBOOT="yes" پیکربندی کارت شبکه ی گیتوی ثانویهکارت شبکه ی ثانویه بر روی گیتوی سرور اصلی نیاز به استقرار آدرس IP استاتیک دارد. فایل /etc/sysconfig/network-scripts/ifcfg-eth1 باید همانند موارد زیر باشد.BOOTPROTO="static" IPADDR="10.0.0.1" NETMASK="255.255.255.0" DEVICE="eth1" ONBOOT="yes"سرویس شبکه ی مورد نظر برای انجام تغییرات باید یک بار ریست شود ، که البته در موقع ریست شدن ممکن است ما ارتباط مان را به مدت زمان محدود و خیلی کمی از دست بدهیم:systemctl restart NetworkManagerپیکربندی کارت شبکه سرور داخلیسرور node1 داخلی نیاز به استقرار آدرس IP پرایوت استاتیک و همچنین آدرس IP گیتوی که با آدرس IP گیتوی خروجی مطابقت دارد را نیازمند است. فایل /etc/sysconfig/network-scripts/ifcfg-eth0 را مطابق آدرس IP استاتیک ، نت مسک ، و گیتوی مطلبق زیر به روز رسانی یا آپدیت می کنیم.TYPE="Ethernet" BOOTPROTO="static" IPADDR="10.0.0.2" NETMASK="255.255.255.0" GATEWAY="10.0.0.1" DEVICE="eth0" ONBOOT="yes"سرویس نتورک منیجر ( NetworkManager ) بر روی هر سرور باید برای اعمال تغییرات یکبار ریست شوند.systemctl restart NetworkManagerفعال کردن IP Forwardingدر این مرحله ما نیاز داریم Forwarding یا حمل و نقل IP را از طریق خط فرمان اعمال کنیم.sysctl -w net.ipv4.ip_forward=1برای حفظ فورواردینگ در هنگام ریبوت یا خاموش و روشن شدن سرور نیاز است که در فایل /etc/sysctl.d/ip_forward.conf تغییرات زیر را اعمال کنیم.echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.d/ip_forward.confفعال کردن NATمسکیوریت کردن IP یا ( IP masquerading ) هم اکنون باید از طریق IPtables و با توجه به دستورات زیر فعال شود.firewall-cmd --permanent --direct --passthrough ipv4 -t nat -I POSTROUTING -o eth0 -j MASQUERADE -s 10.0.0.0/24firewall-cmd --reloadنود یا کامپیوتر داخلی هم اکنون باید با اینترنت جهانی و توسط گیتوی سرور اصلی در ارتباط باشد. برای اثباط این مسئله کافی است که از طریق کامپیوتر داخلی پینگ گرفته شود تا پینگ به سرور اصلی رسیده و تست شود.ping 8.8.8.8جمع بندیخب! ما در این آموزش سعی کردیم به صورت ساده و راحت و روان آموزش تانل دو سرور لینوکس لوکال به اینترنت را بیان کنیم. امیدواریم از این آموزش بهره کافی را برده باشید.

ادامه مطلبتفاوت و مقایسه IPv4 با IPv6در عصر تکنولوژیکی امروز ، ما شاهد یک جهش عظیم در استفاده از اینترنت و دستگاه های شبکه هستیم. هر خانه دارای یک لپ تاپ ، تلفن هوشمند ، ساعت دیجیتال ، دستگاه اینترنت اشیا ، قطعه اتوماسیون خانه و سایر دستگاه هایی است که به شبکه خانگی یا اینترنت متصل هستند. دستگاه ها از طریق پروتکل های مختلف شبکه با یکدیگر ارتباط برقرار می کنند که TCP و IP بیشترین پروتکل های مورد استفاده هستند. هر دستگاه متصل به شبکه باید دارای آدرس IP باشد که دستگاه را در شبکه مشخص می کند.این مقاله پروتکل اینترنت ، تفاوت و مقایسه IPv4 با IPv6 را توضیح می دهد.IP (پروتکل اینترنت) چیست؟ما که انسان هستیم ، با استفاده از نام خود ، یکدیگر را شناسایی کرده و با آن ارتباط برقرار می کنیم. به همین ترتیب ، در دنیای محاسبات ، دستگاه ها از آدرس های IP برای شناسایی و تعامل با یکدیگر استفاده می کنند. یک زبان مشترک که همه دستگاه های محاسباتی برای برقراری ارتباط با یکدیگر استفاده می کنند ، به عنوان پروتکل شناخته می شود. این پروتکل مانند زبان های انسانی دارای مجموعه ای از قوانین است که داده ها را فرمت و پردازش می کند.پروتکل اینترنت (IP) مجموعه ای از قوانین است که آدرس دهی و مسیریابی داده ها بین رایانه ها را مشخص می کند. بیشتر از پروتکل های انتقال شبکه مانند TCP و UDP استفاده می شود.امروزه اینترنت به دلیل این الگوی آدرس دهی منحصر به فرد وجود دارد. IANA محدوده آدرس IP شبکه ها/سایت هایی که به اینترنت متصل می شوند را مدیریت می کند. با این حال ، اگر یک زیرساخت شبکه محلی جداگانه اجرا کنیم ، می توانیم شماره ها را مطابق اولویت خود اختصاص دهیم. حال ، بیایید وارد ریزگردهای معماری و تحلیل مقایسه ای آن شویم.IPv4اولین نسخه اصلی پروتکل اینترنت (IP) نسخه 4 (IPv4) است. از یک طرح آدرس دهی شبکه 32 بیتی استفاده می کند که بیشتر به چهار عدد 8 بیتی معروف به اکتت تقسیم می شود. به عنوان مثال ، google.com دارای آدرس IP 141.251.36.46 است. این فرمت به عنوان نماد چهار نقطه ای شناخته می شود. این آدرس های IP را می توان به صورت دستی پیکربندی کرد یا به طور خودکار از طریق سرور DHCP به دست آمد.برای بررسی وضعیت دستگاه از راه دور ، می توانیم با استفاده از دستور ICMP به آن، پینگ IP را بررسی کنیم :ping -c 1 google.comPING google.com (142.251.36.46) 56(84) bytes of data.64 bytes from ams17s12-in-f14.1e100.net (142.251.36.46): icmp_seq=1 ttl=116 time=247 ms...آدرس های IP به دو بخش ، آدرس شبکه و میزبان برای ایجاد شبکه های فرعی تقسیم می شوند. اعداد زیر شبکه به تصمیم گیری در مورد شبکه و قسمت های میزبان IP کمک می کند. همچنین ، فضای IP موجود به پنج جدول مختلف تقسیم می شود که در جدول زیر آمده است.کلاس آدرسمحدوده IPپوشش زیر شبکهتعداد شبکه هاتعداد میزبان در هر شبکهکلاس A1.0.0.0 تا 126.0.0.0255.0.0.012616،777،214کلاس B128.0.0.0 تا 191.255.0.0255.255.0.016،28265،534کلاس C192.0.0.0 تا 223.255.255.0255.255.255.02،097،150254کلاس D224.0.0.0 تا 239.255.255.255چندپخشیکلاس E240.0.0.0 تا 255.255.255.255تحقیق/محفوظ/تجربیمحاسبه زیر شبکه شامل چند اصطلاح ریاضی در پشت صفحه است. برای سهولت در محاسبه ، می توانیم از ابزارهایی مانندipcalc یا subnetcalc با زیر شبکه IPv4 استفاده کنیم. قطعات زیر نحوه استفاده از ابزارها را نشان می دهد:ipcalc 110.0.20.18/24خروجی:Address: 110.0.20.18 01101110.00000000.00010100. 00010010Netmask: 255.255.255.0 = 24 11111111.11111111.11111111. 00000000Wildcard: 0.0.0.255 00000000.00000000.00000000. 11111111=>Network: 110.0.20.0/24 01101110.00000000.00010100. 00000000HostMin: 110.0.20.1 01101110.00000000.00010100. 00000001HostMax: 110.0.20.254 01101110.00000000.00010100. 11111110Broadcast: 110.0.20.255 01101110.00000000.00010100. 11111111Hosts/Net: 254 Class Asubnetcalc 192.168.10.15/24خروجی:Address = 192.168.10.1511000000 . 10101000 . 00001010 . 00001111Network = 192.168.10.0 / 24Netmask = 255.255.255.0Broadcast = 192.168.10.255Wildcard Mask = 0.0.0.255Hosts Bits = 8Max. Hosts = 254 (2^8 - 2)Host Range = { 192.168.10.1 - 192.168.10.254 }Properties =- 192.168.10.15 is a HOST address in 192.168.10.0/24- Class C- PrivateGeoIP Country = Unknown (??)DNS Hostname = (Name or service not known)معمولاً آدرسهای IP به رابط دستگاه میزبان نهایی و روتر گتوی داده می شود ، همانطور که در زیر نشان داده شده است.در اینجا ، ترافیک از ماشین A (10.235.64.58) به رابط گتوی روتر (10.235.64.57) در سمت چپ ابر اینترنت می رسد. از طریق مسیریابی اینترنتی و در نهایت به سرور مقصد به گتوی سرور گوگل می رسد.برای شناسایی IP رابط شبکه می توانید از دستوراتی مانند ifconfig , hostname یا ip استفاده کنید.ifconfig ens160ens160: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500inet 10.235.64.58 netmask 255.255.255.252 broadcast 10.235.64.59inet6 fe80::fc7f:d8da:a969:1c1d prefixlen 64 scopeid 0x20<link>ether 00:0c:29:23:6f:30 txqueuelen 1000 (Ethernet)RX packets 35607241 bytes 34540488400 (34.5 GB)RX errors 0 dropped 12 overruns 0 frame 0TX packets 24701952 bytes 15008379564 (15.0 GB)TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0hostname -I10.235.64.58آدرس های IP شبکه مانند 0.0.0.0یا 127.0.0.1. اولی مسیر پیش فرض یا مسیر چهار صفر است ، در حالی که دومی آدرس loopback نامیده می شود.در قطعه زیر ، جدول مسیریابی IP Kernel را با مسیر پیش فرض آن شبکه می بینیم. پرچم 'U' نشان دهنده این است که مسیر شبکه UP است ، در حالی که G نشان می دهد که مسیر شبکه دروازه شبکه است.netstat -rn | grep ens160Kernel IP routing tableDestination Gateway Genmask Flags MSS Window irtt Iface0.0.0.0 10.235.64.57 0.0.0.0 UG 0 0 0 ens16010.235.64.56 0.0.0.0 255.255.255.252 U 0 0 0 ens160معمولاً دیتاگرام IPv4 شامل یک قسمت سربرگ با 20 بایت ، فیلد گزینه ها و فیلدهای داده با طول متغیر است. قالب بسته نمونه در زیر نشان داده شده است.در زیر ، عکس Wireshark به رمزگشایی اطلاعات سربرگ بسته از ترافیک فعال کمک می کند.IPv6پروتکل اینترنت نسخه 6 نسخه به روز شده پروتکل اینترنت (IP) است. نسخه 6 پروتکل اینترنت جایگزین نسخه قدیمی (IPv4) است که 75 درصد کل ترافیک اینترنت را تا سال 2018 حمل می کند (منبع: Google IPv6 Stats).آدرس IPv6 128 بیت (16 بایت) با استفاده از 32 رقم هگزادسیمال است ، در حالی که این ارقام برای سهولت مدیریت به هشت گروه چهار رقمی تقسیم می شوند. تصویر مختصری در زیر نشان داده شده است.چند مرحله اساسی در کنوانسیون نامگذاری IPv6 وجود دارد.قانون 1: همه حروف بدون حروف کوچک هستند. به عنوان مثال ، 'ab41' معادل 'AB41' قانون 2 : فیلدهای متوالی با '0' را می توان بصورت "::" تجسم کرد ، اما تنها یکبار در قانون خطاب 3: نشان دادن صفرهای پیشرو در یک زمینه اختیاری است. به عنوان مثال ، '001a' برابر '1a' استبرای مثال ، بیایید آدرس IPv6 را بگیریم ، 45ab: 0000: a179: 0000: 0000: c1c0: abcd: 0876اعمال قانون 1 => 45ab: 0000: a179: 0000: 0000: c1c0: abcd: 0876 اعمال قانون 2 => 45ab: 0: a179: 0: 0: c1c0: abcd: 876 اعمال قانون 3 => 45ab: 0: a179 :: c1c0: abcd: 876سه نوع آدرس IPv6 وجود دارد: Unicast ، Multicast و Anycast. آدرس unicast رابط شبکه واحد و بسته هایی است که به آن رابط خاص تحویل داده می شود. علاوه بر این ، آدرسهای unicast دارای سطوح محلی (پیوند محلی) و جهانی هستند. آدرس Multicast رابط های گروهی است که بسته ها به آنها تحویل داده می شود. آدرس Anycast رابط گروه و بسته ای است که به نزدیکترین رابط تحویل داده می شود.چند آدرس معروف در جدول زیر آورده شده است.] :: 1/128آدرس Loopbackff00 ::/8آدرس های چند رسانه ایfe80 ::/10پیوندها-آدرسهای محلی2001 ::/16آدرسهای IPic6 Unicast معمولی2002 ::/166 تا 4 آدرس Unicastsubnetcalc 2001:4860:4860::8888/64Address = 2001:4860:4860::88882001 = 00100000 000000014860 = 01001000 011000004860 = 01001000 011000000000 = 00000000 000000000000 = 00000000 000000000000 = 00000000 000000000000 = 00000000 000000008888 = 10001000 10001000Network = 2001:4860:4860:: / 64Netmask = ffff:ffff:ffff:ffff::Wildcard Mask = ::ffff:ffff:ffff:ffffHosts Bits = 64Max. Hosts = 18446744073709551616 (2^64 - 1)Host Range = { 2001:4860:4860::1 - 2001:4860:4860:0:ffff:ffff:ffff:ffff }Properties =- 2001:4860:4860::8888 is a HOST address in 2001:4860:4860::/64- Global Unicast Properties:+ Interface ID = 0000:0000:0000:8888+ Sol. Node MC = ff02::1:ff00:8888GeoIP Country = United States (US)DNS Hostname = dns.googleمجدداً بسته IPv6 دارای سربرگ و ظرفیت است. اندازه هدر 40 بایت است و آدرس مبدا و مقصد 32 بیت است. قالب بسته نمونه در زیر نشان داده شده است.اگرچه IPv6 مزایای زیادی دارد ، اما نمی تواند جایگزین IPv4 شود. هر دو نسخه پروتکل باید مدتی برای مهاجرت یکپارچه وجود داشته باشند. بنابراین ، ارائه دهندگان خدمات یک سیستم پشتیبانی دو پشته ارائه می دهند که دارای رابط شبکه است که می تواند بسته های IPv4 و IPv6 را درک کند.برای خرید سرور مجازی با IPV4 و IPV6 رایگان کلیک کنیدتفاوت و مقایسه IPv4 با IPv6 - تجزیه و تحلیل مقایسه ای سریعامکاناتپروتکل اینترنت - نسخه 4 [IPv4]پروتکل اینترنت - نسخه 6 [IPv6]استقرار و تخصیص19811999طول32 بیتی128 بیتیفضای آدرس4.29 10 10^93.4 10 10^38قالب بندیاعشاری نقطه نقطه [[10.235.64.56]هگزادسیمال / [2400 :: 4]تعداد Octets416اندازه سربرگبین 20 - 60 بایت متغیر است40 بایتکلاس هاپنج کلاس: کلاس A ، کلاس B ، کلاس C ، کلاس D ، کلاس Eهیچ یکویژگی های امنیتی / احراز هویت و رمزگذاریدر دسترس نیستدر دسترسجمع را بررسی کنیددر دسترسدر دسترس نیستIPSecخارجی و اختیاریویژگی داخلیهاپ شمارشنشان داده شده توسط فیلد TTLنشان داده شده توسط زمینه Hoplimitتکه تکه شدنتوسط روترهای فرستنده و ارسال کننده انجام می شودفقط توسط فرستنده انجام می شودزمینه های گزینهدر هدر IPv4 ارائه شده استهیچ فیلد اختیاری وجود ندارد ، اما هدرهای افزونه IPv6 در دسترس هستندچندپخشیIGMP عضویت گروه چند رسانه ای را مدیریت می کندMLD جایگزین IGMP می شودپیام پخش شدهدر دسترسدر دسترس نیست. Multicast استفاده می شودنگاشت IP به MACپروتکل حل آدرسپروتکل کشف همسایهنتیجهما اصول اولیه پروتکل اینترنت و نسخه های آن، تفاوت و مقایسه IPv4 با IPv6 را بررسی کردیم. در طول راه ، مقاله طرح آدرس دهی ، قالب بسته ، عملکرد IPv4 و IPv6 را با تجزیه و تحلیل مقایسه ای روشن می کند. اگرچه امروزه IPv4 بیشتر ترافیک اینترنت را حمل می کند ، IPv6 آینده دنیای شبکه است.

ادامه مطلبآموزش رفع مشکل صفحه سفید (مرگ) در وردپرساگر وب سایت وردپرسی دارید ، یکی از رایج ترین خطاهایی که ممکن است با آن برخورد کنید صفحه سفید مرگ (WSOD) است. با این حال ، تجربه آن می تواند ترسناک باشد زیرا ممکن است در مورد علت اصلی WSOD فکر کنید و هیچ سرنخی در مورد مرحله بعدی ندارید.WSOD می تواند دلایل مختلفی داشته باشد ، و تعیین آنها به این راحتی ها نیست ، به ویژه اگر با جنبه فنی وردپرس آشنا نیستید. در اینجا ، ما برخی از موثرترین روش های حل WSOD را برای وب سایت های وردپرسی شما گردآوری کرده ایم. اما ، ابتدا ، اجازه دهید صفحه سفید مرگ وردپرس را درک کنیم.صفحه سفید مرگ چیست؟همانطور که از نامش مشخص است ، White Screen of Death یا WSOD صفحه ای خالی است که به جای وب سایت وردپرس ظاهر می شود. علاوه بر این ، بسته به مرورگری که در آن هستید ممکن است پیام های خطای متفاوتی وجود داشته باشد. به عنوان مثال ، در Google Chrome ، ممکن است یک پیام خطای HTTPS 500 دریافت کنید که نشان دهنده خطاهای داخلی است.یکی از دلایل مهم WSOD می تواند محدودیت حافظه PHP باشد. محدودیت حافظه PHP حداکثر آستانه فضای حافظه است که یک اسکریپت وب سایت می تواند از آن استفاده کند.1. محدودیت حافظه PHPهر وب سایت از طریق سرورهای پشتیبان تغذیه می شود که آنها را در حال اجرا نگه می دارد. قدرت چنین سرورهای پشتیبان از RAM ، قابلیت پردازش پردازنده ها و ذخیره سازی ناشی می شود.از افزونه ها تا تم ها ، تصاویر با اندازه نامناسب ، ویژگی های پیچیده و سایر عناصر وب سایت های وردپرس می توانند محدودیت های حافظه PHP را خالی کنند. جدا از مصرف محدودیت حافظه PHP ، این افزونه ها خود می توانند باعث ایجاد WSOD شوند.این می تواند فرانت اند شما را دان کند ، که می توانید با ورود سریع به داشبورد وردپرس آن را بررسی کنید. در مرحله بعد ، به منوی ابزار در داشبورد وردپرس بروید و بر روی سلامت سایت کلیک کنید تا محدودیت حافظه PHP از پیش تعیین شده را بدانید. اکنون ، فایلهای خود را با توجه به محدودیت حافظه PHP تنظیم کنید. با این حال ، اگر ارائه دهنده خدمات میزبانی شما محدودیت را به سختی کد گذاری کرده است ، نمی توانید در این مورد کاری انجام دهید.جدا از این مشکلات ، مسائل امنیتی مربوط به وب سایت وردپرس وجود دارد که می تواند باعث ایجاد WSOD شود. بنابراین ، اجازه دهید علل مختلف و راه حل های عملی برای رفع مشکل صفحه سفید وردپرس در مورد مرگ را مورد بحث قرار دهیم.2. Cache را حذف کنیدیکی از ساده ترین راه ها برای بازگرداندن صفحه وب وردپرس خود از WSOD ، پاک کردن حافظه پنهان است. اول ، هر زمان که یک کاربر بخواهد از وب سایت شما بازدید کند ، یک درخواست وب را به مرورگر ارسال می کند. در مرحله بعد ، مرورگر یک فایل HTML ثابت را برای کاربر ارسال می کند که در بین مردم به عنوان ذخیره وب سایت معروف است.چنین فایل استاتیک HTML دارای تمام فایل ها ، متون ، تصاویر و سایر عناصر صفحه وب شما خواهد بود. این پرونده های حافظه پنهان بعداً پس از اتمام توسط مرورگر ریخته می شوند. در حال حاضر مشکل زمانی برطرف می شود که چندین کش ذخیره شده باعث ایجاد خطا می شوند. بهترین راه برای اطمینان از عدم وجود خطای ذخیره سازی ، پاک کردن حافظه پنهان است.مثلا مرورگر Microsoft Edge را در نظر بگیرید. از قسمت تنظیمات ، می توانید حافظه پنهان مرور را پاک کنید.در صفحه تنظیمات گزینه Privacy، Search، Services را پیدا کنید و سپس گزینه ای برای پاک کردن انواع مختلف داده های مرور دریافت خواهید کرد. در اینجا ، کش را از گزینه حذف آن انتخاب کنید.علاوه بر این ، می توانید حافظه پنهان وب سایت را از داشبورد وردپرس خود پاک کنید. پس از اتمام کار ، مرورگر را ببندید و مجدداً راه اندازی مجدد کنید تا وب سایت وردپرس خود بارگیری شود.3. اشکال زدایی خطاهای PHPاین راه حل مخصوص صفحه مرورگر شما است ، هیچ پیام خطایی نشان نمی دهد و فقط یک صفحه سفید سفید نشان می دهد. برای اشکال زدایی خطای PHP ، باید فایل wp-config.php را از فهرست اصلی ویرایش کنید.فایل پیکربندی با توجه به ارائه دهنده خدمات میزبانی کجا است؟ می توانید از ابزار مدیریت فایل از ارائه دهنده میزبانی یا سرویس FTP استفاده کنید. پس از یافتن فایل خاص ، آن را باز کرده و کد زیر را پیدا کنید:define( 'WP_DEBUG', false )حالا مقدار کد false را به true تغییر دهید. اگر چنین کدی وجود ندارد ، می توانید آن را به صورت دستی قرار دهید. مرحله بعدی ذخیره فایل و بارگذاری مجدد سایت است. بنابراین ، در صورت وجود هرگونه خطای PHP در کد ، ابزار اشکال زدایی آنها را نشان می دهد. سپس ، می توانید کد را اصلاح کنید تا این خطاها را اصلاح کنید و دوباره صفحه سفید وردپرس مرگ (WSOD) را بررسی کنید.وب سایت های وردپرس طیف وسیعی از موضوعات و افزونه ها را ارائه می دهند. با این حال ، افزونه های قدیمی می توانند برای امنیت وب سایت شما دلهره آور باشند و منجر به WSOD شوند.4. آخرین راه حلدر صورت شکست همه اقدامات فوق ، آخرین راه حل برای دریافت پشتیبانی با ارائه دهنده خدمات میزبانی تماس بگیرد. برخی از راه حل ها ، به عنوان مثال ، بهبود محدودیت حافظه PHP یا حتی ارائه گواهینامه های امنیتی ، می تواند توسط ارائه دهنده خدمات میزبانی شما برطرف شود. بنابراین ، برای حل مشکل WSOD ، از تیم فنی آنها درخواست پشتیبانی کنید.نتیجهصفحه سفید مرگ یک تجربه وحشتناک برای هر کسی است که دلایل زیادی دارد. اگر شما دانش اولیه ای از وردپرس ندارید راه حل آن می تواند چالش برانگیز باشد. با این حال ، راه حل های مختلف وجود دارد ، همانطور که در اینجا مورد بحث قرار گرفته است ، که می توانید از آنها استفاده کنید. برخی از آنها اساسی هستند ، مانند به روز رسانی افزونه ، در حالی که برخی دیگر پیشرفته هستند ، مانند تعمیر کدهای PHP.

ادامه مطلبدستورات بررسی شبکه لینوکسبرای بررسی اتصالات شبکه لینوکس از جمله وضعیت ، منبع/مقصد ، آدرس ها و استفاده از پهنای باند و غیره ، باید از یکی از ابزارها یا دستورات زیر در لینوکس استفاده کنید:دستور ss : آمارهای سوکت (اتصال به شبکه) مانند تمام اتصالات TCP / UDP ، اتصال ایجاد شده در پروتکل (به عنوان مثال ، نمایش همه اتصالات ssh ایجاد شده) ، نمایش همه سوکت های tcp در حالت های مختلف مانند ESTABLISHED یا FIN-WAIT-1 و غیرهدستور netstat : می تواند اتصالات شبکه ، جداول مسیریابی ، رابط ها و موارد دیگر را نمایش دهد.دستورات tcptrack و iftop : اطلاعات مربوط به اتصالات TCP را که در رابط شبکه می بیند نمایش می دهد و به ترتیب میزان استفاده از پهنای باند را در یک رابط توسط میزبان نمایش می دهد.برای نمایش سوکت های TCP در حال اجرا، بسته و منتظر ، دستور زیر را وارد کنید:ss -sنمونه خروجی ها:Total: 529 (kernel 726)TCP: 1403 (estab 286, closed 1099, orphaned 1, synrecv 0, timewait 1098/0), ports 774Transport Total IP IPv6* 726 - - RAW 0 0 0 UDP 27 13 14 TCP 304 298 6 INET 331 311 20 FRAG 0 0 0 یا می توانید از دستور netstat به شرح زیر استفاده کنید:netstat -sنمونه خروجی ها:Ip: 102402748 total packets received 3 with invalid addresses 0 forwarded 0 incoming packets discarded 102192035 incoming packets delivered 95627316 requests sent outIcmp: 6726 ICMP messages received 167 input ICMP message failed. ICMP input histogram: destination unreachable: 2353 timeout in transit: 4 echo requests: 4329 10323 ICMP messages sent 0 ICMP messages failed ICMP output histogram: destination unreachable: 5994 echo replies: 4329IcmpMsg: InType3: 2353 InType8: 4329 InType11: 4 OutType0: 4329 OutType3: 5994Tcp: 839222 active connections openings 2148984 passive connection openings 1480 failed connection attempts 1501 connection resets received 281 connections established 101263451 segments received 94668430 segments send out 9820 segments retransmited 0 bad segments received. 1982 resets sentUdp: 1024635 packets received 18 packets to unknown port received. 0 packet receive errors 1024731 packets sentTcpExt: 592 invalid SYN cookies received 396 resets received for embryonic SYN_RECV sockets 2 packets pruned from receive queue because of socket buffer overrun 3 ICMP packets dropped because they were out-of-window 2166428 TCP sockets finished time wait in fast timer 2773 time wait sockets recycled by time stamp 11 packets rejects in established connections because of timestamp 1223930 delayed acks sent 298 delayed acks further delayed because of locked socket Quick ack mode was activated 263 times 16413851 packets directly queued to recvmsg prequeue. 627914668 packets directly received from backlog 1146535624 packets directly received from prequeue 43628505 packets header predicted 10588802 packets header predicted and directly queued to user 8646100 acknowledgments not containing data received 44710342 predicted acknowledgments 5 times recovered from packet loss due to fast retransmit 596 times recovered from packet loss due to SACK data 2 bad SACKs received Detected reordering 1 times using FACK Detected reordering 4 times using time stamp 3 congestion windows fully recovered 7 congestion windows partially recovered using Hoe heuristic TCPDSACKUndo: 44 208 congestion windows recovered after partial ack 2743 TCP data loss events 190 timeouts after SACK recovery 90 timeouts in loss state 2268 fast retransmits 220 forward retransmits 3704 retransmits in slow start 1318 other TCP timeouts TCPRenoRecoveryFail: 2 98 sack retransmits failed 226 packets collapsed in receive queue due to low socket buffer 267 DSACKs sent for old packets 1 DSACKs sent for out of order packets 272 DSACKs received 34 connections reset due to unexpected data 184 connections reset due to early user close 147 connections aborted due to timeoutIpExt: InBcastPkts: 10نمایش همه پورت های شبکه بازاز دستور ss به صورت زیر استفاده کنید:ss -lنمونه خروجی ها:Recv-Q Send-Q Local Address:Port Peer Address:Port 0 50 127.0.0.1:mysql *:* 0 128 127.0.0.1:11211 *:* 0 128 *:sunrpc *:* 0 128 :::www :::* 0 128 *:55153 *:* 0 3 10.1.11.27:domain *:* 0 3 192.168.1.101:domain *:* 0 3 127.0.0.1:domain *:* 0 3 :::domain :::* 0 128 :::ssh :::* 0 128 *:ssh *:* 0 128 127.0.0.1:ipp *:* 0 128 ::1:ipp :::* 0 128 :::afs3-callback :::* 0 128 *:afs3-callback *:* 0 100 *:smtp *:* 0 128 ::1:953 :::* 0 128 127.0.0.1:953 *:* 0 5 *:8000 *:* یا از دستور netstat به صورت زیر استفاده کنید:netstat -tulpnنمونه خروجی ها:Active Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program nametcp 0 0 127.0.0.1:3306 0.0.0.0:* LISTEN 1380/mysqld tcp 0 0 127.0.0.1:11211 0.0.0.0:* LISTEN 1550/memcached tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 936/portmap tcp 0 0 0.0.0.0:55153 0.0.0.0:* LISTEN 1025/rpc.statd tcp 0 0 10.1.11.27:53 0.0.0.0:* LISTEN 1343/named tcp 0 0 192.168.1.101:53 0.0.0.0:* LISTEN 1343/named tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN 1343/named tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 979/sshd tcp 0 0 127.0.0.1:631 0.0.0.0:* LISTEN 1828/cupsd tcp 0 0 0.0.0.0:7001 0.0.0.0:* LISTEN 10129/transmissiontcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN 1694/master tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN 1343/named tcp 0 0 0.0.0.0:8000 0.0.0.0:* LISTEN 1539/icecast2 tcp6 0 0 :::80 :::* LISTEN 1899/apache2 tcp6 0 0 :::53 :::* LISTEN 1343/named tcp6 0 0 :::22 :::* LISTEN 979/sshd tcp6 0 0 ::1:631 :::* LISTEN 1828/cupsd tcp6 0 0 :::7001 :::* LISTEN 10129/transmissiontcp6 0 0 ::1:953 :::* LISTEN 1343/named udp 0 0 239.255.255.250:1900 0.0.0.0:* 11937/opera udp 0 0 239.255.255.250:1900 0.0.0.0:* 11937/opera udp 0 0 0.0.0.0:111 0.0.0.0:* 936/portmap udp 0 0 0.0.0.0:777 0.0.0.0:* 1025/rpc.statd udp 0 0 0.0.0.0:38297 0.0.0.0:* 1025/rpc.statd udp 0 0 192.168.1.101:33843 0.0.0.0:* 11937/opera udp 0 0 10.1.11.27:53 0.0.0.0:* 1343/named udp 0 0 192.168.1.101:53 0.0.0.0:* 1343/named udp 0 0 127.0.0.1:53 0.0.0.0:* 1343/named udp 0 0 0.0.0.0:68 0.0.0.0:* 5840/dhclient udp 0 0 127.0.0.1:11211 0.0.0.0:* 1550/memcached udp 0 0 0.0.0.0:7001 0.0.0.0:* 10129/transmissionudp 0 0 10.1.11.27:33372 0.0.0.0:* 11937/opera udp6 0 0 :::53 :::* 1343/named نمایش همه سوکت های TCPدستور ss را به صورت زیر بنویسید:ss -t -aیا از دستور netstat به صورت زیر استفاده کنید:netstat -natنمایش همه سوکت های UDPدستور ss را به صورت زیر تایپ کنید:ss -u -aیا از دستور netstat به صورت زیر استفاده کنید:netstat -nauفرمان lsofبرای لیست اطلاعات بیشتر در مورد پورت های باز شده می توانید از دستور lsof زیر استفاده کنید :lsof -i :portNumberlsof -i tcp:portNumberlsof -i udp:portNumberlsof -i :80 | grep LISTENفقط اتصالات ایجاد شده را مشاهده کنیداز دستور netstat به صورت زیر استفاده کنید:netstat -natu | grep 'ESTABLISHED'دستور tcptrack نمایش وضعیت از اتصالات TCP که آن را در یک رابط شبکه داده را می بیند. tcptrack بر وضعیت آنها نظارت می کند و اطلاعاتی مانند وضعیت ، آدرس مبدا/مقصد و میزان استفاده از پهنای باند را در لیست مرتب شده و به روز شده بسیار شبیه دستور بالا نمایش می دهد. tcptrack -i eth0نمونه خروجی ها:دستور iftopدستور iftop به ترافیک شبکه در یک رابط شبکه معین مانند eth0 گوش می دهد و جدول استفاده از پهنای باند فعلی توسط جفت میزبان را نشان میدهد:iftop -i eth1می تواند بسته هایی را که به داخل و خارج از شبکه 192.168.1.0/24 منتقل می شوند ، نمایش داده یا تجزیه و تحلیل کند:iftop -F 192.168.1.0/24نمونه خروجی ها :نتیجه:در این آموزش دستورات مختلف بررسی شبکه لینوکس را به شما آموزش دادیم. لطفا سوالات و نظرات خود را از طریق کامنت ارسال کنید.

ادامه مطلبمعرفی بهترین توزیع های لینوکستوزیع های زیادی از لینوکس وجود دارد. حتی نمیتوان به یک عدد دقیق فکر کرد، چون میتوان تعداد زیادی از توزیع های مختلفی از لینوکس را پیدا کرد که از یک جهت و یا از جهات مختلف با هم تفاوت داشته باشند.بعضی از آن ها تنها یک کلون از دیگری به نظر میرسد، در حالی که بعضی از آن ها کاملا خاص و یونیک هستند. کمی گیج کنندست! اما این موارد زیبایی لینوکس را نشان میدهد.نگران نباشید ، حتی اگر هزاران توزیع وجود داشته باشد، در این پست لیستی از بهترین توزیع های لینوکس موجود در حال حاضر تهیه شده.در اینجا ، ما سعی می کنیم توزیع ها را دسته بندی کنیم.توجه داشته باشید، ما در این لیست الویت خاصی نداریم و صرفا بر اساس سلیقه ی شخصی به معرفی می پردازیم.بهترین توزیع های لینوکس برای افراد مبتدیدر این دسته بندی ، هدف ما این است که توزیع هایی را که استفاده از آنها آسان است را ، بررسی کنیم. نیازی به بررسی عمیق نیست، فقط می توان بعد از نصب از آن ها استفاده کرد.Ubuntuاوبونتو بدون شک یکی از محبوب ترین توزیع های لینوکس است. حتی می توان آن را از قبل نصب در بسیاری از لپ تاپ های موجود مشاهده کرد.اینترفیس کاربری آن بسیار آسان است. اگر با آن کار کنید ، به راحتی می توانید ظاهر آن را بر اساس نیاز خود تنظیم کنید. در هر صورت ، می توان انواع تم آن را نیز نصب کرد.علاوه بر آنچه ارائه می دهد، یک انجمن آنلاین (فروم) گسترده ای از کاربران اوبونتو موجود است.Linux MintLinux Mint Cinnamon یکی دیگر از توزیع های محبوب لینوکس در بین مبتدیان است. دسکتاپ پیش فرض مینت شبیه ویندوز XP است و به همین دلیل بسیاری از کاربران هنگام از رده خارج شدن ویندوز XP آن را انتخاب کردند.Linux Mint مبتنی بر اوبونتو است و بنابراین همه برنامه های موجود برای اوبونتو را دارد. سادگی و سهولت استفاده از آن دلیلی است که برای کاربران جدید لینوکس، به گزینه ای برجسته تبدیل شده است.elementary OSelementary OS یکی از زیباترین گزینه های موجود لینوکس است، UI شبیه Mac OS است؛ بنابراین اگر قبلاً از سیستم مجهز به Mac استفاده کرده اید ، راحت بودن با آن راحت است.این توزیع مبتنی بر اوبونتو است و تمرکز آن بر ارائه یک محیط لینوکس کاربر پسند است که با در نظر گرفتن عملکرد، تا آنجا که ممکن است زیبا به نظر میرسد. MX LinuxMX Linux تقریباً یک سال پیش مورد توجه قرار گرفت. هم اکنون یکی از محبوب ترین توزیع های لینوکس است. اگر هنوز از آن استفاده نکرده اید، هنگام استفاده از آن تعجب خواهید کرد.برخلاف اوبونتو ، MX Linux یک توزیع محبوب وکاربر پسند لینوکس است که بر اساس Debian با Xfce به عنوان محیط دسک تاپ خود است. علاوه بر ثبات بی عیب و نقص آن، با بسیاری از ابزارهای رابط کاربری گرافیکی همراه است که راحتی هر کاربر با ویندوز یا مک را راحت تر می کند.همچنین ، پکیج منیجر آن کاملاً با یک کلیک به سادگی نصب می شود. حتی می توانید بسته های Flatpak را جستجو کرده و در کمترین زمان نصب کنید (Flathub به طور پیش فرض به عنوان یکی از منابع در پکیج منیجر موجود است).Zorin OSسیستم عامل Zorin یک توزیع دیگر مبتنی بر اوبونتو است که اتفاقاً یکی از زیبا ترین و بصری ترین سیستم عامل برای دسک تاپ است. به خصوص ، پس از انتشار Zorin OS 15 ؛ قطعاً آن را برای کاربران بدون هیچ پیش زمینه لینوکسی ای توصیه می شود. بسیاری از برنامه های مبتنی بر رابط کاربری گرافیکی نیز به خوبی لانچ می شوند.همچنین می توان آن را روی رایانه های شخصی قدیمی نصب کرد، با این حال ، اطمینان حاصل کنید که نسخه Lite را انتخاب کنید. علاوه بر این، دارای نسخه های Core ، Education و Ultimate است. می توانید نسخه Core را به صورت رایگان نصب کنید، اما اگر می خواهید از توسعه دهندگان پشتیبانی کنید و به بهبود Zorin کمک کنید ، نسخه Ultimate را تهیه کنید.Zorin OS توسط دو نوجوان مستقر در ایرلند راه اندازی شد!Pop!_OSPop! _OS ؛ انتخاب بسیار خوبی برای توسعه دهندگان یا متخصصان علوم کامپیوتر است. البته ، فقط برای برنامه نویس ها محدود نمی شود، اگر تازه شروع به استفاده از لینوکس کرده اید، این یک انتخاب عالی نیز است. این برنامه مبتنی بر اوبونتو است، اما بسیار بیشتر بصری و روان است. علاوه بر ویژگی های ظاهری قابل قبول، رمزگذاری تمام را اعمال می کند.گزینه های دیگرDeepin و سایر توزیع های مبتنی بر اوبونتو (مانند کوبونتو ، Xubuntu) نیز می توانند گزینه های مناسب برای مبتدیان باشند. اگر قصد دارید گزینه های بیشتری را جستجو کنید می توانید نگاهی به آنها بیندازید.بهترین توزیع سرورهای لینوکسبرای سرورها، انتخاب توزیع لینوکس به ثبات ، عملکرد و پشتیبانی سازمانی برمی گردد. اگر فقط در حال آزمایش باشید، می توانید هر distro یا توزیع را که می خواهید امتحان کنید.اما، اگر آن را برای یک وب سرور یا هر چیز اساسی نصب می کنید ، باید نگاهی به برخی از توصیه های ما بیندازید.Ubuntu Serverبسته به مکانی که نیاز داریم، اوبونتو گزینه های مختلفی را برای سرور فراهم می کند. اگر به دنبال یک راه حل بهینه شده برای اجرای در AWS ، Azure Google Cloud Platform و غیره هستید ، Ubuntu Cloud راهی است که باید دنبال شود.در هر صورت، می توان بسته های سرور اوبونتو را انتخاب کرد و آن را بر روی سرور خود نصب نمود. با این وجود ، اوبونتو محبوب ترین توزیع لینوکس در مورد استقرار در فضای ابری است.توجه داشته باشید که توصیه می کنیم به دنبال نسخه های LTS باشید.Red Hat Enterprise LinuxRed Hat Enterprise Linux یک پلتفرم درجه یک لینوکس برای مشاغل و سازمان ها است. اگر از روی آمار جلو برویم، Red Hat ممکن است محبوب ترین انتخاب برای سرورها نباشد. اما، گروه قابل توجهی از کاربران سازمانی هستند که به RHEL (مانند Lenovo) اعتماد می کنند.از نظر فنی، Fedora و Red Hat با هم مرتبط هستند. هرچه Red Hat پشتیبانی می کند، قبل از در دسترس قرار دادن Fedora برای RHEL ، در Fedora آزمایش می شود.SUSE Linux Enterprise Serverنگران نباشید، این توزیع را با OpenSUSE اشتباه نکنید. تحت یک نام تجاری مشترک "SUSE" است، اما OpenSUSE یک توزیع منبع باز (اوپن سورس) هدفمند است.SUSE Linux Enterprise Server یکی از محبوب ترین راه حل ها برای سرورهای مبتنی بر cloud است.CentOS 8CentOS بیشتر شبیه نسخه RHEL ، است زیرا از منابع Red Hat Enterprise Linux گرفته شده است.اکنون که CentOS با CentOS Stream جایگزین شده، می توان CentOS Stream را که یک بالادست برای Red Hat Enterprise Linux است امتحان کرد یا به دنبال گزینه های CentOS باشیم.Cent OS 7 تا سال 2024 پشتیبانی می شود و Cent OS 8 در اواخر عمر خود در سال 2021 مشاهده می شود. بنابراین، می توان قبل از آزمایش گزینه های CentOS یا CentOS Stream ، آن را به عنوان یک آزمایش امتحان نمود.گزینه های دیگرهمچنین می توان فدورا سرور یا دبیان را به عنوان گزینه هایی برای برخی از توزیع های ذکر شده در بالا ، استفاده کرد.بهترین توزیع های لینوکس برای رایانه های قدیمیاگر رایانه قدیمی دارید که در اطراف شما است یا اگر واقعاً نیازی به ارتقا سیستم خود ندارید، هنوز هم می توان برخی از بهترین توزیع های لینوکس موجود را امتحان کرد.Puppy LinuxPuppy Linux به معنای واقعی کلمه یکی از کوچکترین توزیع های موجود است. این نرم افزار می تواند با سهولت در پیکربندی های سخت افزاری قدیمی اجرا شود.اگر نیاز به تجربه کاملی در رایانه خوب و قدیمی خود باشد، ارزش بررسی آن را دارد. با گذشت سالها ، تجربه کاربر همراه با اضافه شدن چندین ویژگی مفید جدید این توزیع، بهبود یافته است.Solus Budgie این توزیع، یک سیستم عامل دسک تاپ سبک وزن است. می توان محیط های دسک تاپ مانند GNOME یا MATE را انتخاب کرد. با این حال ، Solus Budgie اتفاقاً یک توزیع کامل لینوکس برای مبتدیان است ، در حالی که منابع سیستم را زیاد درگیر نمیکند.Bodhiلینوکس بودی در بر روی اوبونتو ساخته شده است. با این حال، برخلاف اوبونتو، با تنظیمات قدیمی بسیار خوب اجرا می شود.مهمترین نکته در این توزیع دسک تاپ Moksha آن است (که ادامه دسکتاپ Enlightenment 17 است). تجربه کاربر بصری است.antiXantiX ؛ که تا حدی شبیه به MX Linux است، توزیع سبک لینوکس متناسب با رایانه های قدیمی و جدید است. UI چشمگیر نیست ؛ اما مطابق انتظار کار می کند.این برنامه مبتنی بر دبیان است و می تواند بدون نیاز به نصب، به عنوان یک توزیع مستقیم و لایو CD مورد استفاده قرار گیرد. antiX همچنین بوت لودرهای لایو را فراهم می کند. برخلاف برخی دیگر از مزاحمت ها، باید تنظیمات را ذخیره کنید تا با هر راه اندازی مجدد آن را از دست ندهید. نه تنها این، همچنین می توانید تغییرات را در فهرست روت (root )با ویژگی "Live persistence" آن ذخیره کنید.بنابراین، اگر به دنبال یک توزیع کننده USB-live برای ارائه در سخت افزارهای قدیمی هستید؛ راه حل antiX راهی برای آن است.Sparky Linuxلینوکس Sparky مبتنی بر Debian است که به نظر می رسد یک گزینه عالی لینوکس برای سیستم های سطح پایین است. Sparky Linux چندین نسخه ویژه را برای کاربران مختلف ارائه می دهد.گزینه های دیگرهمچنین می توان Linux Lite ، Lubuntu و Peppermint را به عنوان برخی از توزیع های سبک لینوکس امتحان کرد.بهترین توزیع لینوکس برای کاربران حرفه ایهنگامی که با انواع پکیج منیجر ها و دستوراتاستفاده می شود، می توان شروع به بررسی توزیع های لینوکس کنید که فقط برای کاربران پیشرفته طراحی شده است.البته ، اگر یک حرفه ای باشیم، مجموعه ای از الزامات خاص را خواهیم داشت. با این حال ، اگر مدتی است که از لینوکس به عنوان یک کاربر معمول استفاده می شود، بررسی این توزیع ها لازم است.Arch LinuxArch Linux خود یک توزیع ساده و در عین حال قدرتمند و بزرگ برای یادگیری است. بر خلاف دیگران ، شما همه چیز را با یک بار نصب از قبل نخواهید داشت. شما باید سیستم را پیکربندی کنید و بسته به نیاز بسته ها را اضافه کنید.همچنین ، هنگام نصب Arch Linux ، باید مجموعه ای از دستورات را دنبال کرد (البته بدون نسخه گرافیکی). اگر می خواهید آن را نصب کنید، باید در مورد برخی از کارهای اساسی پس از نصب Arch Linux نیز بدانید. این به شما کمک می کند تا شروع خوبی داشته باشید.علاوه بر همه تنوع و سادگی ، لازم به ذکر است که جامعه (کامینیوتی و فروم های اینترنتی) پشت Arch Linux بسیار فعال است. بنابراین ، اگر به مشکلی برخوردید ، نگران نباشید.Gentooاگر می دانید چگونه کد منبع را کامپایل کنید ، Gentoo Linux را باید امتحان کنید. این توزیع یک توزیع سبک نیز است؛ با این وجود، باید دانش فنی لازم را برای کارایی آن داشته باشیم.SlackwareSlackware یکی از قدیمی ترین توزیع های لینوکس است که هنوز هم مهم است. اگر مایل به جمع آوری یا توسعه نرم افزاری برای ایجاد محیطی مناسب برای خود باشیم، Slackware راهی مناسب است.حتی اگر تعداد کاربران یا توسعه دهندگان که از آن استفاده می کنند به طور قابل توجهی کاهش یافته است ، هنوز هم یک گزینه خارق العاده برای کاربران پیشرفته و حرفه ای است.بهترین توزیع چند منظوره لینوکسبرخی از توزیع های لینوکس وجود دارد که می توان به عنوان یک سیستم عامل مبتدی یا پیشرفته برای دسک تاپ و سرور استفاده کرد. از این رو، ما فکر کردیم که بخش جداگانه ای برای چنین توزیع هایی آماده کنیم.FedoraFedora دو نسخه جداگانه ارائه می دهد؛ یکی برای دسک تاپ یا لپ تاپ و دیگری برای سرورها (به ترتیب Fedora Workstation و Fedora Server).بنابراین، اگر به دنبال یک سیستم عامل دسکتاپ سریع هستید؛ با داشتن یک توزیع قوی در حالی که کاربرپسند است، Fedora یک گزینه است. در هر صورت، اگر به دنبال سیستم عامل لینوکس برای سرور خود هستید، این انتخاب خوبی است.ManjaroManjaro مبتنی بر Arch Linux است. در حالی که Arch Linux برای کاربران پیشرفته و حرفه ای طراحی شده است، Manjaro این کار را برای یک تازه وارد آسان می کند. این یک توزیع لینوکس ساده و مبتدی است. رابط کاربری به اندازه کافی خوب است و مجموعه ای از برنامه های کاربردی رابط کاربری گرافیکی را ارائه می دهد.Debianخوب، اوبونتو بر اساس دبیان ساخته شده است، بنابراین باید توزیع خوبی باشد. دبیان یک گزینه ایده آل برای دسک تاپ و سرور است.ممکن است این بهترین سیستم عامل برای مبتدیان نباشد ، اما با مراجعه به اسناد رسمی می توان به راحتی کار خود را شروع کنید. نسخه اخیر Debian 10 Buster تغییرات و بهبودهای لازم را به همراه دارد. بنابراین ، شما باید آن را امتحان کنید!جمع بندیخب ما در این آموزش به بررسی و معرفی مهمترین انواع توزیع های لینوکس پرداختیم امیدواریم از این آموزش بهره کافی رو برده باشید.

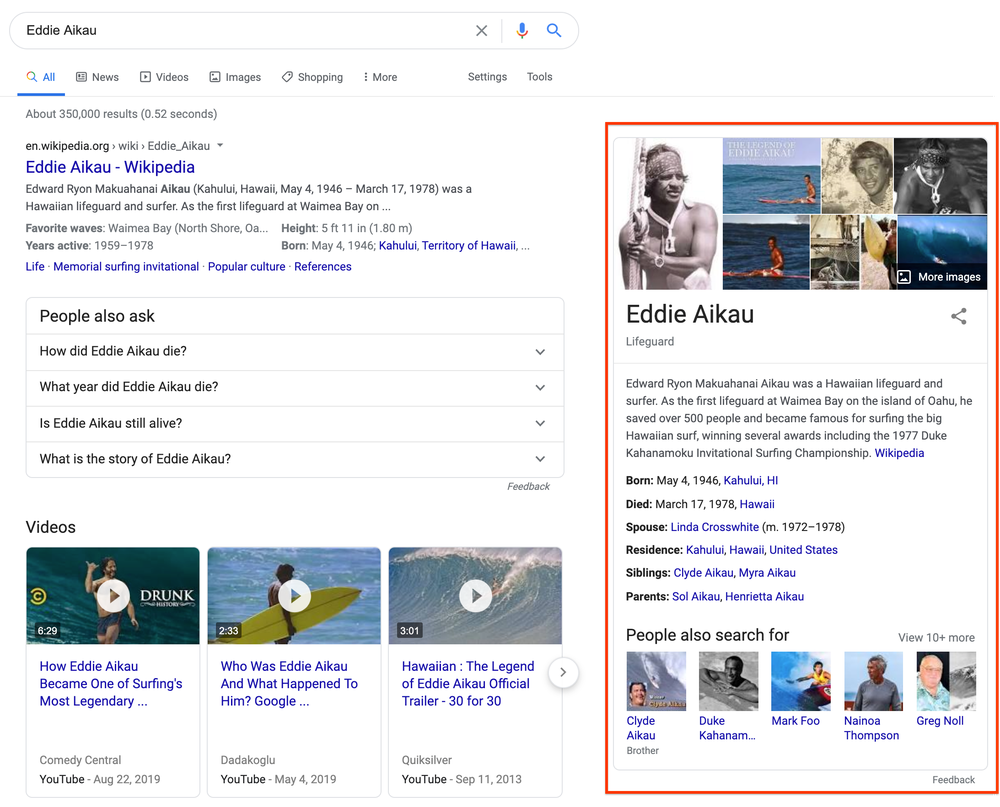

ادامه مطلبپنل دانش گوگل (Knowledge Panel) چیست؟پنل دانش گوگل (Knowledge Panel) یا همان نالج پنل گوگل پنلی است که وقتی اسم یک شخص را در گوگل سرچ میکنید در سمت راست صفحه برای شما باز میشود، این پنل معمولا برای افراد معروف و یا افرادی که در گوگل رزومه ای معتبری دارند باز میشود.پنل دانش گوگل اطلاعات خود را از کجا نمایش میدهد؟گراف دانش (Knowledge Graph) یک پایگاه دانش است که در موتور جستجوی وب گوگل استفاده میشود و به صورت جستجوی مفهومی عمل میکند و اطلاعاتش را از پایگاههای داده بسیاری کسب میکند. این پنجره اطلاعات گستردهای درباره موضوع مورد جستجو ارائه میکند و هدف آن کمک به کاربران برای رسیدن به اطلاعات مورد نظرشان در کمترین زمان ممکن است. (ویکی پدیا)مزایای نالج پنل گوگل چیست؟نالج پنل گوگل در واقع میتواند یک رزومه بین المللی و معتبر برای شما در هر رشته ای باشد، هم اکنون خواننده ها، بازیگر ها، فوتبالیست ها، و یا حتی نویسنده ها و یا کارگردان های معروف و مطرح در سطح دنیا دارای این پنل در گوگل هستند، در واقع زمانی که این پنل با نام شما در گوگل درج میشود و اطلاعات شما همچون نام و شغل و بیوگرافی شما را در ان نمایش میدهد بدین معنی است که شما توسط گوگل که معتبرترین موتور جستجوی جهان برای تمامی مردم است یک فرد شناخته شده هستید،چرا که همانطور که در بالا اشاره کردیم این نالج پنل یا همان گراف دانش (Knowledge Graph) اطلاعات خود را از موتور جستجوی گوگل دریافت میکند و بدین منظور وقتی شما دارای این پنل باشید دارای یک رزومه بین المللی میباشید.دریافت تیک آبی اینستاگرام با نالج پنل گوگلبله درست متوجه شدید، شما برای دریافت تیک ابی اینستاگرام اولین و مهمترین چیزی که باید داشته باشید یک نالج پنل گوگل است، چرا؟ به همان دلیل رزومه ای بین المللی که باید برای شما وجود داشته باشد که یکی از مهم ترین فاکتور های اینستاگرام برای تایید درخواست تیک ابی شما است، اگر شما الان اسم هر کسی که در اینستاگرام تیک ابی دارد را در گوگل سرچ کنید میبینید که یک پنل برای این شخص مربوط به شغل او برای طراحی و نمایان شده است، پس یکی از مهمترین فاکتور ها برای دریافت تیک ابی اینستاگرام دارا بودن یک نالج پنل مربوط به شماست.ساخت نالج پنل گوگلساخت نالج پنل گوگل برای افراد مختلف متفاوت و مربوط به شغل آن هاست، مثلا برای خواننده ها باید در وبسایت های جهانی و معتبر دنیا موزیک ثبت شود، برای بازیگران و یا کارگردان ها و یا کسانی که اهل سینما هستند باید در وبسایت IMDB رزومه ای مشخصی داشته باشند، ولی تنها برای این 2 قشر جامعه کار به این سادگیست و برای اقشار مختلف دیگر همچون دکتر، مهندس و یا ... این کار کاری بسیار سخت است ولی تیم وان سرور بزودی امکانی برای شما فراهم میکند که میتوانید سفارش ساخت نالج پنل گوگل خود را با هر اطلاعاتی به تیم ما بسپرید.

ادامه مطلبBinance Earn امکان میدهد خدماتی را متناسب با سبک سرمایهگذاری خود انتخاب کرده، سپس میتوانیم استراحت کرده و اجازه دهیم سرمایه، برایمان کار کند.این سرویس مجموعه کاملی از خدمات مالی است که میتوان برای افزایش داراییهای رمز ارزی از آن استفاده کرد. میتوان آن را به عنوان حساب پس انداز رمزنگاری تصور کنیم. تفاوت حساب پس انداز معمول با Binance Earn این است که حساب ارز دیجیتال ما تواناییهای بسیار بیشتری دارد!شاید با این جمله معروف وارن بافت، سرمایهگذار مطرح آمریکایی، روبرو شده باشید: اگر راهی برای کسب درآمد در هنگام خواب پیدا نکردید، تا زمان مرگ کار خواهید کرد.. Binacne Earn راهی عالی برای افزایش پس انداز در حالی که خواب هستیم ارائه میدهد، زیرا سرمایه ما برایمان کار میکند.Binance Earn چیست؟ایننس ارن (Binance Earn) یک حساب پس انداز رمز ارزی بوده که توسط صرافی بایننس برای سرمایه گذاری و کسب درآمد از ارزهای دیجیتال ارائه شده است.اجازه دهید دستههای اصلی بایننس ارن را مرور کرده تا متوجه شویم کدام یک از سبکهای سرمایه گذاری با توجه به ویژگیها و شرایط برایمان، مناسبتر است.پس انداز منعطف (Flexible Saving)Flexible Saving به ما امکان میدهد از سرمایه خود کسب سود کنیم. استفاده از این خدمت کاملا ساده بوده و انعطافپذیری بالایی به ما میدهد. در هر زمان میتوان وجوه خود را واریز، سود کسب کرده و از آنها استفاده کنیم. بنابراین، اگر مقداری پول در والت اسپات خود نگهداری میکنیم، چرا آن را به حساب پس انداز منعطف واریز نکنیم؟ از آنجایی که هر زمان میتوان به آن دسترسی داشته باشیم، پس منطقی است زمانی که نیازی به آن نداریم از آن کسب سود کرده و هر زمان لازم بود، بهراحتی میتوان از آن برداشت انجام دهیم.نکته: در روز انتقال وجوه به حساب پسانداز منعطف، بهره محاسبه نشده و اولین سود پرداختی از روز بعد پس از واریز محاسبه میگردد.پس انداز ثابت (Fixed Saving)Fixed Saving بازدهی بهتر، اما انعطافپذیری کمتری برای دسترسی به وجوه ارائه میدهد. تفاوتی که در اینجا وجود دارد این است که یک دوره از پیش تعیین شده را برای وجوه خود تعیین کرده، تا سود مشخصی بر اساس مدت درخواستی اختصاص یابد. حساب پسانداز ثابت نرخ بهره بالاتری نسبت به پسانداز منعطف دارد، اما مدت و نرخ سود هر دو ثابت هستند.نکته: مدت پس انداز ثابت میتواند از 7 تا 90 روز متغیر باشد.وام دهی (Lending) در بایننس ارنفعالیتهای وام دهی رویدادهای ویژهای هستند که هر از چندگاهی در تب فعالیتها (Activates) در سایت بایننس ارائه میشوند. این مورد معمولا دارای محدودیتهایی بوده، به این معنی که باید در صورت تمایل سریعا اقدام به ایجاد اشتراک کنیم. فعالیتهای وام دهی حتی میتوانند بازده بالاتری نسبت به پس انداز ثابت داشته باشند. تقریبا میتوان گفت که این خدمت کاملا مشابه پس انداز ثابت است، با این تفاوت که فقط گاهی اوقات در دسترس است و از بازدهی بالاتری برخوردار می باشد.