آموزش بستن برخی از پورت ها در میکروتیکاین موضوع بیشتر برای افرادی مناسب هست که از دیتاسنتر بخاطر استفاده از تورنت و یا اسپم abuse می گیرند.ابتدا وارد فایروال میشیم :کد:/ip firewall filterسپس باید اجازه استفاده از پورت های خاص را با دستوارت زیر صادر کنیم :کد:add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=21add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=25add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=80add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=110add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=443add chain=forward disabled=no action=accept in-interface=LAN protocol=tcp dst-port=8080حال با دستور زیر از فعالیت هرموردی بجز پورت های بالا جلوگیری می کنیم : کد:add chain=forward disabled=no action=drop in-interface=LANمعمولا بجای LAN در میکروتیک ها ether1 را می بینیم.اگر 2 کارت شبکه داریم باید کارتی را انتخاب کنیم که کاربران میخواهند از آن استفاده کنند !یک دستور دیگر هم هست که محض اطمینان آن را نیز وارد کنید : کد:ip firewall filter add chain=forward p2p=bit-torrent action=dropاین دستور از تمام فعالیت هایی که به تورنت ربط دارند جلوگیری میکند.اگر بخواهیم از بروز اسپم جلوگیری کنیم خطی که پورت 25 را نوشتیم را حذف می کنیم.برای خرید سرور مجازی ویندوز کلیک کنید

ادامه مطلببلاگ ها

لیست تمامی بلاگ هاآموزش کانفیگ SSTP در میکروتیک (Mikrotik)پروتکل SSTP یا Secure Socket Tunneling Protocol پروتکلی ابداعی توسط شرکت مایکروسافت است که با معرفی ویندوز ویستا سرویس پک ۱ به دنیا معرفی شد. در این مقاله آموزش کانفیگ SSTP در میکروتیک (Mikrotik) را به شما آموزش خواهیم داد.با توجه به این که این سرویس از SSL برای رمزنگاری ارتباطات استفاده می کند جهت ایجاد یک SSL معتبر یا Local می توانیم از یک CA Server اینترنتی معتبر یا سرور داخلی استفاده کنیم که در این مقاله ابتدا در روتر میکروتیک خود یک CA ایجاد کرده و سپس نسبت به ایجاد SSL و فعالسازی سرور SSTP اقدام می کنیم.در نسخه های قبلی میکروتیک امکان ایجاد CA و Sign کردن توسط خود میکروتیک وجود نداشت و کاربران باید بصورت جداگانه یک CA Request ایجاد کرده و در یک سرور لینوکسی با سرویس OpenSSL نسبت به ایجاد Cert اقدام کنند. ولی در نسخه جدید میکروتیک خوشبختانه این قابلیت قرار داده شده است که بصورت Self-Sign امکان ایجاد Cert وجود دارد. آموزش زیر را برای کانفیگ SSTP در میکروتیک را دنبال کنید.ایجاد گواهی "CA" برای کانفیگ SSTP در میکروتیک (Mikrotik) ابتدا در روتر میکروتیک به منو [System > Certificates] وارد می شویم و روی گزینه + کلیک می کنیم و پارامتر ها را به شکل زیر تکمیل می کنیم: گواهی "Server" ایجاد کنید اکنون که گواهی CA ایجاد شده، زمان آن رسیده است که گواهی سرور را ایجاد کنید. هنگام ایجاد گواهی سرور، من به سادگی از دکمه Copy در پنجره تنظیمات گواهی CA استفاده کردم و مقادیر پیکربندی کپی شده را تغییر دادم تا با تصاویر زیر مطابقت داشته باشد. پس از اعمال تغییرات لازم ، اکنون باید دو گواهینامه - CA و Server- وجود داشته باشد.گواهی "CA" را Sign کنیدگواهی CA را که قبلاً ایجاد کرده ایم باز کنید و در سمت راست پنجره پیکربندی ، روی دکمه Sign کلیک کنید. یک پنجره جدید ظاهر می شود، تنظیمات زیر را در تصویر زیر اعمال کنید و روی دکمه start کلیک کنید تا گواهی را sign کنید. گواهی "Server" را Sign کنید حال همین مراحل را برای sign گواهی سرور تکرار کنید. با این حال ، توجه داشته باشید که ما گواهی CA را به عنوان CA (مرجع صدور گواهینامه) انتخاب کرده ایم. پس از امضای گواهینامه سرور، مجدداً گواهی سرور را باز کرده و از انتخاب تیک اعتماد اطمینان حاصل کنید. صدور گواهی "CA"گواهی CA را که قبلاً sign کرده بودیم باز کنید و در سمت راست پنجره پیکربندی ، دکمه Export را انتخاب کنید. تنظیمات زیر را در تصویر زیر اعمال کنید. توجه داشته باشید که از Passfrase Export استفاده کنید، آنرا پیچیده / مطمئن کنید و دکمه Export را انتخاب کنید. گواهی CA به عنوان پرونده .crt (به عنوان مثال cert_export_CA.crt) در لوکال MikroTik صادر می شود. بعداً، این فایل نیاز به انتقال و نصب در ClientX دارد. VPN IP Pool درست کنید [IP > Pool] را انتخاب کنید و Pool را مطابق نیاز یا مطابق شکل زیر تنظیم کنید. این قسمت از نظر فنی لازم نیست زیرا ما فقط از یک مشتری متصل برای اتصال به VPN استفاده می کنیم. با این حال ، من فرض می کنم که VPN ی ما ایجاد می کنیم توسط مشتری های زیادی مورد استفاده قرار میگیرد.در این صورت ، ما می خواهیم با ایجاد ارتباط VPN ، یک Pool ایجاد کنیم که از طریق میکروتیک به آنها آدرس IP داده شود.در این مثال ، من آدرس های IP را بین 10.10.100.10 و 10.10.100.254 انتخاب کرده ام. توجه داشته باشید که 10.10.100.1 تا 10.10.100.9 از Pool خارج شده اند. دوست دارم تعدادی آدرس IP را در صورت نیاز بعداً به آنها اضافه کنم.به عنوان مثال ، من در مرحله بعدی این راهنما به عنوان VPN gateway یا در غیر این صورت به عنوان " Local Address " در تنظیمات PPP Profile از 10.10.100.1 استفاده می کنم. آدرس های IP مستثنی شده باقی مانده می توانند برای گتوی اتصال اضافی VPN مانند OpenVPN (10.10.100.2) ، L2TP / IPSec (10.10.100.3) و غیره استفاده شوند.برای کانفیگ SSTP در میکروتیک پروفایل PPP را ایجاد کنید PPP را در سمت چپ Winbox انتخاب کرده و به برگه پروفایل بروید. تنظیمات زیر را برای ایجاد / اضافه کردن پروفایل PPP اعمال کنید. توجه داشته باشید که من قبلاً ایجادVPN IP Pool و آدرس لوکال 10.10.100.1 را اضافه کردم که این VPN Gateway برای سرویس دهنده VPN متصل خواهد بود.نکته مهم این است که DNS Server نیز 10.10.100.1 است، زیرا من از MikroTik برای resolve DNS استفاده می کنم. زیرا SiteX دارای سرور DNS اختصاصی نیست.در بیشتر موارد ، شبکه ای که مشتری VPN به آن متصل خواهد شد، دارای یک نوع دامنه با DNS Server معتبر خود است. در صورت بروز این موارد ، IP آدرس DNS Serverدر تصویر زیر باید تغییر کند تا آی پی DNS Server را برمیگرداند.ایجاد یک PPP SecretPPP را در سمت چپ Winbox انتخاب کرده و به برگه Secrets بروید. تنظیمات زیر را برای create/add و user/client اعمال کنید.در صورت لزوم ، آدرس IP که معمولاً از VPN IP pool خارج می شود با تنظیم یک آدرس استاتیک در قسمت Remote Address قابل ردگیری است. برای اتصال به VPN ، مقادیر نام و رمز عبور توسط ClientX مورد نیاز خواهد بود.سرور SSTP را کانفیگ و فعال کنیدPPP را در سمت چپ Winbox انتخاب کنید و به تب Interface بروید. دکمه SSTP Server را انتخاب کنید و تنظیمات زیر را برای پیکربندی / فعال کردن سرور SSTP اعمال کنید.توجه داشته باشید که قسمت Default Profile از پروفایل SSTP01 که اخیراً ایجاد شده است استفاده می کند و فیلد Certificate از گواهی "server" استفاده می کند که در ابتدای این آموزش ایجاد شده است.همچنین به پورت مورد استفاده توجه کنید - پورت 443. ما در مرحله بعدی برای ایجاد قانون فایروال از این پورت استفاده خواهیم کرد. توجه : در تصویر بالا، نسخه TLS در حال حاضر روی "only-1.2" تنظیم شده است. اگر سیستم عامل شما از TLS 1.2 پشتیبانی نمی کند ، اتصال VPN قطع می شود. من با SSTP clients ویندوز 7 به این مشکل بر خوردم. برای حل مسئله اتصال ، این تنظیم خاص را از " only-1.2 " به " any " تغییر دادم. ایجاد SSTP Firewall Filter و NAT Rules [IP> Firewall] را انتخاب کنید . در زیر تب Filter Rules قانون فایروال زیر را اضافه کنید تا از طریق WAN ترافیک SSTP به روتر امکان پذیر باشد.موقعیت / این رول را به بالای لیست قوانین فیلترهای فایروال منتقل کنید. این رول ترافیک WAN ورودی به MikroTik را از طریق پورت 443 امکان پذیر می کند. در صورت لزوم برای اجرای سیاست امنیتی شبکه ، قوانین فایروال اضافی را اضافه کنید (به دستورات اضافی در زیر مراجعه کنید)در این مثال ، به خاطر داشته باشید که پس از ایجاد VPN ، مشتری (های) VPN آدرس IP را از VPN IP Pool قبلی (10.10.100.10 - 10.10.100.254) می گیرند.در ادامه...دستورات زیر قوانین اضافی را اضافه می کند که امکان رد شدن ترافیک از سابنت VPN از طریق روتر را فراهم می کند. پس از ایجاد قوانین ، آنها باید تحت قانون "Allow SSTP" که قبلاً ایجاد شده قرار گیرند (تصاویر فوق). این قوانین بسیار گسترده هستند ، آنها اجازه می دهند تا همه ترافیک از سابنت VPN از طریق MikroTik انجام شود. به خاطر داشته باشید که سابنت 10.10.100.0/24 نمایانگر VPN pool است که قبلاً ایجاد شده است و “src-address” مقدار “ether1” نمایانگر رابط WAN MirkoTik است - در صورت نیاز این مقدار را تغییر دهید. /ip firewall filter#Allow VPN subnet traffic to the router.add action=accept chain=input src-address=10.10.100.0/24#Allow VPN subnet traffic through the router.add action=accept chain=forward src-address=10.10.100.0/24علاوه بر این ، در صورت نیاز کلاینت های VPN به دسترسی اینترنت از طریق VPN ، باید قانون زیر (masquerade) زیر اضافه شود./ip firewall natadd action=masquerade chain=srcnat out-interface=ether1 src-address=10.10.100.0/24اجازه به درخواست Remote DNSIP> DNS را انتخاب کنید و کادر Allow Remote Requests را که در تصویر زیر نشان داده شده است ، تیک بزنید. این به روتر اجازه می دهد تا به درخواست های DNS از راه دور پاسخ دهد.با این حال ، توجه به این نکته مهم است که در این تنظیم خاص ، کلمه "Remote" درخواست های شبکه خارجی و داخلی را در بر می گیرد. در اصل ، این شامل کلیه درخواستهای DNS از طریق WAN و LAN می شود.توصیه می شود برای دراپ کردن درخواست DNS از WAN ، یک قانون فایروال ایجاد کنید.دستورات زیر را برای تحقق این امر ارائه داده ایم.این دستورات می توانند مستقیماً در ترمینال MikroTik بکار برده شوند. به خاطر داشته باشید که مقدار "in-interface" باید نام پورت WAN را در MikroTik شما باشد./ip firewall filteradd action=drop chain=input connection-state=new dst-port=53 in-interface=ether1 protocol=udpadd action=drop chain=input connection-state=new dst-port=53 in-interface=ether1 protocol=tcpایجاد ورودی های Static DNS (اختیاری)من این بخش از آموزش کانفیگ SSTP در میکروتیک (Mikrotik) را به صورت اختیاری علامت گذاری کرده ام ، زیرا ممکن است این مورد برای اکثر محیط های شبکه لازم نباشد. همانطور که قبلاً در ابتدای این راهنمای ذکر شد ، SiteX شبکه معمولی شما نیست ، که ممکن است شامل یک کنترل کننده دامنه و سرور معتبر / اختصاصی DNS باشد.از آنجا که ClientX به SiteX متصل می شود ، یک workgroup/non-domain با MikroTik به عنوان تنها وسیله ای برای حل Local DNS/hostnames است، بنابراین من مجبور شدم چند تغییر ایجاد کنم تا بتوانم رزولوشن نام میزبان را برای کار در ClientX استفاده کار کنم. نام های میزبان را در شبکه SiteX حل کنید. من میخواهم از پسوند DNS برای ورودی های DNS استاتیک برای میزبان های MikroTik استفاده می شد.به عنوان مثال ، hostname10.domain.local بجای ( hostname10) . علاوه بر این ، پسوند دامنه باید به پیکربندی آداپتور VPN ClientX اضافه شود. فقط بخاطر داشته باشید که هر کاری که در ClientX انجام دهید و شامل نام میزبان موجود در SiteX باشد ، به FQDN hostname احتیاج خواهید داشت.ویندوز 10: گواهی "CA" را نصب کنیدبعد از آموزش کانفیگ SSTP در میکروتیک (Mikrotik)، اکنون باید پیکربندی VPN در سمت مشتری برای دستگاه Windows 10 ClientX را انجام دهیم. در اوایل این آموزش، گواهی "CA" را با استفاده از MikroTik در SiteX صادر کردیم. در Winbox ، Files را در سمت چپ انتخاب کنید. اگر روش نامگذاری این راهنما را دنبال کرده اید ، پرونده باید با عنوان "cert_export_CA.crt" نامگذاری شود. فایل را به مکان امن در رایانه دانلودکنید (کلیک راست> دانلود). اکنون که گواهی CA از MikroTik بارگیری شده است ، ما نیاز به انتقال گواهینامه به دستگاه ویندوز 10 ClientX داریم.پس از انتقال گواهینامه CA به ClientX ، بر روی گواهی کلیک راست کرده و " Install Certificate" را از فهرست زمینه انتخاب کنید و از تصاویر زیر در زیر استفاده کنید تا تنظیم گواهی CA را برای ClientX's SSTP VPN انجام دهید: ویندوز 10: ایجاد VPN/Network Adapter (NON-Split Tunnel) ما نصب گواهی "CA" ویندوز 10 را برای ClientX به اتمام رسانده ایم. اکنون نیاز به ایجاد VPN/network adapter داریم. در کنترل پنل Windows 10 ، Network and Sharing Center را باز کنید. “Set up a new connection or network” را انتخاب کنید و از تصاویر زیر در زیر استفاده کنید تا VPN/network adapter را ایجاد کنید.ویندوز 10: VPN/Network Adapter را بدون Split Tunneling تنظیم پیکربندی کنیدایجاد VPN/network adapter را به اتمام رسانده ایم. اکنون باید تنظیمات امنیتی SSTP را پیکربندی کنید. در ویندوز 10 ، این مسیر را دنبال کنید: Control Panel (ممکن است نیاز به تغییر “View by” به“Small Icons”باشد) > Network and Sharing Center > Change adapter settings VPN/network adapter (مانند Office VPN) را پیدا کنید. روی آداپتور راست کلیک کرده و properties را انتخاب کنید. برای پیکربندی VPN/network adapter از عکس های زیر استفاده کنید. نتیجه گیریدر این آموزش نحوه کانفیگ SSTP VPN در سرور میکروتیک (Mikrotik) و همچنین نحوه ساخت کانکشن و اتصال به آن در ویندوز 10 را برای شما توضیح دادیم.درصورتی که در انجام این کانفیگ مشکل دارید میتوانید از سرور های مجازی وان سرور با کانفیگ رایگان استفاده نماید.

ادامه مطلبپس از ورود به SSH سرور لینوکسی خود برای تغییر پسورد مدیر اصلی (root) سرور خود می توانید از دستور کد:Passwd rootو سپس تایپ پسورد جدید استفاده کنید که پسورد دوبار از شما خواسته می شود تا تایید شود .

ادامه مطلبآموزش کامل IBSngبا توجه به گستردگی اکانتینگ دهی در IBSng و مشکلات کاربران برای چگونگی کارکرد دفترچه راهنمایی در این باره فراهم شده که میتوانید از لینک زیر دریافت کنید:برای دریافت آموزش کامل IBSng کلیک کنید برای خرید سرور مجازی با کانفیگ رایگان IBSng کلیک کنید

ادامه مطلبآموزش تهیه بک آپ از IBSngاولین کاری که برای تهیه بک آپ از IBSng باید انجام بدید پاک کردن لاگ و کش IBSng است.پاک کردن لاگ IBSng که میشه گفت 99.99% برای هیچ کس نیاز نمیشه و کاربردی نداره و حتی مضر هم هست برای سرعت سرور و ....یکی از دلایلی که اسرار دارم کش و لاگ رو پاک کنید این است که فایل بک آپ تهیه شده بدون لاگ و کش حجم فوقولاده کمی داره مثلا برای من 2.5 مگ شد ولی با لاگ و کش 10~12 مگ شد تقریبا که اگر زمان زیادی از کارکرد سرور بگزره تا 50 مگ هم به راحتی میرسه !با دستور زیر کش و لاگ سرور پاک میشه : service IBSng stop /usr/bin/psql -d IBSng -U ibs -c "Truncate Table connection_log_details,internet_bw_snapshot,connection_log,internet_onlines_snapshotservice IBSng startبرای خرید سرور مجازی با کانفیگ رایگان IBSng کلیک کنیدبعد با برنامه Winscp 5.1.0 به این مسیر میرویم : var/log/IBSngبعد هر فایل که پسوند log داشت و یا پسوند اش بعد از log یک حرف دیگر مثل : IBSng.log.l یا IBSng.log.a کلا بعد از log هر چیزی بود مهم نیست فقط فایل های log دار رو دیلیت کنید .پس از پاک کردن لاگ و کش حالا نوبت به پک آپ گرفتن از کل IBSng اعم از کلیه تنظیمات و تمامی اکانت های ساخته شده میرسهبا دستوره زیر میتوانید بک آپ گیری کنید : rm -rf /var/lib/pgsql/IBSng.bak rm -rf /var/www/html/IBSng.baksu - postgrespg_dump IBSng > IBSng.bakexitmv /var/lib/pgsql/IBSng.bak /var/www/html/حال شما ميتوانيد فايل بک آپ خود را از آدرس زير دانلود نماييد: http://your-ip-address/IBSng.bakهمه این کدها برای مبتدیان : در برنامه putty وارد میشود ....براي بازگرداندن بک آپ: اولین خط مربوط به سرور قبلی که ازش بک آپ گرفین میشه...(باید آی پی اونو وارد کنید)wget http://your-ip-address/IBSng.bakmv IBSng.bak /var/lib/pgsql/IBSng.bakservice IBSng stopsu - postgresdropdb IBSngcreatedb IBSngcreatelang plpgsql IBSngpsql IBSng < IBSng.bakexitshutdown -r nowاگر بک آپ رو خواستید بر گردونید به همین سرور قبلی :mv IBSng.bak /var/lib/pgsql/IBSng.bak service IBSng stopsu - postgresdropdb IBSngcreatedb IBSngcreatelang plpgsql IBSngpsql IBSng < IBSng.bakexitshutdown -r now

ادامه مطلبساخت دیتابیس در Cpanelبا استفاده از MySQL Database Wizard می توانید در ۴ قدم یک پایگاه داده و نام کاربری ایجاد کنید. وارد Cpanel شوید و روی MySQL Database Wizard کلیک نمایید. قدم اول: ساختن یک پایگاه دادهدر این قدم یک نام برای پایگاه داده انتخاب کنید و Next Step را برای ورود به قدم بعدی کلیک کنید.قدم دوم: ساخت یک کاربر پایگاه دادهدر این قدم یک نام کاربری انتخاب کنید و در کادر Username بنویسید و در کادر Password و Password Again یک رمز عبور وارد کنید و روی Next Step کلیک کنید که به مرحله ی بعدی بروید.قدم سوم: اضافه کردن کاربر به پایگاه دادهدر این قدم باید دسترسی های مجاز کاربر را تعیین کنید که برای دسترسی کامل در گزینه ALL PRIVILEGES تیک بگذارید و Next Step را برای ورود به مرحله ی بعدی کلیک کنید.قدم چهارم: کامل کردن کاردر این قدم همه چیز تمام شده و برای شما دو انتخاب گذاشته شده است:Add another database برای ساختن یک پایگاه داده دیگر Add another user using the MySQL Databases Area برای اضافه کردن یک کاربر دیگر به پایگاه داده.برای خرید هاست لینوکس کلیک کنید

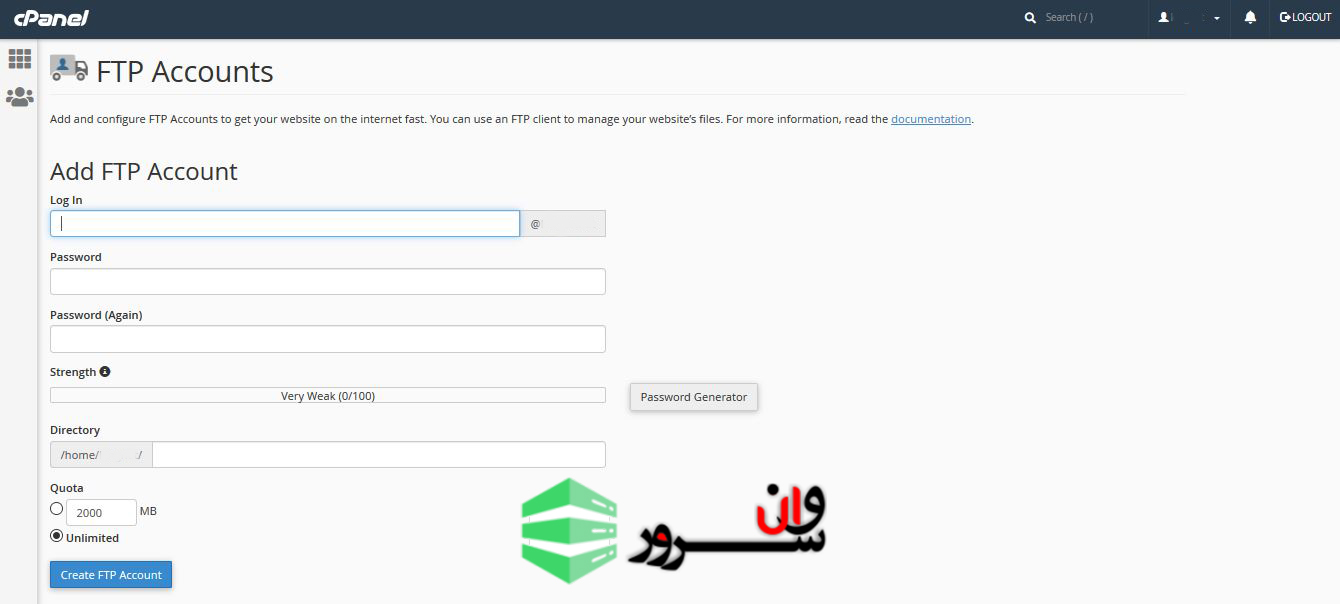

ادامه مطلبدر این آموزش به نحوه ی ساخت اکانت یا کاربر FTP میپردازیم.برای اینکه کاربر یا کاربران بتوانند از طریق یک سرویس کلاینت FTP به سرور هاست سایت متصل شوند، باید یک اکانت FTP داشته باشند. هر اکانت FTP درای یک نام کاربری یا Usrname و رمز عبور یا Password منحصر به فرد است که به کاربران امکان دسترسی به فایل ها در cPanel سایت مورد نظر را می دهد.ورود به صفحه ی سیپنلابتدا باید با توجه به مشخصات دریافتی هاست به صفحه ی cPanel خود می رویم و با نام کاربری و همچنین پسورد به صفحه ی cPanel خود ورود یا لاگین می کنیم.ورود به FTP Accountsکه صفحه ای به همانند تصویر زیر را میبینیممشخصات اکانت FTPدر این قسمت باید مشخصات کاربر یا اکانت مربوطه را وارد کنیم.Log inدر این قسمت نام کاربری یا Username را وارد می کنیم.Passwordدر این قسمت پسورد یا رمز عبور مربوط به اکانت را وارد می کنیم.Password (Again)در این قسمت پسورد مورد نظر را مجددا وارد می کنیم.Strengthدر این قسمت ما میتوانیم مشاهده کنیم که رمز عبور انتخابی ما از چه قدرتی برخوردار است یعنی از نظر امنیتی در چه سطحی قرار دارد. که مسلما هر چه پسورد ما پیچیده تر و قوی تر باشد امکان هک شدن یا نفوذ کاهش میابد.Directoryاین قسمت مربوط به پوشه یا دایرکتوری اکانت است.Quotaدر قسمت Quota ما امکان دادن محدودیت فضا را داریم به این شکل که مثلا تعیین کنیم که کاربر چه میزانی را می تواند برای آپلود و ذخیره سازی فایل یا دیتا داشته باشد.Create FTP Accountپس از انجام مراحل بالا ما بر روی دکمه ی Create FTP Account کلیک می کنیم تا اکانت مورد نظر ایجاد شود.FTP Accountsدر این قسمت ما می توانیم لیست اکانت ها یا همان کاربران FTP را مشاهده ویا مدیریت کنیم.

ادامه مطلبEmail Forwarding امکانی است که به شما اجازه می دهد تا یک کپی از هر ایمیلی که به یک آدرس ایمیل ارسال می شود را در آدرس ایمیل دلخواه خود دریافت کنید.برای اضافه کردن Email Forwarding ابتدا وارد کنترل پنل هاست (Cpanel)خود شوید در صفحه اصلی بر روی آیکن forwarders کلیک کنید . سپس در صفحه جدید بر روی Add Forwarder کلیک کنید .در صفحه جدید در کادر Address to Forward آدرس ایمیلی را که می خواهید ایمیل های ارسالی به آن به یک ایمیل دیگر Forward شود را وارد کنید و همچنین در کادر Forward to email address آدرس ایمیلی را که می خواهید ایمیل ها به آن Forward شود را وارد کنید.همچنین با انتخاب Discard with error to sender و وارد کردن یک آدرس ایمیل درکادر Failure Message ایمیل هایی را که با مشکل در ارسال مواجه می شوند را به آن آدرس ایمیل ارسال می کند و شما با انجام این کار می توانید ایمیل هایی که در ارسال با مشکل مواجه می شوند را بررسی کنید .در صورتی که شما در این صفحه advanced options را انتخاب کنید optionهای دیگری نیز برای شما فعال خواهد شد.Forward to a system account : در این کادر می توانید نام user مورد نظر خود را وارد کنید (این user باید در سرور هاستی که account شما در آن قرار دارد ، باشد)

ادامه مطلببرای تهیه یک full backup از اطلاعات سایت ابتدا با استفاده از اطلاعات کاربری خود وارد cpanel خود شوید سپس از منو files گزینه backup wizard را انتخاب کنید. سپس در صفحه جدید برای اینکه از اطلاعات سایت شما backup تهیه شود بر روی کلید backup کلیک کنید.بعد از انتخاب گزینه backup شما وارد صفحه ای با option های مختلف می شوید.در این مرحله دو option مختلف پیش روی شما می باشد :1- در صورتی که می خواهید از تمام اطلاعات سایت شما backup تهیه شود بر روی full backup کلیک کنید.2- در صورتی که مایل هستید از بخش خاصی backup تهیه کنید می توانید یکی از آیتم های سمت راست را انتخاب کنید که به ترتیت برای موارد ذیل بکار برده می شوند :با استفاده از گزینه Home directory می توانید از فایل های سایتتان backup تهیه کنید.برای تهیه backup از پایگاه داده های سایت خود بر روی MySQL Databases کلیک کنید .و همچنین می توانید برای تهیه backup از ایمیل های خود از Email Forwarders & Filters استفاده کنید.از آنجایی که ما قصد داریم در این آموزش نحوه گرفتن full backup را توضیح دهیم در نتیجه در این صفحه بر روی full backup کلیک می کنیم.بعد از کلیک بر روی full backup صفحه ای مانند صفحه ذیل برای شما به نمایش درخواهد آمد.شما در این صفحه در قسمت backups available for download می توانید لینک دانلود backup های موجود را مشاهده کنید و آنها را download کنید .(در صورتی که لینکی نشان داده نمی شود به این معنا است که backupی برای دانلود موجود نمی باشد)در قسمت Backup Destination می بایست محل ذخیره شدن backup را انتخاب کنید ، که موارد آن به شرح زیر می باشد :با انتخاب Home Directory فایل backup در مسیر Home واقع در File manager ذخیره می شود.Remote FTP Server برای این است که فایل backup پس از ایجاد از طریق FTP به یک سرور دیگر انتقال یابد.Remote FTP Server(passive mode transfer) برای انتقال فایل backup از طریق FTP در حالت passive است.و در آخر Secure Copy(SCP) برای انتقال فایل backup از طریق پورتکل SCP به سروری دیگر است ، لازم بذکر است در این مورد به اطلاعات root سرور نیاز خواهید داشت.در قسمت Email Address می توانید آدرس ایمیل خود را وارد کنید تا زمانی که توسط cpanel از اطلاعات سایت شما backup تهیه شد برایتان ایمیل ارسال شود.و در آخر برای اینکه عمل backupگیری آغاز شود بر روی کلید Generate backup کلیک کنید.

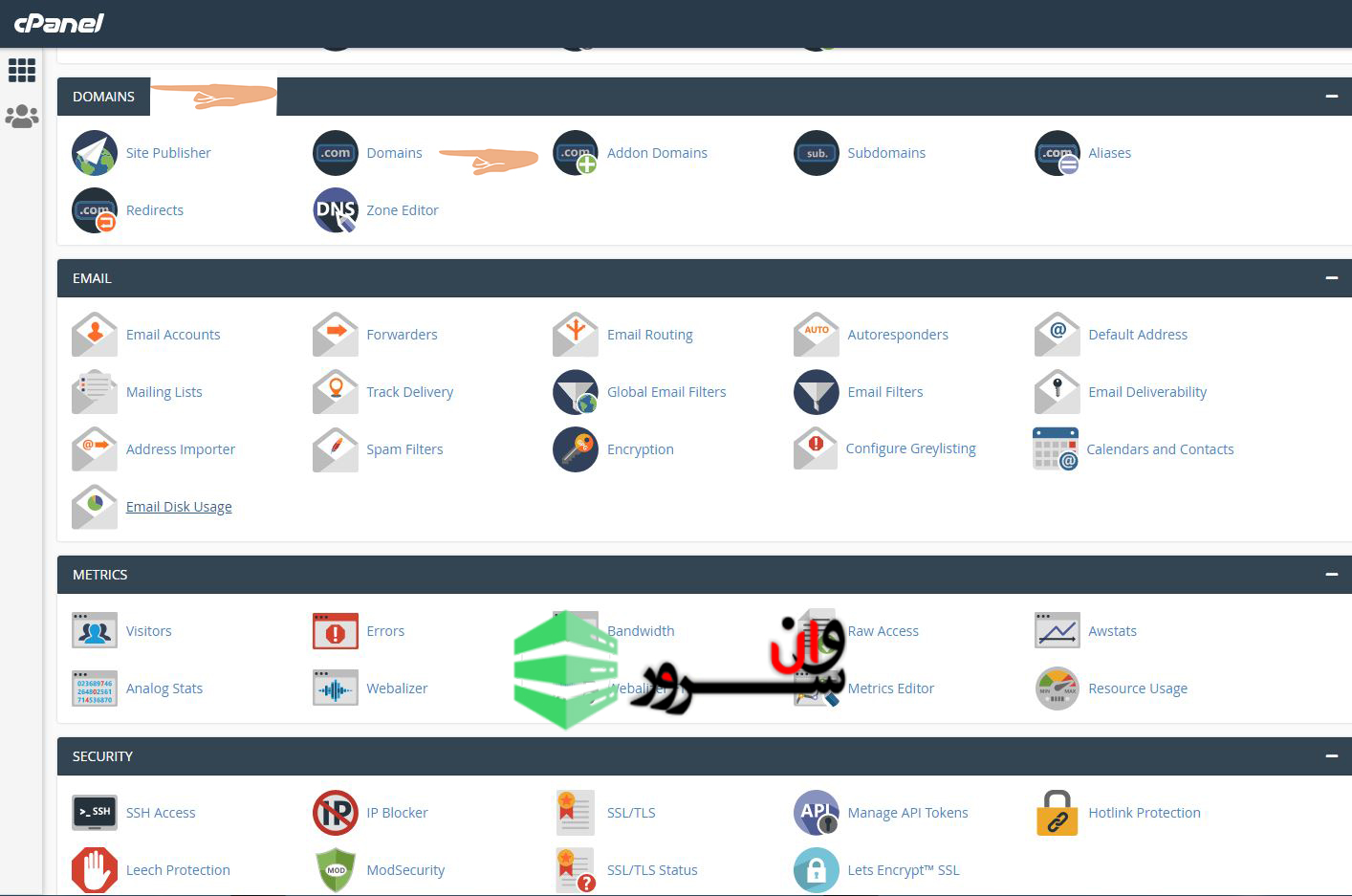

ادامه مطلبساب دامین (subdomain) چیست و کاربردهای آنساب دامین یا subdomain که نام دیگر آن زیر دامنه است به صورت پیشوند و توسط یک نقطه از نام اصلی دامین جدا میشود. که می تواند سایتی متفاوت و با محتوای جداگانه از سایت اصلی باشد. و یا میتواند شامل قسمت های متفاوتی از سایت اصلی ما باشد. در این مقاله به آموزش ساخت ساب دامین (subdomain) در Cpanel خواهیم پرداخت.فرض کنید آدرس وبسایت اصلی ما one3erver.com است و ما قصد داریم قسمت های متفاوتی برای سایت خودمان ایجاد کنیمبخش پشتیبانی سایت ما آدرس support.one3erver.com است پس در نتیجه ساب دامنه یا subdomain ای به نام support باید ایجاد کنیم.و یا ما نیاز داریم وبلاگ برای سایت خودمان ایجاد کنیم و به تولید محتوا بپردازیم و میخواهیم آدرس آن blog.one3erver.com باشد پس در نتیجه نام subdomain ما در اینجا blog است.ساخت ساب دامین (subdomain) در Cpanelبعد از ورود به سی پنل و در قسمت domains بر روی آیکون subdomains کلیک میکنیم.در صفحه subdomains و در قسمت Create a subdomain چند گزینه وجود دارد.subdomainما در اینجا نام مورد نظرمان برای ساب دامنه وارد میکنیم.domainدر این فیلد باید دامنه ای که میخواهیم برای آن ساب دامنه ایجاد کنیم را انتخاب کنیم. با توجه به اینکه در بعضی موارد ما داری چند دامنه هستیم مانند Addon domain یا Park domain ها.Document Rootاین فیلد مسیر فایل های subdomain ما است که توسط cPanel تولید میشود و ما معمولا آن را تغییر نمیدهیم به جز موارد نادری که میخواهیم دایرکتوری یا پوشه ی ساب دامنه را در جای دیگری قرار بدهیم.پس از پر کردن و تکمیل موارد ذکر شده بر روی دکمه ی Create کلیک می کنیم.پس از این مرحله صفحه ی زیر نمایش داده می شود که دارای عبارت سبز رنگ و با محتوای Success است و این به معنی درست بودن فرایند ایجاد subdomain مورد نظر ما است.

ادامه مطلب