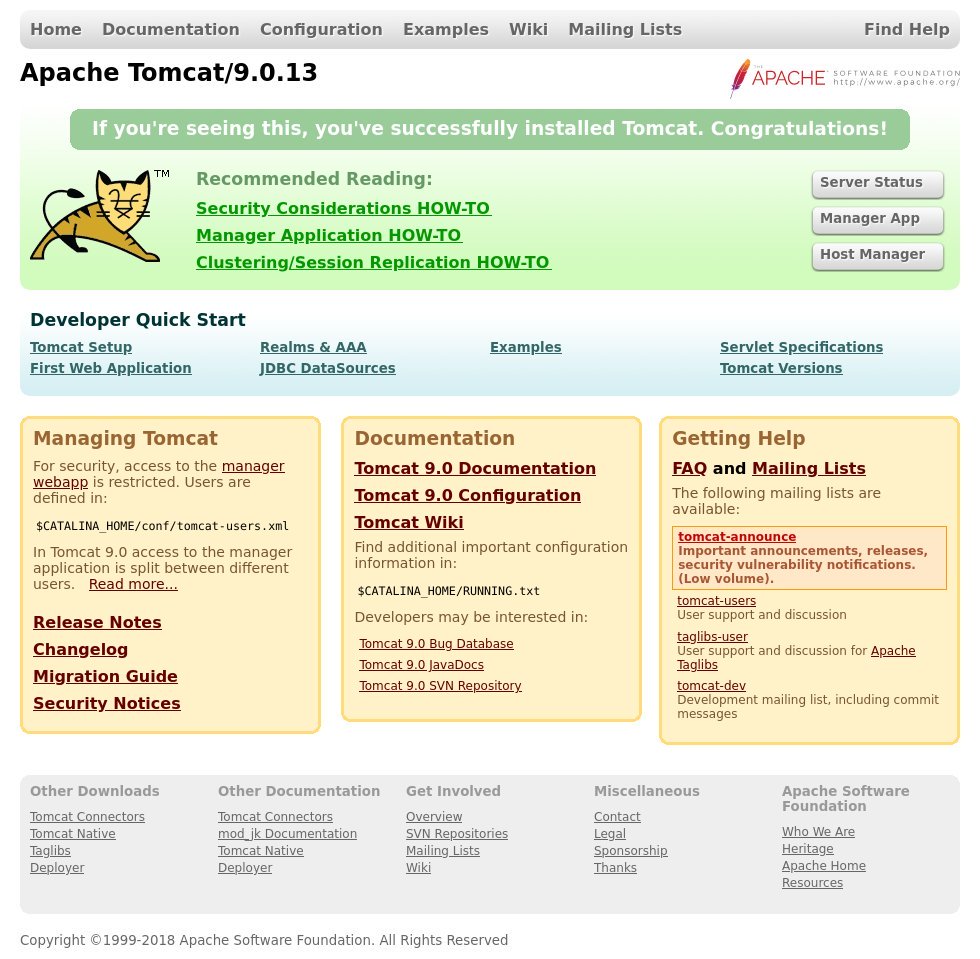

آموزش نصب Tomcat 9 در CentOS 8Apache Tomcat یک اجراکننده منبع باز از فن آوری های Java Servlet ، JavaServer Pages ، Java Expression Language و Java WebSocket است. این یکی از متداول ترین برنامه ها و وب سرورهای امروزه در جهان است. Tomcat بسیار ساده است و دارای اکوسیستم قوی از افزودنی ها است. در این آموزش نحوه نصب Tomcat 9.0 در CentOS 8 توضیح داده شده است. نصب جاوا Tomcat 9 به Java SE 8 یا بالاتر نیاز دارد. ما OpenJDK 11 نصب خواهیم کرد.برای نصب جاوا دستور زیر را به عنوان root یا کاربر با امتیازات sudo اجرا کنید: sudo dnf install java-11-openjdk-devel پس از اتمام نصب ، با بررسی نسخه جاوا آن را تأیید کنید: java -version خروجی باید چیزی شبیه به این باشد:openjdk version "11.0.5" 2019-10-15 LTSOpenJDK Runtime Environment 18.9 (build 11.0.5+10-LTS)OpenJDK 64-Bit Server VM 18.9 (build 11.0.5+10-LTS, mixed mode, sharing)ایجاد کاربر سیستماجرای Tomcat در زیر کاربر root یک خطر امنیتی است. ما یک کاربر و گروه سیستم جدید با دایرکتوری home /opt/tomcat ایجاد خواهیم کرد که سرویس Tomcat را اجرا کند. برای این کار دستور زیر را وارد کنید:sudo useradd -m -U -d /opt/tomcat -s /bin/false tomcatبارگیری Tomcatتوزیع باینری Tomcat از صفحه بارگیری Tomcat برای بارگیری در دسترس است. در زمان نوشتن ، آخرین نسخه Tomcat 9.0.30 . قبل از ادامه مرحله بعدی ، صفحه بارگیری Tomcat 9 را بررسی کنید، ممکن است نسخه جدیدتری در دسترس باشد. فایل زیپ Tomcat را با wget در فهرست /tmp بارگیری کنید:VERSION=9.0.30wget https://www-eu.apache.org/dist/tomcat/tomcat-9/v${VERSION}/bin/apache-tomcat-${VERSION}.tar.gz -P /tmpپس از اتمام بارگیری ، فایل tar را به فهرست /opt/tomcatاستخراج/opt/tomcatsudo tar -xf /tmp/apache-tomcat-${VERSION}.tar.gz -C /opt/tomcat/ Tomcat بطور منظم به روز می شود. برای کنترل بیشتر نسخه ها و به روزرسانی ها ، ما پیوندی نمادین به نام latestایجاد خواهیم کرد که به فهرست نصب Tomcat اشاره دارد: sudo ln -s /opt/tomcat/apache-tomcat-${VERSION} /opt/tomcat/latestکاربر سیستم که قبلاً ایجاد شده است ، باید به فهرست نصب Tomcat دسترسی داشته باشد. مالکیت دایرکتوری را به tomcat کاربر و گروه تغییر دهید: sudo chown -R tomcat: /opt/tomcat اسکریپت های پوسته را در داخل پوشه bin قابل اجرا کنید : sudo sh -c 'chmod +x /opt/tomcat/latest/bin/*.sh' از این اسکریپت ها برای شروع و متوقف کردن Tomcat استفاده می شود. ایجاد یک فایل واحد Systemdبه جای شروع دستی و متوقف کردن سرور Tomcat ، ما آن را تنظیم می کنیم تا به عنوان یک سرویس اجرا شود. ویرایشگر متن خود را باز کنید و یک فایل tomcat.service را در فهرست /etc/systemd/system/ فهرست ایجاد کنید: sudo nano /etc/systemd/system/tomcat.serviceمحتوای زیر را در فایل قرار دهید:[Unit]Description=Tomcat 9 servlet containerAfter=network.target[Service]Type=forkingUser=tomcatGroup=tomcatEnvironment="JAVA_HOME=/usr/lib/jvm/jre"Environment="JAVA_OPTS=-Djava.security.egd=file:///dev/urandom"Environment="CATALINA_BASE=/opt/tomcat/latest"Environment="CATALINA_HOME=/opt/tomcat/latest"Environment="CATALINA_PID=/opt/tomcat/latest/temp/tomcat.pid"Environment="CATALINA_OPTS=-Xms512M -Xmx1024M -server -XX:+UseParallelGC"ExecStart=/opt/tomcat/latest/bin/startup.shExecStop=/opt/tomcat/latest/bin/shutdown.sh[Install]WantedBy=multi-user.targetذخیره کنید و فایل را ببندید. با تایپ کردن دستور زیر به سیستم اطلاع دهید که یک سرویس جدید وجود دارد: sudo systemctl daemon-reload سرویس Tomcat را فعال کرده و شروع کنید: sudo systemctl enable --now tomcat وضعیت سرویس را بررسی کنید: sudo systemctl status tomcatخروجی باید نشان دهد که سرور Tomcat فعال و در حال اجرا است:● tomcat.service - Tomcat 9 servlet container Loaded: loaded (/etc/systemd/system/tomcat.service; enabled; vendor preset: disabled) Active: active (running) since Wed 2020-01-15 20:38:07 UTC; 30s ago Process: 3957 ExecStart=/opt/tomcat/latest/bin/startup.sh (code=exited, status=0/SUCCESS) ...پیکربندی فایروال اگر سرور شما توسط یک فایروال محافظت شده است و می خواهید از خارج از شبکه محلی به رابط tomcat دسترسی پیدا کنید ، باید پورت 8080 باز کنید. برای باز کردن پورت لازم از دستورات زیر استفاده کنید:sudo firewall-cmd --permanent --zone=public --add-port=8080/tcp sudo firewall-cmd --reloadپیکربندی رابط مدیریت وب Tomcatدر این مرحله باید با یک مرورگر وب در پورت8080 به Tomcat دسترسی پیدا کنید. رابط مدیریت وب قابل دسترسی نیست زیرا ما هنوز کاربر را ایجاد نکرده ایم. کاربران و نقش های Tomcat در پرونده tomcat-users.xml تعریف شده اند. اگر پرونده را باز کنید ، متوجه خواهید شد که پر از نظرات و مثالهایی است که نحوه پیکربندی پرونده را توصیف می کند. sudo nano /opt/tomcat/latest/conf/tomcat-users.xml کاربران Tomcat کاربر را در پرونده tomcat-users.xml تعریف می کنند. برای ایجاد یک کاربر جدید که بتواند به رابط وب Tomcat (مدیر-gui و مدیر-gui) دسترسی پیدا کند ، پرونده را مطابق شکل زیر ویرایش کنید. اطمینان حاصل کنید که نام کاربری و رمز عبور را به چیزی امن تر تغییر دهید: <tomcat-users><!-- Comments--> <role rolename="admin-gui"/> <role rolename="manager-gui"/> <user username="admin" password="admin_password" roles="admin-gui,manager-gui"/></tomcat-users>به طور پیش فرض رابط مدیریت وب Tomcat پیکربندی شده است که اجازه دسترسی فقط از طریق محلی را می دهد. اگر نیاز دارید از هرجایی به رابط وب دسترسی پیدا کنید ، پرونده های زیر را باز کنید و خطوط برجسته به رنگ زرد را تغییر دهید یا حذف کنید:nano /opt/tomcat/latest/webapps/manager/META-INF/context.xml<Context antiResourceLocking="false" privileged="true" ><!-- <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1" />--></Context>nano /opt/tomcat/latest/webapps/host-manager/META-INF/context.xml<Context antiResourceLocking="false" privileged="true" ><!-- <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1" />--></Context>لطفا توجه داشته باشید ، اجازه دسترسی از هرجای دیگر توصیه نمی شود زیرا این یک خطر امنیتی است. اگر می خواهید فقط از یک IP خاص به رابط وب دسترسی پیدا کنید ، IP عمومی خود را به لیست اضافه کنید. بیایید بگوییم IP عمومی شما 41.41.41.41 و می خواهید فقط از آن IP دسترسی داشته باشید:nano /opt/tomcat/latest/webapps/manager/META-INF/context.xml<Context antiResourceLocking="false" privileged="true" > <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1|41.41.41.41" /></Context>nano /opt/tomcat/latest/webapps/host-manager/META-INF/context.xml<Context antiResourceLocking="false" privileged="true" > <Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1|41.41.41.41" /></Context>لیست آدرس های IP مجاز لیستی است که با نوار عمودی جدا شده است | . شما می توانید تنها یک آدرس IP اضافه کنید یا از عبارات معمولی استفاده کنید. پس از اتمام ، سرویس Tomcat را مجدداً ری استارت دهید تا تغییرات اعمال شود: sudo systemctl restart tomcatتست نصب Tomcat 9مرورگر خود را باز کنید و تایپ کنید:http://<your_domain_or_IP_address>:8080پس از نصب موفقیت آمیز ، باید صفحه ای شبیه به موارد زیر ظاهر شود: داشبورد مدیر برنامه تحت وب Tomcat به شما امکان می دهد برنامه های خود را مستقر ، شروع ، توقف و بارگیری مجدد کنید. که از آدرس زیر در دسترس است :http://<your_domain_or_IP_address>:8080/manager/html داشبورد مدیر هاست مجازی Tomcat به شما امکان می دهد هاست های مجازی Tomcat را ایجاد ، حذف و مدیریت کنید. در: http://<your_domain_or_IP_address>:8080/host-manager/htmlنتیجه گیری ما به شما نحوه نصب Tomcat 9.0 در CentOS 8 و نحوه دسترسی به رابط مدیریت Tomcat را به شما نشان داده ایم. برای کسب اطلاعات بیشتر در مورد Apache Tomcat ، به صفحه رسمی اسناد مراجعه کنید .

ادامه مطلببلاگ ها

لیست تمامی بلاگ هاآموزش نصب OpenCV در دبیان Debian 10OpenCV (Open Source Computer Vision Library) مجموعه ای از کتابخانههای برنامهنویسی پردازش تصویر و یادگیری ماشین و دارای اتصالات C ++ ، Python و Java است. این برای طیف گسترده ای از برنامه ها از جمله آنالیز تصویر پزشکی ، دوخت تصاویر نمای خیابان ، فیلم نظارت ، شناسایی و تشخیص چهره ، ردیابی اشیاء در حال حرکت ، استخراج مدل های سه بعدی و موارد دیگر استفاده می شود. در این آموزش نحوه نصب OpenCV در دبیان Debian 10 ، ارائه شده است. OpenCV می تواند از پردازش چند هسته ای بهره ببرد و از ویژگی های شتاب GPU برای عملکرد در زمان واقعی برخوردار باشد. برای اکثر افراد ، ساده ترین راه نصب OpenCV در Debian نصب آن با استفاده از ابزار مدیریت بسته apt است.در ادامه دو روش نصب OpenCV را برای شما شرح داده ایم:نصب OpenCV از مخزن Debian ماژول OpenCV Python در مخزن استاندارد Debian موجود است. در زمان نوشتن این مقاله ، مخازن استاندارد Debian شامل OpenCV نسخه 3.2 است که منسوخ شده است. برای نصب ماژول OpenCV Python ، دستورات زیر را وارد کنید:sudo apt updatesudo apt install python3-opencvدستور فوق کلیه بسته های لازم برای اجرای OpenCV را نصب می کند. برای تأیید نصب ، ماژول cv2 را وارد کنید و نسخه OpenCV را چاپ کنید:python3 -c "import cv2; print(cv2.__version__)"خروجی:3.2.0نصب OpenCV از منبعساخت کتابخانه OpenCV از مبدا روش پیشنهادی برای نصب OpenCV است. این روش برای سیستم خاص شما بهینه خواهد شد و شما بر روی گزینه های ساخت کنترل کاملی خواهید داشت. برای نصب آخرین نسخه OpenCV از منبع ، مراحل زیر را انجام دهید: وابستگی های مورد نیاز و اختیاری را نصب کنید: sudo apt install build-essential cmake git pkg-config libgtk-3-dev \ libavcodec-dev libavformat-dev libswscale-dev libv4l-dev \ libxvidcore-dev libx264-dev libjpeg-dev libpng-dev libtiff-dev \ gfortran openexr libatlas-base-dev python3-dev python3-numpy \ libtbb2 libtbb-dev libdc1394-22-dev مخازن OpenCV و OpenCV contrib را با دستورات زیر کلون کنید:mkdir ~/opencv_build && cd ~/opencv_buildgit clone https://github.com/opencv/opencv.gitgit clone https://github.com/opencv/opencv_contrib.gitدر زمان نوشتن آموزش ، نسخه پیش فرض موجود در مخازن github نسخه 4.2.0 است. پس از اتمام بارگیری ، یک فهرست ساخت موقت ایجاد کنید و به آن بروید:cd ~/opencv_build/opencvmkdir build && cd buildOpenCV را با CMake تنظیم کنید:cmake -D CMAKE_BUILD_TYPE=RELEASE \ -D CMAKE_INSTALL_PREFIX=/usr/local \ -D INSTALL_C_EXAMPLES=ON \ -D INSTALL_PYTHON_EXAMPLES=ON \ -D OPENCV_GENERATE_PKGCONFIG=ON \ -D OPENCV_EXTRA_MODULES_PATH=~/opencv_build/opencv_contrib/modules \ -D BUILD_EXAMPLES=ON .. پس از نهایی شدن ساخت CMake ، چیزی شبیه به زیر خواهید دید: -- Configuring done-- Generating done-- Build files have been written to: /home/pi/opencv_build/opencv/build فرآیند گردآوری را شروع کنید: make -j2پرچم -j را مطابق با پردازنده خود تغییر دهید. اگر تعداد هسته پردازنده خود را نمی دانید ، می توانید با تایپ nproc آن را پیدا کنید. بسته به پیکربندی سیستم شما ممکن است چندین دقیقه یا بیشتر طول بکشد. پس از اتمام ، چیزی شبیه به زیر خواهید دید: خروجی:[100%] Linking CXX executable ../../bin/example_tutorial_imgcodecs_imwrite[100%] Built target example_tutorial_goodFeaturesToTrack_Demo[100%] Built target example_tutorial_imgcodecs_imwrite OpenCV را با تایپ کردن دستور زیر نصب کنید: sudo make installخروجی:...-- Installing: /usr/local/share/opencv4/samples/python/video_threaded.py-- Installing: /usr/local/share/opencv4/samples/python/video_v4l2.py-- Installing: /usr/local/share/opencv4/samples/python/watershed.py برای بررسی اینکه OpenCV با موفقیت نصب شده است ، دستور زیر را وارد کنید و باید نسخه OpenCV را مشاهده کنید: pkg-config --modversion opencv4خروجی:4.2.0python3 -c "import cv2; print(cv2.__version__)"خروجی:4.2.0-devنتیجه گیریما دو روش مختلف برای نصب OpenCV در Debian 10 به شما نشان داده ایم. روشی که انتخاب می کنید به نیازها و ترجیحات شما بستگی دارد. اگرچه نصب پکیج از مخزن اوبونتو آسانتر است ، اما ساخت OpenCV از منبع ، انعطاف پذیری بیشتری به شما می دهد و این باید اولین گزینه برای نصب OpenCV باشد.

ادامه مطلبآموزش نصب و پیکربندی ownCloud در CentOS 8ownCloud یک سیستم عامل ابری منبع آزاد برای مدیریت و اشتراک فایل ها است. ownCloud می تواند به عنوان جایگزینی برای Dropbox ، Microsoft OneDrive و Google Drive استفاده شود. در این آموزش نحوه نصب و پیکربندی ownCloud با Apache در CentOS 8 توضیح داده شده است. پیش نیازها لطفاً قبل از ادامه مراحل زیر اطمینان حاصل کنید که پیش نیازهای زیر رعایت شده است: به عنوان root یا کاربر دارای دسترسی sudo وارد سیستم شوید . MariaDB ، Apache و PHP 7.2 یا 7.3 را روی سیستم خود نصب کرده اید.سرور مجازی یا سرور اختصاصی مناسب برای این کار تهیه کرده باشید.ایجاد پایگاه داده ownCloud از SQLite ، Oracle 12g ، PostgreSQL 9 ، MariaDB و MySQL پشتیبانی می کند . ما از MariaDB به عنوان پایگاه داده بک اند استفاده خواهیم کرد. با تایپ دستور زیر وارد پوسته MariaDB شوید:sudo mysqlعبارت SQL زیر را برای ایجاد یک پایگاه داده جدید اجرا کنید : CREATE DATABASE owncloud CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci;کاربر جدیدی در دیتابیس ایجاد کرده و به پایگاه داده دسترسی پیدا کنید: GRANT ALL ON owncloud.* TO 'ownclouduser'@'localhost' IDENTIFIED BY 'change-with-strong-password'; پس از اتمام ، با تایپ دستور از کنسول MariaDB خارج شوید: EXIT;نصب ماژول های Apache و PHP ownCloud یک برنامه PHP است. در CentOS 8 با PHP 7.2 ارسال می شود ، که توسط ownCloud پشتیبانی می شود ، اما اسناد رسمی آنها PHP 7.3 را توصیه می کند. برای نصب کلیه برنامه های افزودنی PHP ، دستور زیر را اجرا کنید:sudo dnf install php php-curl php-gd php-intl php-json php-ldap php-mbstring php-mysqlnd php-xml php-zip php-opcache با راه اندازی مجدد سرویس FPM ، ماژول های جدید را بارگیری کنید:sudo systemctl restart php-fpm بارگیری ownCloud در زمان نوشتن این مقاله ، آخرین نسخه پایدار از ownCloud نسخه 10.3.2 است. قبل از ادامه مرحله بعدی ، به صفحه بارگیری ownCloud خود مراجعه کرده و بررسی کنید که آیا نسخه جدیدی از ownCloud در دسترس است یا خیر. برای بارگیری بایگانی ownCloud از دستور wget زیر استفاده کنید:wget https://download.owncloud.org/community/owncloud-10.3.2.tar.bz2 -P /tmp پس از اتمام بارگیری ، بایگانی را در فهرست /var/www استخراج کنید:sudo tar jxf /tmp/owncloud-10.3.2.tar.bz2 -C /var/wwwمالکیت صحیح را به گونه ای تنظیم کنید که وب سرور Apache بتواند دسترسی کامل به پرونده ها و دایرکتوری های شخصی ownCloud داشته باشد.sudo chown -R apache: /var/www/owncloud اگر SELinux روی سیستم شما اجرا شده است ، باید زمینه امنیتی SELinux را به روز کنید:sudo chcon -tR httpd_sys_rw_content_t /var/www/owncloud پیکربندی Apache ویرایشگر متن خود را باز کنید و پرونده پیکربندی Apache زیر را ایجاد کنید.sudo nano /etc/httpd/conf.d/owncloud.confAlias /owncloud "/var/www/owncloud/"<Directory /var/www/owncloud/> Options +FollowSymlinks AllowOverride All <IfModule mod_dav.c> Dav off </IfModule> SetEnv HOME /var/www/owncloud SetEnv HTTP_HOME /var/www/owncloud</Directory>برای فعال کردن تغییرات ، سرویس Apache را مجدداً راه اندازی کنید:sudo systemctl restart httpd نصب ownCloudاکنون که ownCloud بارگیری شده است و خدمات پیکربندی شده اند ، مرورگر خود را باز کرده و با مراجعه به نام دامنه یا آدرس IP سرور خود و به دنبال آن /owncloud ، نصب خود را شروع کنید: https://domain_name_or_ip_address/owncloudبه شما صفحه کانفیگ تنظیمات نشان داده می شود. اگر نمی توانید به صفحه دسترسی پیدا کنید ، احتمالاً فایروال شما پورت 80 یا 443 مسدود کرده است. برای باز کردن پورت لازم از دستورات زیر استفاده کنید:sudo firewall-cmd --zone=public --add-port=80/tcp sudo firewall-cmd --zone=public --add-port=443/tcp sudo firewall-cmd --runtime-to-permanent نام کاربری و رمزعبور دلخواه خود و کاربر MySQL و اطلاعات پایگاه داده خود را که قبلاً ایجاد کرده اید وارد کنید. روی دکمه Finish setup کلیک کنید. پس از اتمام مراحل نصب ، به داشبورد ownCloud که به عنوان کاربر ادمین وارد شده است، هدایت می شوید.نتیجه گیری شما آموخته اید که چگونه ownCloud را در CentOS 8 خود نصب و پیکربندی کنید. اگر یک نام دامنه در ارتباط با سرور شخصی ownCloud دارید ، باید Apache خود را با یک مجوز رایگان Letry Encrypt SSL امن کنید. برای یافتن اطلاعات بیشتر در مورد نحوه مدیریت ownCloud ، به صفحه اسناد ownCloud مراجعه کنید.برای خرید سرور مجازی با کانفیگ ownCloud کلیک کنید.

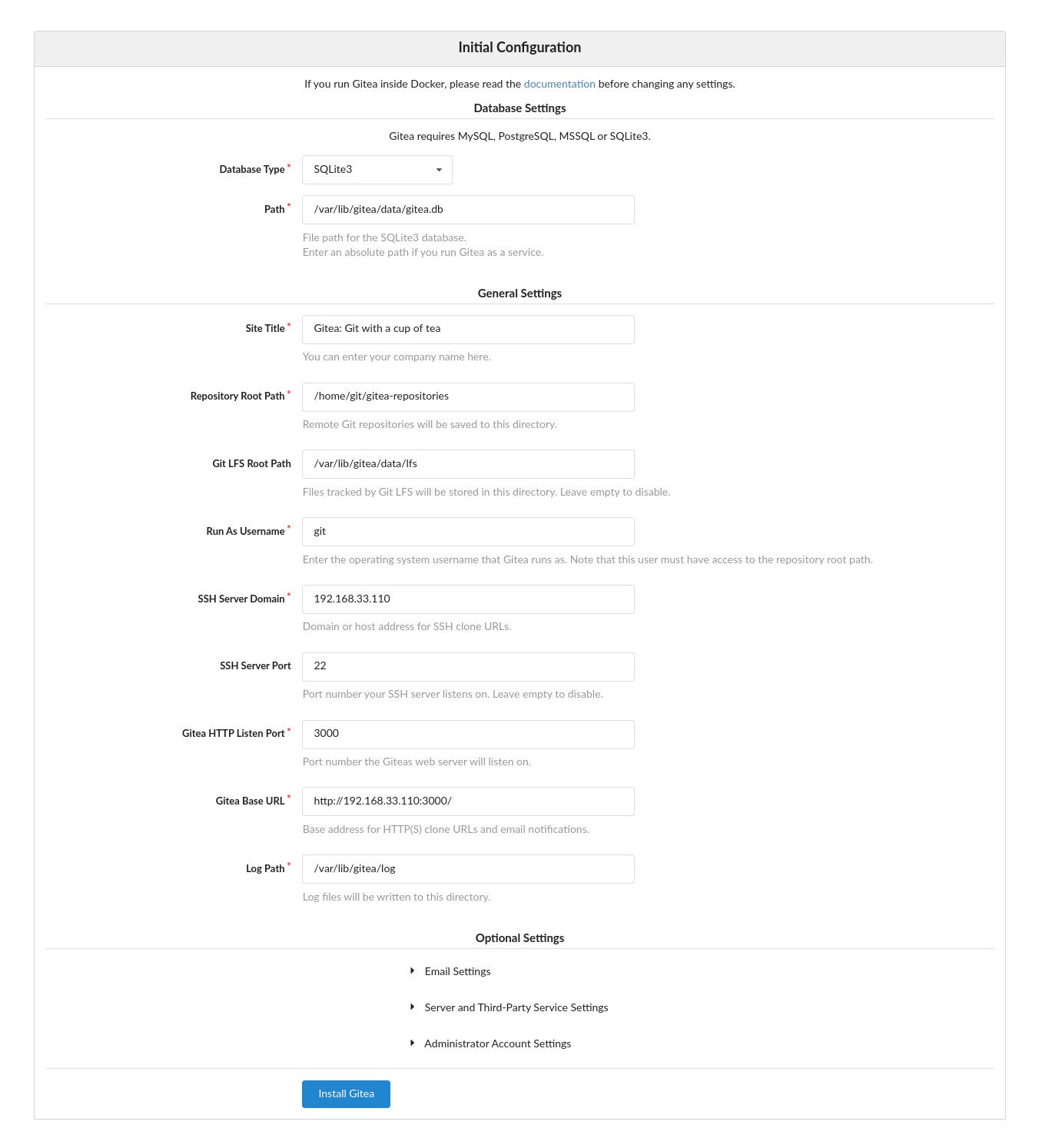

ادامه مطلبآموزش نصب Gitea در اوبونتو 18.04Gitea یک سرور git با منبع آزاد است که در Go نوشته شده است. Gitea شامل یک ویرایشگر پرونده مخزن ، ردیابی مسئله پروژه ، مدیریت کاربران ، اعلان ها ، ویکی داخلی و موارد دیگر می باشد. در این آموزش نحوه نصب و پیکربندی Gitea در اوبونتو 18.04 توضیح داده شده است. همین دستورالعمل ها برای اوبونتو 16.04 و هر توزیع دیگری مبتنی بر دبیان اعمال می شود. Gitea یک برنامه سبک و قابل نصب بر روی سیستم های کم مصرف است. اگر به دنبال جایگزینی برای Gitlab هستید ، پس حتماً باید گیتا را امتحان کنید. پیش نیازها Gitea از SQLite ، PostgreSQL و MySQL / MariaDB به عنوان پسوند پایگاه داده پشتیبانی می کند. ما از SQLite به عنوان پایگاه داده برای Gitea استفاده خواهیم کرد. اگر SQLite روی سیستم اوبونتو نصب نشده است می توانید با وارد کردن دستورات زیر به عنوان کاربر sudo آن را نصب کنید:sudo apt updatesudo apt install sqlite3نصب Gitea Gitea تصاویر Docker را در اختیار شما قرار می دهد و می تواند از سورس، باینری و پکیج نصب شود. ما Gitea را از باینری نصب خواهیم کرد. مراحل زیر را برای نصب Gitea در اوبونتو انجام دهید. نصب Git اولین قدم نصب Git بر روی سرور خود است: sudo apt updatesudo apt install git با نمایش نسخه Git ، نصب را تأیید کنید: git --versiongit version 2.17.1یک کاربر Git ایجاد کنید یک کاربر جدید سیستم ایجاد کنید که برنامه Gitea را با تایپ کردن دستور زیر اجرا کند:sudo adduser --system --group --disabled-password --shell /bin/bash --home /home/git --gecos 'Git Version Control' git دستور فوق، کاربر و گروه جدیدی به نام git ایجاد می کند و فهرست خانه را روی /home/git تنظیم می کند. خروجی چیزی شبیه به زیر خواهد بود: Adding system user `git' (UID 111) ...Adding new group `git' (GID 116) ...Adding new user `git' (UID 111) with group `git' ...Creating home directory `/home/git' ...دانلود باینری گیتا به صفحه بارگیری Gitea مراجعه کرده و آخرین باینری را برای معماری سیستم عامل خود بارگیری کنید. در زمان نوشتن ، آخرین نسخه 1.10.2 است. اگر نسخه جدید در دسترس است ، متغیر VERSION در دستور زیر تغییر دهید. با استفاده از wget زیر ، binary binary را در دایرکتوری /tmp بارگیری کنید:VERSION=1.10.2sudo wget -O /tmp/gitea https://dl.gitea.io/gitea/${VERSION}/gitea-${VERSION}-linux-amd64باینری gitea می تواند از هر مکانی اجرا شود. ما کنوانسیون را دنبال می کنیم و باینری را به فهرست /usr/local/bin منتقل می کنیم: sudo mv /tmp/gitea /usr/local/bin باینری را اجرایی کنید: sudo chmod +x /usr/local/bin/gitea دستورالعمل های زیر را برای ایجاد دایرکتوری ها تنظیم کنید و مجوزها و مالکیت لازم را تنظیم کنید:sudo mkdir -p /var/lib/gitea/{custom,data,indexers,public,log}sudo chown git: /var/lib/gitea/{data,indexers,log}sudo chmod 750 /var/lib/gitea/{data,indexers,log}sudo mkdir /etc/giteasudo chown root:git /etc/giteasudo chmod 770 /etc/giteaساختار دایرکتوری بالا توسط اسناد رسمی Gitea توصیه می شود. مجوزهای فهرست /etc/gitea روی 770 تنظیم شده است تا جادوگر نصب بتواند فایل پیکربندی را ایجاد کند. پس از اتمام نصب ، مجوزهای محدود کننده بیشتری را تنظیم خواهیم کرد. ایجاد یک فایل واحد Systemd Gitea یک فایل واحد Systemd را ارائه می دهد که قبلاً برای مطابقت با تنظیم ما پیکربندی شده است. با تایپ کردن دستور زیر ، فایل را در دایرکتوری /etc/systemd/system/ بارگیری کنید: sudo wget https://raw.githubusercontent.com/go-gitea/gitea/master/contrib/systemd/gitea.service -P /etc/systemd/system/ پس از اتمام ، سرویس Gitea را فعال و استارت کنید: sudo systemctl daemon-reloadsudo systemctl enable --now gitea تأیید کنید که این سرویس با موفقیت شروع شده است:● gitea.service - Gitea (Git with a cup of tea) Loaded: loaded (/etc/systemd/system/gitea.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2020-01-04 21:27:23 UTC; 3s ago Main PID: 14804 (gitea) Tasks: 9 (limit: 1152) CGroup: /system.slice/gitea.service └─14804 /usr/local/bin/gitea web --config /etc/gitea/app.ini...پیکربندی Giteaاکنون که Gitea بارگیری و اجرا شده است ، زمان آن رسیده است که نصب را از طریق رابط وب نهایی کنید. به طور پیش فرض ، Gitea اتصالات موجود در پورت 3000 در همه رابط های شبکه فراخوانی می شود. اگر فایروال UFW دارید که روی سرور کار می کند ، باید پورت Gitea را باز کنید: برای اجازه دادن به عبور ترافیک در پورت 3000 ، دستور زیر را وارد کنید: sudo ufw allow 3000/tcpمرورگر خود را باز کنید ، آدرس http://YOUR_DOMAIN_IR_IP:3000 را وارد کنید و صفحه ای مشابه با موارد زیر ظاهر می شود: تنظیمات پایگاه داده: Database Type: SQLite3 Path : از یک مسیر مطلق استفاده کنید ، /var/lib/gitea/data/gitea.db تنظیمات عمومی برنامه: Site Title : نام سازمان خود را وارد کنید. Repository Root Path: مخازن پیش فرض /home/git/gitea-repositories . Git LFS Root Path: پیش فرض /var/lib/gitea/data/lfs . Run As Username : git SSH Server Domain: آدرس IP دامنه یا سرور خود را وارد کنید. SSH Port: 22 ، اگر SSH در پورت دیگر است ، آن را تغییر دهید Gitea HTTP Listen Port: 3000 Gitea Base URL: از آدرس http و دامنه یا آدرس IP سرور خود استفاده کنید. Log Path: پیش فرض /var/lib/gitea/log می توانید تنظیمات را در هر زمان با ویرایش پرونده پیکربندی Gitea تغییر دهید. پس از اتمام ، دکمه " Install Gitea " را بزنید. نصب فوری است. پس از اتمام شما به صفحه ورود هدایت می شوید. روی پیوند "اکنون ثبت نام کنید" کلیک کنید. اولین کاربر ثبت نام شده به طور خودکار به گروه Admin اضافه می شود. مجوزهای پرونده پیکربندی Gitea را فقط با استفاده از دستور زیر به read-only تغییر دهید: sudo chmod 750 /etc/giteasudo chmod 640 /etc/gitea/app.iniGitea روی دستگاه اوبونتو نصب شده است. پیکربندی Nginx به عنوانSSL Termination Proxy این مرحله اختیاری است ، اما بسیار توصیه می شود. برای استفاده از Nginx به عنوان یک پروکسی معکوس ، باید یک دامنه یا زیر دامنه داشته باشید که به IP عمومی سرور شما اشاره می کند. در این آموزش از git.example.com استفاده میکنیم . ابتدا Nginx را نصب کنید و با استفاده از راهنماهای زیر ، مجوز رایگان Letry Encrypt SSL تولید کنید: پس از اتمام ، ویرایشگر متن خود را باز کرده و پرونده بلوک سرور دامنه را ویرایش کنید: sudo nano /etc/nginx/sites-enabled/git.example.comserver { listen 80; server_name git.example.com; include snippets/letsencrypt.conf; return 301 https://git.example.com$request_uri;}server { listen 443 ssl http2; server_name git.example.com; proxy_read_timeout 720s; proxy_connect_timeout 720s; proxy_send_timeout 720s; client_max_body_size 50m; # Proxy headers proxy_set_header X-Forwarded-Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header X-Real-IP $remote_addr; # SSL parameters ssl_certificate /etc/letsencrypt/live/git.example.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/git.example.com/privkey.pem; ssl_trusted_certificate /etc/letsencrypt/live/git.example.com/chain.pem; include snippets/letsencrypt.conf; include snippets/ssl.conf; # log files access_log /var/log/nginx/git.example.com.access.log; error_log /var/log/nginx/git.example.com.error.log; # Handle / requests location / { proxy_redirect off; proxy_pass http://127.0.0.1:3000; }}فراموش نکنید که git.example.com را با دامنه Gitea خود جایگزین کنید و مسیر صحیح را برای پرونده های گواهی SSL تنظیم کنید. ترافیک HTTP به HTTPS هدایت می شود برای اعمال تغییرات ، سرویس Nginx را مجدداً راه اندازی کنید : sudo systemctl restart nginxبعد ، دامنه Gitea و url root را تغییر دهید. برای انجام این کار ، پرونده پیکربندی را باز کرده و خطوط زیر را ویرایش کنید: sudo nano /etc/gitea/app.ini[server]DOMAIN = git.example.comROOT_URL = https://git.example.com/ سرویس Gitea را ری استارت کنید: sudo systemctl restart giteaدر این مرحله ، پروکسی Gitea پیکربندی شده است ، و می توانید به آدرس زیر دسترسی پیدا کنید: https://git.example.com پیکربندی اعلان های ایمیل برای اینکه Gitea بتواند ایمیل های اعلان ارسال کند ، می توانید Postfix را نصب کنید یا از برخی سرویس های ارسال ایمیل مانند SendGrid ، MailChimp ، MailGun یا SES استفاده کنید. برای فعال کردن اعلان های ایمیل ، پرونده پیکربندی را باز کرده و خطوط زیر را ویرایش کنید: sudo nano /etc/gitea/app.ini[mailer]ENABLED = trueHOST = SMTP_SERVER:SMTP_PORTFROM = SENDER_EMAILUSER = SMTP_USERPASSWD = YOUR_SMTP_PASSWORDاطمینان حاصل کنید که اطلاعات صحیح سرور SMTP را درج کرده اید. برای اعمال تغییرات ، سرویس Gitea را مجدداً راه اندازی کنید: sudo systemctl restart gitea برای تأیید تنظیمات و ارسال ایمیل آزمایشی ، به سیستم Gitea وارد شوید و به: Site Administration > Configuration > SMTP Mailer Configuration. بروید. Gitea همچنین به شما امکان می دهد با ایجاد یک webhook وب به Slack وصل شوید و اعلان هایی را به کانال های Slack ارسال کنید. به روزرسانی Giteaبرای ارتقاء به آخرین نسخه Gitea، به سادگی دانلود کنید و جایگزین فایل باینری کنید. سرویس Gitea را متوقف کنید:sudo systemctl stop gitea آخرین نسخه Gitea را بارگیری کرده و آن را به فهرست /home/git منتقل کنید: VERSION=<THE_LATEST_GITEA_VERSION>wget -O /tmp/gitea https://dl.gitea.io/gitea/${VERSION}/gitea-${VERSION}-linux-amd64sudo mv /tmp/gitea /usr/local/binباینری را اجرایی کنید:sudo chmod +x /usr/local/bin/gitea سرویس Gitea را شروع کنید:sudo systemctl restart giteaنتیجه گیری این آموزش شما را در نصب Gitea در اوبونتو 18.04 همراهی کرده است. اکنون باید به صفحه اسناد Gitea مراجعه کرده و یاد بگیرید که چگونه نمونه Gitea خود را پیکربندی کنید و اولین پروژه خود را ایجاد کنید.

ادامه مطلبآموزش نصب Mono در اوبونتو 18.04Mono یک بستر برای توسعه و اجرای برنامه های مبتنی بر استانداردهای ECMA / ISO است. mono رایگان و منبع باز و از چارچوب .NET مایکروسافت است. در این آموزش نحوه نصب Mono در Ubuntu 18.04 توضیح داده شده است.پیش نیازهافرض می کنیم که شما به عنوان root یا کاربر دارای امتیازات sudo وارد شده اید . نصب مونو در اوبونتو ساده ترین و توصیه شده ترین روش برای نصب مونو در اوبونتو 18.04 نصب آن از مخازن مونو است. این روند نسبتاً ساده است و تنها چند دقیقه طول خواهد کشید. با نصب بسته های لازم شروع کنید: sudo apt updatesudo apt install dirmngr gnupg apt-transport-https ca-certificates کلید GPG مخزن را با استفاده از دستور زیر وارد کنید: sudo apt-key adv --keyserver hkp://keyserver.ubuntu.com:80 --recv-keys 3FA7E0328081BFF6A14DA29AA6A19B38D3D831EFخروجی باید چیزی شبیه به این باشد: gpg: key A6A19B38D3D831EF: public key "Xamarin Public Jenkins (auto-signing) " importedgpg: Total number processed: 1gpg: imported: 1با اجرای دستور زیر مخزن Mono را به لیست منابع سیستم خود اضافه کنید: sudo sh -c 'echo "deb https://download.mono-project.com/repo/ubuntu stable-bionic main" > /etc/apt/sources.list.d/mono-official-stable.list' پس از فعال کردن مخزن apt ، لیست بسته ها را به روز کنید و Mono را با دستور زیر نصب کنید: sudo apt updatesudo apt install mono-completemono-complete یک بسته متا است که زمان اجرا Mono ، ابزارهای توسعه و کلیه کتابخانه ها را نصب می کند. نصب را با تایپ دستور زیر که نسخه Mono را چاپ می کند بررسی کنید: mono --version در زمان نگارش این مقاله ، آخرین نسخه پایدار Mono برابر 6.6.0 Stable (6.6.0.161) است. Mono JIT compiler version 6.6.0.161 (tarball Tue Dec 10 10:36:32 UTC 2019)Copyright (C) 2002-2014 Novell, Inc, Xamarin Inc and Contributors. www.mono-project.com TLS: __thread SIGSEGV: altstack Notifications: epoll Architecture: amd64 Disabled: none Misc: softdebug Interpreter: yes LLVM: yes(610) Suspend: hybrid GC: sgen (concurrent by default)شما Mono را با موفقیت در Ubuntu نصب کرده اید ، و می توانید شروع به استفاده از آن کنید. شروع کار با Monoبرای تأیید صحت تنظیم همه چیز ، ما یک برنامه Hello World خواهیم ساخت که پیام کلاسیک " Hello World " را چاپ کند. ویرایشگر متن خود را باز کنید و پرونده ای به نام hello.cs با محتوای زیر ایجاد کنید:using System;public class HelloWorld{ public static void Main(string[] args) { Console.WriteLine ("Hello World!"); }}برای ساخت برنامه از کامپایلر csc استفاده کنید: csc hello.cs دستور فوق یک اجرایی به نام hello.exe ایجاد خواهد کرد. با استفاده از دستور زیر آن را اجرا کنید: mono hello.exe خروجی باید چیزی شبیه به این باشد: Hello, World اگر می خواهید برنامه را فقط با تایپ نام آن اجرا کنید ، باید یک پرچم قابل اجرا را تنظیم کنید : chmod +x hello.exe اکنون می توانید پرونده hello.exe را با تایپ کردن دستور زیر اجرا کنید: ./hello.exeنتیجه گیریآخرین بسته های پایدار نسخه Mono برای نصب از مخزن رسمی Mono در دسترس هستند.

ادامه مطلبآموزش نصب Apache Maven در CentOS 8Apache Maven ابزاری برای مدیریت و فهم پروژه منبع باز است که در اصل برای پروژه های جاوا استفاده می شود. Maven از یک مدل Object Project (POM) استفاده می کند ، که در اصل یک فایل XML است که حاوی اطلاعات مربوط به پروژه ، جزئیات پیکربندی ، وابستگی پروژه و غیره است. در این آموزش نحوه نصب Apache Maven در CentOS 8 را توضیح خواهیم داد. مخازن استاندارد CentOS شامل بسته های Maven است که با مدیر بسته dnf قابل نصب است. این ساده ترین روش برای نصب Maven در CentOS است. با این حال نسخه موجود در مخازن ممکن است از آخرین نسخه Maven عقب بماند. ما همچنین به شما نحوه نصب آخرین نسخه Maven را با بارگیری بایگانی توزیع باینری از وب سایت رسمی آنها نشان خواهیم داد. روش نصبی را انتخاب کنید که مناسب ترین گزینه برای شما باشد. پیش نیازهامطمئن شوید که به عنوان root یا کاربر دارای امتیازات sudo وارد شده اید . نصب Apache Maven در CentOS با Dnf / Yumنصب Maven روی CentOS 8 با استفاده از dnf یک فرآیند ساده و سر راست است. با وارد کردن دستور زیر در ترمینال خود ، Maven را نصب کنید: sudo dnf install mavenبرای تأیید نصب ، دستور mvn -version را اجرا کنید: mvn -versionخروجی باید چیزی شبیه به این باشد: Apache Maven 3.5.4 (Red Hat 3.5.4-5)Maven home: /usr/share/mavenJava version: 1.8.0_232, vendor: Oracle Corporation, runtime: /usr/lib/jvm/java-1.8.0-openjdk-1.8.0.232.b09-0.el8_0.x86_64/jreDefault locale: en_US, platform encoding: UTF-8OS name: "linux", version: "4.18.0-80.7.1.el8_0.x86_64", arch: "amd64", family: "unix"Maven روی سیستم CentOS شما نصب شده است ، و می توانید شروع به استفاده از آن کنید.نصب آخرین نسخه از Apache Mavenدر این بخش دستورالعمل های گام به گام در مورد نحوه نصب آخرین نسخه Apache Maven در CentOS 8 ارائه خواهیم کرد. 1. نصب OpenJDK Maven 3.3+ باید JDK 1.7 یا بالاتر نصب شود. OpenJDK 11 را با تایپ کردن دستور زیر نصب کنید: sudo dnf install java-11-openjdk-devel با اجرای دستور زیر تأیید کنید که جاوا با موفقیت نصب شد: java -versionخروجی باید چیزی شبیه به این باشد:openjdk version "11.0.5" 2019-10-15 LTSOpenJDK Runtime Environment 18.9 (build 11.0.5+10-LTS)OpenJDK 64-Bit Server VM 18.9 (build 11.0.5+10-LTS, mixed mode, sharing)2. بارگیری Apache Maven در زمان نوشتن این مقاله ، آخرین نسخه Apache Maven 3.6.3 . صفحه بارگیری Maven را بررسی کنید شاید نسخه جدیدتری در دسترس باشد. دانلود برنامه Apache Maven در فهرست /tmp را با دستور wget آغاز کنید: wget https://www-us.apache.org/dist/maven/maven-3/3.6.3/binaries/apache-maven-3.6.3-bin.tar.gz -P /tmp پس از اتمام بارگیری ، بایگانی را در فهرست /opt استخراج کنید: sudo tar xf /tmp/apache-maven-3.6.3-bin.tar.gz -C /opt برای کنترل بیشتر بر روی نسخه ها و به روز رسانی های Maven ، ما یک پیوند نمادین maven ایجاد خواهیم کرد که به فهرست نصب Maven اشاره خواهد کرد: sudo ln -s /opt/apache-maven-3.6.3 /opt/mavenبرای به روزرسانی نصب Maven خود ، نسخه جدیدتر را باز کنید و symlink را تغییر دهید .3. متغیرهای محیط راهاندازی کنید در مرحله بعد ، باید متغیرهای محیط را تنظیم کنیم. ویرایشگر متن خود را باز کنید و یک پرونده جدید به نام mavenenv.sh در فهرست /etc/profile.d/ بسازید. sudo nano /etc/profile.d/maven.shکد زیر را جایگذاری کنید:export JAVA_HOME=/usr/lib/jvm/jre-openjdkexport M2_HOME=/opt/mavenexport MAVEN_HOME=/opt/mavenexport PATH=${M2_HOME}/bin:${PATH}ذخیره کنید و فایل را ببندید. با اجرای دستور chmod زیر ، اسکریپت را قابل اجرا کنید: sudo chmod +x /etc/profile.d/maven.sh متغیرهای محیط را با استفاده از دستور source بارگیری کنید: source /etc/profile.d/maven.sh 4- تأیید نصب برای تأیید نصب Maven ، از دستور mvn -version که نسخه Maven را چاپ می کند استفاده کنید: mvn -version شما باید چیزی شبیه به موارد زیر را ببینید: Apache Maven 3.6.3 (cecedd343002696d0abb50b32b541b8a6ba2883f)Maven home: /opt/mavenJava version: 11.0.5, vendor: Oracle Corporation, runtime: /usr/lib/jvm/java-11-openjdk-11.0.5.10-0.el8_0.x86_64Default locale: en_US, platform encoding: UTF-8OS name: "linux", version: "4.18.0-80.7.1.el8_0.x86_64", arch: "amd64", family: "unix" آخرین نسخه Maven روی سیستم CentOS شما نصب شده است. نتیجه گیری ما به شما نشان داده ایم كه چگونه Apache Maven را روی CentOS 8 نصب كنید. هم اکنون می توانید به صفحه رسمی Documentation Apache Maven مراجعه كنید و یاد بگیرید چگونه شروع به كار با Maven كنید.

ادامه مطلبحملات دیداس چیست؟دیداس یا DDOS مخفف distributed denial of service است. در این نوع حملات هکر با ارسال در خواست های بسیار زیاد به سرویس از طریق چندین سیستم یا سرور سعی بر Down یا از کار انداختن سرویس با پر کردن منابع سرور مانند RAM , CPU و… میکند. با این کار اسیب های بسیار زیادی به سایت تارگت وارد میشود. برخی از این آسیب ها میتوانند فیزیکی باشند مانند آسیب سخت افزاری که هزینه های بسیار سنگینی را به دیتاسنتر وارد میکند و یا در سطح های پایین تر متوقف کردن سایت باعث آسیب مالی خواهد شد.نحوه جلوگیری از دیداسجلوگیری از حملات دیداس یکی سخت ترین کار های امنیتی است چرا که از سیستم های مختلف به صورت پی در پی درخواست ها ارسال میشود و تشخیص آن ها با کاربر عادی بسیار سخت است.اما راه هایی برای مقابله وجود دارد که درادامه خواهیم گفت.استفاده از کلودفلرکلوفلر یک سرویس ابری است که یک لایه امنیتی بر روی سرور شما قرار میدهد و در صورت حمله فایروال آن از وارد شدن درخواست به سرور اصلی جلوگیری میکند. در واقع ای پی سرور شما به صورت کلی مخفی میشود و آی پی های سرویس کلود فلر به کاربر نشان داده میشود.برخی امکانات کلودفلرمخفی کردن ای پیجلوگیری از حملات DDOS و DOSانتخاب سطح امنیتمحدودیت کشورمخفی کردن DNS کنترل درخواست هاکش کردن وب سایت…فایروال های نرم افزاری برای مقابله با حملات دیداسنرم افزار های فایروال زیادی برای انواع سیستم عامل ها وجود دارند که با نصب ان ها میتوانید تا حدی در مقابل برخی از این حملات جلوگیری نمایید. برای مثال در ویندوز آنتی ویروس هایی که وجود دارند مانند ESET فایروال هایی دارند که در صورت هرگونه حمله به شما اطلاع خواهند داد و آی پی حمله کننده را مسدود میکنند.فایروال لینوکسدر لینوکس هم فایروال هایی مانند Iptables و IPCop وجود دارند که با استفاده از آن ها بعضی از حملات در برخی از لایه های شبکه کنترل میشوند و به صورت گرافیکی و تحت کنسول قابل تنظیم واستفاده هستنند.فایروال های سخت افزاریاین فایروال ها نقش بسیار مفیدی خواهند داشت اما همه از آن ها استفاده نمیکنند چرا که هزینه های بسیار بالایی دارند اما به صورت کلی نتیجه خوبی خواهد داشت.سرور با منابع مناسب برای جلوگیری از حملات دیداسیکی دیگر از راه های مقابله استفاده از سرور هایی با منابع زیاد و مناسب است که در زمانی که حملات با سطح ضعیف تری انجام میشوند آسیب زیادی به شما وارد نشود اما بهترین کار بالا بردن سطح امنیت است.محدود سازی IPیکی دیگر از راه های مقابله با این حملات بستن رنج ای پی ها است که در صورتی که این کار هم جواب نداد به مدت محدودی میتوانید ای پی های کشور های دیگر را مسدود کنید. دقت داشته باشید از این کار را در صورتی که هیچ کاری نتوانستید برای مقابله انجام دهید استفاده کنید.

ادامه مطلبآموزش آپدیت مخازن کالی لینوکسکالی لینوکس یکی از محبوب ترین سیستم عامل های لینوکس است. در این اموزش به نحوه آپدیت مخازن کالی لینوکس و حل مشکلات آن می پردازیم.آپدیت مخازن کالی لینوکسکالی لینوکس یک سیستم عامل بر پایه لینوکس دبیان است که دارای ابزار های مختلف تست نفوذ است و در چند سال اخیر توانسته متخصصان امنیت زیادی را به خود جذب کند. البته سیستم عامل های مختلفی برای تست امنیت وجود دارند، اما کالی لینوکس به دلیل محبوبت بالا همیشه سعی کرده است خود را بروز نگه دارد به همین خاطر هر ساله حداقل 2 یا 4 بار نسخه جدید منتشر میکند و کاربرانی که از نسخه قدیمی تر استفاده می کنند مجبور به آپدیت سیستم خود هستند که در ادامه به روش های اپدیت آن میپردازیم.اشنایی با دستورات آپدیت کالی لینوکسبرای آپدیت مخازن کالی لینوکس به صورت کاملاز دستور زیر استفاده میشود اما این نکته را در نظر داشته باشید که این کار ممکناست زمان زیادی ببرد و حجم زیادی از پهنای باند شما مصرف شود ، سرعت این کار بستهبه منابع اختصاص داده شده و سرعت اینترنت خواهد بود.apt update && apt -y full-upgradeبا دستور بالا تمامی بخش های سیستم عامل و ابزار ها آپدیت خواهد شد .در صورتی که بخواهید اپدیت را برای جلوگیری از ایجاد مشکل به صورت مرحله به مرحله کنید، میتوانید دستورات را جدا گانه وارد کنید. در دستور بالا دو دستور به وسیله && همزمان باهم وارد شده اند و برای جدا کردن ان ها می توانید به صورت زیر از دستورات را جدا کنیدapt updateapt -y full-upgradeنکته مهم : اگر از کالی لینوکس در ماشین مجازی استفاده می کنید، قبل از اپدیت مخازن کالی لینوکس برنامه مجازی ساز خود را اپدیت کنید.درصورت فراموش کردن رمز کالی لینوکس کلیک کنید.حذف بسته های اضافه و منسوخ شدهممکن است در اپدیت جدید برخی از ابزار ها و بسته ها حذف شده باشند که با اپدیت سیستم، آن ها باقی خواهند ماند با استفاده از دستور زیر می توانید ان ها را حذف نمایید.توجه داشته باشید این کار پس از آپدیت مخازن کالی لینوکس انجام شود.apt autoremoveمشکل در آپدیت مخازن کالی لینوکسدر صورتی که اپدیت صورت نگرفت احتمالا در sources.list شما ادرسی برای دریافت پکیج ها وجود ندارد و باید به صورت دستی ادرس ان را وارد نمایید.برای این کار با دستور زیر می توانید فایل مربوط به ان را ویرایش کنید.nano /etc/apt/sources.listدر صورتی که به صورت گرافیکی متصل هستید می توانید بدون دستور بالا با استفاده از leafpad فایل را برای آپدیت مخازن کالی لینوکس ویرایش کنید.بعد از وارد شدن به صفحه ان در صورتی که خط های زیر در ان وجود نداشت آن را در آخر اضافه کنید.deb https://http.kali.org/kali kali-rolling main non-free contribdeb-sources https://http.kali.org/kali kali-rolling main non-free contribدقت داشته باشید که در کنار هر خط # وجود نداشته باشد در صورت قرار داشتن # ، آن خط بی تاثیرخواهد بود.در آخر می توانید با کلید ctrl + o فایل را ذخیره کرده و با ctrl + x از محیط nano خارج شوید. سپس سیستم عامل را ری استارت کرده و مجدد دستورات آپدیت را وارد نمایید.بعد از اتمام آپدیت مخازن کالی لینوکس با دستور زیر نسخه ان را چک کنید تا با اخرین ورژن هماهنگ شده باشد. grep VERSION /etc/os-releaseنتیجه:در این آموزش نحوه آپدیت کردن و رفع مشکل در آپدیت مخازن کالی لینوکس را به شما آموزش دادیم. درصورتی که سوال یا نظری دارید لطفا کامنت بزنید.منبع: pentestcore.com

ادامه مطلبآموزش نصب Vagrant در CentOS 8Vagrant یک ابزار خط فرمان برای ساخت و مدیریت محیط های توسعه مجازی است. به طور پیش فرض ، Vagrant می تواند دستگاه های بالای VirtualBox ، Hyper-V و Docker را تأمین کند. پشتیبانی از دیگر ارائه دهندگان مانند Libvirt (KVM) ، VMware و AWS می تواند از طریق سیستم افزونه Vagrant فعال شود. در این آموزش ، نحوه نصب Vagrant در CentOS 8 و همچنین نحوه ایجاد یک محیط توسعه را به شما نشان خواهیم داد. نصب Vagrant در CentOS 8 در زمان نوشتن این مقاله ، آخرین نسخه پایدار Vagrant نسخه 2.2.6 است. برای دیدن نسخه جدید Vagrant ، به صفحه بارگیری Vagrant مراجعه کنید. برای نصب Vagrant در دستگاه CentOS خود ، دستور زیر را به عنوان root یا کاربر با امتیازات sudo وارد کنید : sudo dnf install https://releases.hashicorp.com/vagrant/2.2.6/vagrant_2.2.6_x86_64.rpm پس از اتمام نصب ، تأیید کنید که Vagrant با موفقیت نصب شده است: vagrant --version این دستور نسخه Vagrant را چاپ می کند: Vagrant 2.2.6 شروع به کار با Vagrant اکنون که Vagrant را روی سیستم CentOS خود نصب کرده اید ، بیایید با استفاده از ارائه دهنده VirtualBox ، که ارائه دهنده پیش فرض Vagrant است ، یک محیط توسعه ایجاد کنیم. اطمینان حاصل کنید که VirtualBox را در سیستم CentOS 8 خود نصب کرده اید . اولین قدم ایجاد دایرکتوری است که دایرکتوری ریشه پروژه خواهد بود. دایرکتوری پروژه را ایجاد کرده و با استفاده از دستورات زیر به آن تغییر دهید. : mkdir ~/my-vagrant-projectcd ~/my-vagrant-project قدم بعدی این است که با استفاده از دستور vagrant init یک vagrantfile جدید و باکس مورد نظر را تعیین کنید. Vagrantfile یک پرونده پیکربندی است که نحوه پیکربندی و تهیه دستگاه مجازی را شرح می دهد. از syntax Ruby برای تعریف پیکربندی استفاده می کند. باکس ها قالب بسته برای محیط های Vagrant هستند و از نظر ارائه دهنده خاص هستند. لیستی از باکس های Vagrant در دسترس عموم را می توانید در صفحه فهرست Vagrant box پیدا کنید . در این مثال از باکس ubuntu/bionic64 استفاده میکنیم. دستورالعمل زیر را برای راه اندازی Vagrantfile جدید اجرا کنید: vagrant init ubuntu/bionic64خروجی:A `Vagrantfile` has been placed in this directory. You are nowready to `vagrant up` your first virtual environment! Please readthe comments in the Vagrantfile as well as documentation on`vagrantup.com` for more information on using Vagrant.می توانید Vagrantfile را با ویرایشگر متن خود باز کنید و متناسب با نیاز خود تنظیماتی را انجام دهید. برای ایجاد و پیکربندی دستگاه مجازی مطابق با تعریف Vagrantfile ، دستور vagrant up را اجرا کنید: vagrant upخروجی:==> default: Configuring and enabling network interfaces... default: SSH address: 192.168.121.24:22 default: SSH username: vagrant default: SSH auth method: private key==> default: Rsyncing folder: /home/linuxize/Vagrant/my-vagrant-project/ => /vagrantاگر این باکس به صورت محلی وجود نداشته باشد ، بارگیری می شود. Vagrant همچنین دایرکتوری پروژه را در /vagrantدر دستگاه مجازی نصب می کند ، که به شما امکان می دهد پرونده های پروژه خود را روی دستگاه میزبان کار کنید. برای وارد کردن به ماشین مجازی ، نوع: vagrant ssh وقتی کارتان تمام شد ، برای متوقف کردن ماشین مجازی ، دستور زیر را اجرا کنید: vagrant haltاز دستور زیر برای از بین بردن ماشین مجازی و کلیه منابع مرتبط استفاده کنید: vagrant destroy اگر دستگاه مجازی در حال اجرا باشد ، قبل از حذف متوقف می شود. نتیجه گیری ما نصب Vagrant را روی CentOS 8 و نحوه ایجاد یک محیط توسعه را به شما نشان داده ایم. برای کسب اطلاعات بیشتر در مورد Vagrant ، به صفحه رسمی اسناد رسمی Vagrant مراجعه کنید.

ادامه مطلبآموزش نصب wpscan (اسکنر امنیتی وردپرس)در این اموزش به معرفی یکی از بهترین ابزار های اسکنر اسیب پذیری برای وردپرس یعنی wpscan می پردازیم و در ادامه با نحوه نصب wpscan اشنا خواهید شد.وردپرس یک سیستم مدیریت محتوا یا همان CMS است که درصد زیادی از وب سایت ها در جهان از آن استفاده می کنند و دلیل ان این است که این سیستم به صورت کاملا رایگان ارائه می شود و از زبان فارسی هم پشتیبانی می کند. به همین دلیل وب سایت های فارسی زیادی هم از ان استفاده می کنند.نکته دیگری که میتوان به آن اشاره کرد این است که وردپرس پشتیبانی بسیار قوی دارد و به صورت متن باز بوده که می توان ان را توسعه دارد .تا کنون پلاگین های زیادی برای توسعه آن ساخته شده است و به همین علت گسترش زیادی داشته است. زمانی که یک وب سایت گسترش بیشتری پیدا کند مسلما کنترل امنیت برای جلوگیری از هک شدن ان سخت تر خواهد شد.معرفی و نصب wpscanwpscan ابزار های بسیار محبوب برای اسکن امنیتی سیستم مدیریت محتوای وردپرس است که نسبت به دیگر اسکنر های وردپرس امکانات و محبوبیت بیشتری دارد. به همین خاطر این ابزار را در انواع سیستم عامل های هکر ها مانند کالی لینوکس به صورت پیشفرض وجود دارد. در صورتی که نیاز به نصب آن در سیستم عامل های لینوکسی دیگر دارید می توانید این کار را انجام دهید و با استفاده از ان یک اسکن و تست نفوذ کامل برای پیدا کردن آسیب پذیری های وب سایت های وردپرسی انجام دهید. دقت داشته باشید این ابزار به زبان روبی نوشته شده است و نیاز به نسخه 2.5.0 تا 2.5.3 روبی را دارد و می توانید آن را در سیستم عامل های لینوکسی و مک نصب و استفاده کنید.مراحل نصب ابزاردر ابتدا برای نصب در Ubuntu با یوزر روت وارد سیستم عامل خود شوید.و سپس با دستور زیر پیشنیاز های ابزار رانصب کنید :apt install libcurl4-openssl-dev libxml2 libxml2-dev libxslt1-dev ruby-dev build-essential libgmp-dev zlib1g-devدر سیستم عامل های بر پایه دبیان از دستورزیر برای نصب پیشنیاز ها استفاده کنید :apt install git ruby ruby-dev libcurl4-openssl-dev make zlib1g-devحال با دستور زیر فایل های ابزار را براینصب wpscan از گیت هاب دانلود نمایید :git clone https://github.com/wpscanteam/wpscanبعد از اتمام دانلود با دستور زیر وارددایرکتوری فایل های دانلود شده شوید :cd wpscanحال باید با استفاده از gem پکیج bundler را نصب نمایید :gem install bundlerدر اخر برای اتمام نصب ازدستور زیر را درترمینال لینوکس خود وارد نمایید :bundle install –-without testحال بعد از نصب wpscan می توانید فایل wpscan.rb را به صورت زیر اجرا کنید تا ابزار در ترمینال اجرا شود :ruby wpscan.rbکار کرد این ابزار بسیار ساده است شما بعد از وارد کردن دستور بالابرای مشاهده سویچ های راهنمای ابزاراز –help استفاده کنید، برای مثال بعد از وارد دستور قبل سویچ -–url را اضافه کنید و ادرس سایت مورد نظر خود را که می خواهید اسکن کنید و مطمئن هستید وردپرسی است مقابل سویچ وارد شده به یکی از دو صورت زیر قرار دهید :wpscan --url http://wordpress.local --enumerate pruby wpscan.rb -–url https://site.com با دستور بالا یک اسکن کلی از سایت مورد نظرشما انجام می شود و اطلاعات ان را به شما نمایش می دهد.مانند : پلاگین های نصب شده و ورژن آن ها همراه با لینک اکسپلویت ، نام قالب ، نام کابری ادمین و ….نکته : برای تشخیص سایت های ورد پرسی می توانید از افزونه مرورگر Wappalyzer استفاده کنید.اپدیت wpscanبرای اپدیت و نصب wpscanورژن جدید هم از سویچ –update استفاده کنید.wpscan –update(در سیستم عامل هایی که wpscan به صورت پیشفرض نصب است با دستور wpscanابزار اجرا می شود. )

ادامه مطلبآموزش نصب CouchDB در CentOS 8Apache CouchDB یک پایگاه داده رایگان و منبع باز NoSQL است که توسط بنیاد نرم افزار Apache ساخته شده است. این می تواند به عنوان یک پایگاه داده تک گره یا خوشه ای استفاده شود. در این مقاله ، آموزش نصب CouchDB در CentOS 8 را بیان خواهیم کرد. سرور CouchDB داده های خود را در بانکهای اطلاعاتی ذخیره می کند ، که شامل اسنادی با ساختار JSON است. هر سند شامل تعدادی فیلد و پیوست است. آن ها می توانند شامل متن ، اعداد ، لیست ها ، بولان ها و موارد دیگر باشند. این شامل یک API RESTful HTTP است که به شما امکان می دهد اسناد دیتابیس را بخوانید ، ایجاد کنید ، ویرایش و حذف کنید. فعال کردن مخزن CouchDBساده ترین راه برای نصب CouchDB در CentOS 8 فعال کردن مخزن vendor و نصب بسته های باینری است. ویرایشگر مورد نظر خود را به عنوان root یا کاربر با امتیازات sudo باز کنید و پرونده مخزن CouchDB را ایجاد کنید: sudo nano /etc/yum.repos.d/bintray-apache-couchdb-rpm.repo محتوای زیر را در پرونده قرار دهید:[bintray--apache-couchdb-rpm]name=bintray--apache-couchdb-rpmbaseurl=http://apache.bintray.com/couchdb-rpm/el$releasever/$basearch/gpgcheck=0repo_gpgcheck=0enabled=1پرونده را ذخیره کرده و ویرایشگر را ببندید. نصب CouchDB در CentOS بسته های CouchDB را با اجرای دستور زیر نصب کنید: sudo dnf install couchdb پس از اتمام نصب ، خدمات CouchDB را فعال کرده و شروع کنید: sudo systemctl enable --now couchdb پیکربندی CouchDB CouchDB را می توان در یک تک گره یا یک حالت خوشه ای تنظیم کرد. در این مثال ، ما سرور را در پیکربندی تک گره مستقر می کنیم. مستندات رسمی در مورد نحوه راه اندازی CouchDB را در حالت خوشه ای بررسی کنید. می توانید CouchDB را با استفاده از Fauxton ، در http://127.0.0.1:5984/_utils#setup یا از خط فرمان پیکربندی کنید. Setup Wizard شما را برای انتخاب حالت و ایجاد مدیر راهنمایی می کند. کاربر مدیر و بانکهای اطلاعاتی را از خط فرمان ایجاد خواهیم کرد. داده ها و پرونده های پیکربندی Apache CouchDB در فهرست /opt/couchdb ذخیره می شوند. برای ایجاد یک حساب کاربری ، پرونده local.ini را باز کنید و یک خط را در قسمت [admins] در username = password اضافه کنید. sudo nano /opt/couchdb/etc/local.ini[admins]admin = mysecretpassword سرویس CouchDB را مجدداً راه اندازی کنید تا رمز عبور را به یک هش تغییر دهید: sudo systemctl restart couchdb می توانید برای اضافه کردن چندین حساب کاربری از همان قالب استفاده کنید. همیشه سرویس CouchDB را بعد از اضافه کردن حساب جدید ، مجدداً راه اندازی کنید. برای ایجاد پایگاه داده های سیستم _users ، _replicator و _global_changes از curl استفاده کنید:curl -u ADMINUSER:PASS -X PUT http://127.0.0.1:5984/_userscurl -u ADMINUSER:PASS -X PUT http://127.0.0.1:5984/_replicatorcurl -u ADMINUSER:PASS -X PUT http://127.0.0.1:5984/_global_changesهر دستور باید موارد زیر را برگرداند: {"ok":true} تأیید نصب CouchDB سرور CouchDB در localhost:5984 در حال اجرا است . برای بررسی اینکه نصب موفقیت آمیز بوده و سرویس در حال اجرا است ، دستور curl زیر را اجرا کنید که اطلاعات مربوط به بانک اطلاعاتی CouchDB را با فرمت JSON چاپ کند: curl http://127.0.0.1:5984/ برای وضوح ، خروجی زیر فرمت شده است.خروجی:{ "couchdb":"Welcome", "version":"2.3.1", "git_sha":"c298091a4", "uuid":"5e3878666b1077eb9d4a7ba7b06c251b", "features":[ "pluggable-storage-engines", "scheduler" ], "vendor":{ "name":"The Apache Software Foundation" }}اگر GUI را ترجیح می دهید ، می توانید به رابط مبتنی بر وب CouchDB ، Fauxton در آدرس زیر دسترسی پیدا کنید: http://127.0.0.1:5984/_utils/ نتیجه ما به شما نشان داده ایم كه چگونه CouchDB در CentOS 8 را نصب كنید. گام بعدی شما می تواند مراجعه به اسناد Apache CouchDB و یافتن اطلاعات بیشتر در مورد این موضوع باشد.

ادامه مطلبآموزش تشخیص و چک کردن حملات دیداسدر این آموزش نحوه تشخیص و چک کردن حملات دیداس در سرور و سایت را به شما آموزش خواهیم داد.DDOS یا DOS حملاتی هستند که باعث از دسترس خارج شدن سرور و یا سایت می شوند که به ان ها حملات تکذیب سرویس هم می گویند. به طور کلی در صورتی که حمله از طریق چندین سیستم و سرور انجام شود DDOS می گویند و در صورتی که از طریق یک سیستم یا سیستم های کمتری انجام شود حملات DOS می گویند.نحوه تشخیص و چک کردن حملات دیداساین حملات انواع مختلفی دارند که هر کدام ممکن است از روش های متفاوتی باشند. ما در این اموزش مهم ترین بخش های سرویس ها را برای بررسی امنیت آن ها و جلوگیری از دیداس خواهیم گفت. دقت داشته باشید برای برخی از این روش ها نیازمند سطح دسترسی بالا در سیستم عامل سرور هستید.پینگیکی از رایج ترین حملات از طریق ارسال پکت بزرگ به صورت پینگ است که شما می توانید برای بررسی آن، دستور زیر را در ترمینال یا Cmd ویندوز خود بزنید، تا ببنید سرویس شما پینگ دارد یا خیر. در صورت نداشتن احتمالا حمله از طریق پینگ بوده و باید پینگ سرور را ببندید. ping ip -tحمله به پورت های مهم سروردر اولین قدم پورت های باز اضافه سرور رامسدود کنید و در قدم بعدی اتصالات پورت را چک کنید :ss -tan state established | grep “:80\|:443” | awk ‘{print $4}’| cut -d’:’ -f1 | sort -n | uniq -c | sort -nr با استفاده از دستور بالا تمامی آی پی های متصل به پورت 80 و 443 را می توانید برای چک کردن حملات دیداس مشاهده کنید.در صورتی که ای پی حمله کننده را مشاهده کرده اید آن را از طریق فایروال مسدود کنید. برای انجام این کار در ویندوز از دستور زیر با استفاده از netstat اتصالات پورت 80 را چک کنید :netstat -n | grep :80 |wc –lبرسی لاگ ها برای چک کردنحملات دیداسنکته : در صورتی که به سرور دسترسی ندارید آن را از طریق پنل مدیریت خود برای کاربران مسدود کنید و به صورت لوکال متصل شوید تا بتوانید از این روش استفاده کنید. در برخی موارد هم امکان دسترسی به سرور را خواهید داشت اما بخش هایی از آن از دسترس خارج شده است که در این صورت چک کردن حملات دیداس و جلوگیری از ان راحت تر خواهد بود.برای تشخیص حملات دیداس می توانید به لاگ فایل های سرور مراجعه کنید که محل هر کدام از ان ها بسته به نوع وب سرور شما متفاوت است و باید ان را جستجو کنید. بعد از پیدا کردن آن بیشترین ای پی هایی که در خواست فرستاده اند را مسدود کنید. برای جستجو لاگ فایل ها می توانید از دستور زیر استفاده کنید.locate access.logبرخی روش های امنیتی برای جلوگیری از حملات دیداساستفاده از فایروال های مناسبکنترل دائم سرورمانیتورینگ سرور برای چک کردن حملات دیداسبرسی لاگ ها به صورت دوره ایاستفاده از کلودفلرنتیجه گیریدر دنیای اینترنت مشکلات امنیتی بسیار زیادی وجود دارد و به همین خاطر دائما ممکن است در خطر این حفره های امنیتی باشیم. یکی از حملات رایج هم میتوان گفت حملات دیداس است که باید به موقع تشخیص داده شوند و از ان جلوگیری شود. ما در این اموزش به موارد امنیتی برای چک کردن حملات دیداس پرداخته ایم.

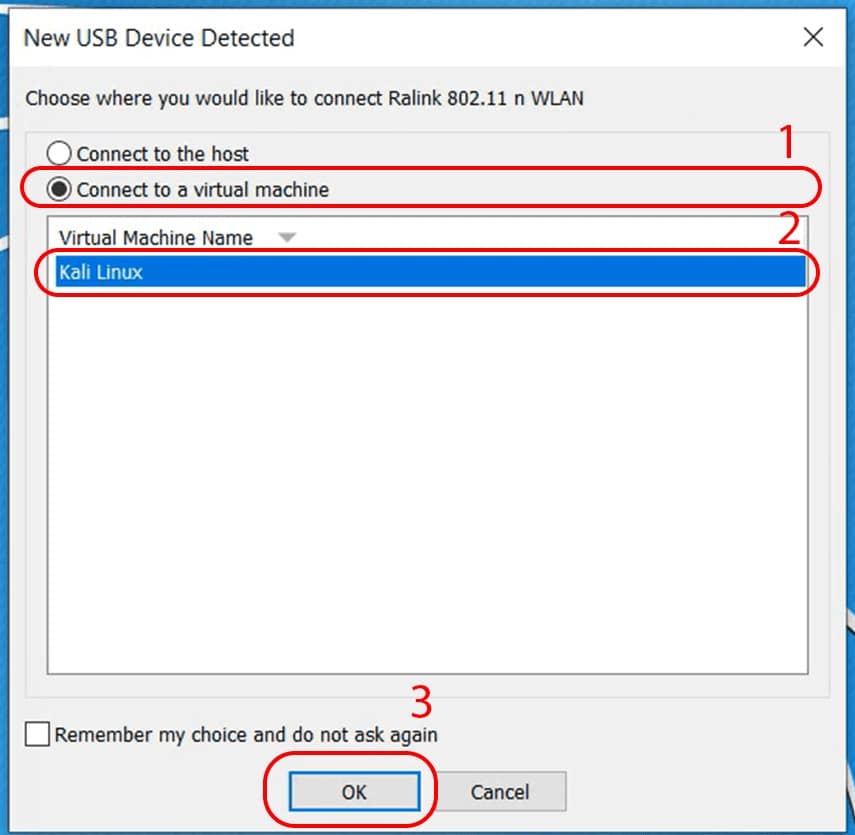

ادامه مطلبآموزش تست نفوذ وایرلس و راه های مقابله با هک وای فایدر این آموزش قصد داریم شما را با نحوه تست نفوذ شبکه های وایرلس و روش های مقابله با هک وای فای اشنا کنیم و در نهایت با یک مثال کاربردی این اموزش را به پایان برسانیم.تست نفوذ وایرلس برای مقابله با هک وای فایتست نفوذ وایرلس یکی از مباحث محبوب و جذاب برای کاربران است. به این صورت که اکثر افراد به دنبال ابزار های مختلف برای تست نفوذ شبکه های وایرلس هستند. البته در این میان افراد سودجوی زیادی با استفاده از کلاه برداری های مختلف از این محبوبیت سو استفاده می کنند. به این منظور که با ساخت و طراحی تروجان ها و فروش ان با عنوان نرم افزار هک وایرلس مشکلات امنیتی زیادی برای کاربران ایجاد می کنند.اما در ادامه شما را با روش های اصولی تستنفوذ وایرلس و امنیت اشنا خواهیم کرد.شبکه وایرلس چیست و چه کاری انجام میدهد ؟امروزه اکثر افراد از شبکه های وایرلس یا مودم های خانگی استفاده می کنند. این دستگاه ها این قابلیت را به شما می دهند که بتوانید به دنیای اینترنت متصل شوید و این مودم ها برای بالابردن امنیت ، شما را در پشت NAT قرار می دهند که یک مکانیزم امنیتی است. البته لازم به ذکر است که اگر از ISP خود اقدام به خرید ای پی ثابت کرده اید این مزیت امنیتی را نخواهید داشت. پروتکل های امنیتی در شبکه های وایرلسشبکه هایوایرلس دارای چندین نوع پروتکل امنیتی برای مقاله با هک وای فای هستند که در ادامهبا این پروتکل ها اشنا خواهید شد.پروتکل WEPاین پروتکل امنیتی که مخفف Wired Equivalent Privacy و به معنای محرمانگی معادل ارتباط سیمی است، یکی از ضعیف ترین پروتکل های امنیتی است که به راحتی قابل نفوذ است که از رمزنگاری RC4 استفاده میکند.لازم به ذکر است بیشترین استفاده در جهان را دارد. در اوایل این پروتکل از قدرت چندانی برخوردار نبود زیرا ایالات متحده این پروتکل را محدود به رمزنگاری 64 بیتی کرده بود اما حتی زمانی که نسخه 128 بیتی این پروتکل ارائه شد نیز چندان قدرتمند نبود.این پروتکل در در دو نوع 64 و 128 بیت درسال 1999 ارائه شده است، اما با پیشرفت تکتولوژی این پروتکل امنیتی همچنان ضعیف وضعیف تر شد و در سال 2005 FBI ثابتکرد که این پروتکل امنیتی به راحتی توسط نرم افزار های رایگانی که در اینترنت قراردارند شکسته می شود.پروتکل WPAاستاندارد WPA که مخفف محرمانگی معادل ارتباط سیمی است و به معنای دسترسی محافظت شده وای فای است. این پروتکل در سال 2003 یعنی دقیقا یک سال قبل از اعلام از دور خارج شدن پروتکل WEP معرفی شد و جایگزین پروتکل WEP شد.کلیدی که برای این پروتکل استفاده می شود 256 بیتی است و پیشرفت خوبی نسبت به پروتکل WEP داشت اما با این حال دارای نقطه ضعف های امنیتی نیز بود.پروتکل WPA2این استاندارد که مخفف Wi-Fi Protected Access II است به معنای دسترسی محافظت شدهوای فای نسخه دو است که در سال 2006 جایگزین پروتکل WPA2 شد که از الگوریتم AES و معرفی CCMP جایگزین پروتکل TKIP بود.همانگونه که می دانید امنیت هیچ گاه صد درصد نیست و حفره های امنیتی در این پروتکل هم به خوبی خود را نشان دادند به این منظور شاهد خواهیم بود که در آینده ای نه چندان دور پروتکل WPA3 ارائه و مورد استفاده قرار بگیرد.تست نفوذ شبکه های وایرلس و مقابله با هک وای فاییکی از مشکلاتی که همیشه وجود داشته است داشتن یک پسورد لیست بسیار کامل است، زیرا پسورد افراد نسبت به سطح امنیتی انها متفاوت است و نفوذگر باید انواع زیادی از پسورد هارا تست کند تا بتواند به نتیجه برسد.برای این کار نیاز به یک پسورد لیست بسیار بزرگ دارد که البته این پسورد لیست ها حجم بسیار بالایی را می گیرد.برای مثال اگر بخواهید تمام اعداد 8 رقمی تا 12 رقمی را بر روی یک سرویس تست کنید به پسورد لیستی با حجم حدود 13 ترابایت نیاز دارید و اصلا منطقی نیست که بخواهید چنین پسورد لیستی را ذخیره کنید.این منظور در این اموزش به شما روشی خواهیم اموخت که بدون آنکه یک مگابایت از حجم دیسک شما گرفته شود اقدام به کرک با پسورد لیست های فوق العاده سنگین کنید.اتصال کارت شبکه به کالی لینوکسدر ابتدای کار به سراغ کالی لینوکس خودبروید و یک کارت شبکه وایرلس را به کالی لینوکس خود متصل کنید.نکته : اگر کالی لینوکس را به عنوان سیستم عامل اصلی استفاده می کنید و کارت شبکه درون سیستم وجود دارد نیازی به کارت شبکه دیگرندارید اما اگر کالی لینوکس خود را بر روی مجازی ساز VMware پیاده سازی کرده اید، باید در ابتدا یک کارت شبکه به پورت سیستم خود متصل کنید . سپس با پیغام زیر مواجه خواهید شد که باید موارد زیر که تصویر برای شما مشخص کرده ایم را انتخاب و تایید کنید. تا به اینجا کارت شبکه شما به سیستم عامل شما متصل شده است. اما باید از این موضوع مطمئن شوید تا در ادامه کار به مشکل بر نخورید به این منظور ترمینال خود را باز کنید و دستور زیر را در ان وارد کنید :airmon-ngسپس در این مرحله اگر interface کارت شبکه خود را مشاهده کردید می توانید به مرحله بعدی بروید. در قدم بعدی باید کارت شبکه خود را بر روی حالت مانیتورینگ قرار دهید.به این منظور می توانید از دستور زیراستفاده کنید :airmon-ng start wlan0انتخاب کارت شبکهنکته : در قسمت wlan0 باید نام اینترفیس کارت شبکه خود را وارد کنید که معمولا نام ان wlan0 است اما اگر اتصالات مختلف دیگری به سیستم عامل کالی لینوکس شما وصل باشد این نام ممکن است برای شما متغیر باشد پس باید نام اینترفیس را به درستی انتخاب کنید تا در ادامه به مشکل مواجه نشوید.سپس در کادری که در تصویر بالا برای شما مشخص کرده ایم نامی برای شما به نمایش در خواهد امد که باید از این نام برای ادامه کار خود استفاده کنید. در مرحله بعدی باید با استفاده از دستور زیر اقدام به اسکن شبکه های وایرلس اطراف خود کنید. airodump-ng wlan0monسپس در این مرحله باید یکی از شبکه های وایرلس را انتخاب کنید و اقدام به کرک آن کنید. به این منظور باید مشخصاتی که در عکس برای شما مشخص کرده ایم را یاد داشت کنید زیرا در ادامه به انها نیاز خواهید داشت. در مرحله بعدی باید شبکه وایرلس مورد نظرخود را انالیز کنید که می توانید از دستور زیر استفاده کنید :airodump-ng -c 5 -w wpa2 –bssid 11:11:11:11:11:11–ivs wlan0monاشنایی باسویچ های استفاده شده در دستورنکته یک : پس از اپشن -c باید عددی که پیش تر گفتیم یادداشت کنید را وارد کنید که ان عدد مربوط به اپشن CH در شبکه وایرلس مورد نظر شماست.پس از اپشن -wباید پروتکل امنیتی شبکه وایرلس مورد نظر خود را وارد کنید.با اپشن –bssidباید مک ادرس هدف خود را مشخص کنید.نکته دوم : در این مرحله باید منتظر بمانید تا یکی از کاربران داخل شبکه وایرلس هدف شما از اینترنت خود استفاده کند و هرچقدر افراد از اینترنت بیشتری استفاده کنند نتیجه بهتری خواهید گرفت. به این منظور منتظر بمانید تا عدد مشخص شده در عکس بالا به 2000 برسد و سپس به مرحله بعدی بروید.ساخت پسورد لیست و تست نفوذ وایرلس در کالی لینوکسدر این مرحله باید با استفاده از ابزار قدرتمند crunch اقدام به ساخت پسورد لیستی عظیم کنید. البته لازم به ذکر است که این پسورد لیست هیچ فضایی از هارد شما را تسخیر نخواهد کرد و به صورت مستقیم به ابزار aircrack متصل خواهد شد و پسورد های مشخص شده توسط شما را به ابزار برای هک وای فای ارسال می کند.برای استفاده از این قابلیت باید از دستورزیر استفاده کنید :crunch 6 12 0123456789 | aircrack-ng -b 11:11:11:11:11:11 -w – /root/wpa2-01.ivsاتصال crunch به ابزار aircrackدر این مرحله ابزار crunch به ابزار aircrack متصل خواهد شد و ابزار crunch نسبت به اپشن های مشخص شده توسط شما پسورد های مختلف را به ابزار aircrack ارسال می کند و ابزار aircrack اقدام به تست انواع پسورد ها می کند. در نهایت اگر پسورد مشخص شود به شما نمایش داده خواهد شد. تحلیل و بررسی دستور اخر : در اخرین مرحله با استفاده از دستوری که در اختیار شما قرار دادیم می توانید عملیات کرک را اغاز کنید به این منظور که در مرحله اول ابزار قدرتمند crunch را فراخوانی کردیم و در مرحله بعدی اپشن های ساخت پسورد در crunch را مشخص کردیم.در انتها با استفاده کاراکتر ( | ) خروجی ابزار crunch را به ورودی ابزار aircrack متصل کردیم . این علامتی که در این قسمت اموختید یکی از نکات بسیار مهم و جالب سیستم عامل لینوکس است که در قسمت های مختلف سیستم عامل کمک بسیار زیاد به شما خواهد کرد. سپس در ادامه دستور ابزار aircrack را فراخوانی کردیم و با استفاده از آپشن-b مک ادرس شبکه وایرلس مورد نظر خود را به ابزار معرفی کردیم و در نهایت فایلی که در مرحله قبل تر به هنگام انالیز شبکه وایرلس برای ما ایجاد شد را به ابزار معرفی کردیم.سپس اگر پسورد شبکه مورد نظر شما در میان پسورد های مشخص شده توسط شما باشد به شما نمایش داده خواهد شد و می توانید با استفاده از پسورد وارد شبکه محلی مورد نظر خود شوید و حملات مختلفی را پیاده سازی کنید. روش مقابله هک وای فای در این روش استفاده از پسورد های قدرتمند برای جلوگیری از بروت فورس آن است.روش های تست نفوذ و مقابله با هک وای فای در آندرویدسیستم عامل اندروید محدودیت های بسیار زیادی وجود دارد و دست شما نسبت به سیستم عامل ویندوز و به خصوص سیستم عامل لینوکس بسته تر است، اما با این حال ابزار هایی برای تست نفوذ وایرلس در این سیستم عامل محبوب وجود دارد که در ادامه با این نرم افزار ها اشنا خواهید شد. در ابتدای کار نیاز است که بگوییم برای اینکه ابزار ها به درستی بر روی اندروید شما کار کنند بهتر است اندروید خود را روت کنید، که می توانید از ابزار های مختلف استفاده کنید البته لازم به ذکر است که روت شدن اندروید شما موجب پایین امدن امنیت شما هم خواهد شد.قدم بعدی به نرم افزاری احتیاج دارید با عنوان BusyBox که یک نوع پیشنیاز برای ابزار های تست نفوذ وایرلس در اندروید است.دقت داشته باشید که حملاتی که با اندرویدانجام می دهید محدود هستند و اکثر ابزار ها تست نفوذ وایرلس با استفاده از فعالبودن WPS اقدام به نفوذ می کنند پس حتما باید اپشن WPS بر روی شبکه وایرلس مورد نظر شما فعال باشد.ابزار WPS CONNECTدر قدم اول باید شبکه های وایرلس اطراف خود را اسکن کنید و نیز در مرحله بعدی باید یکی از انها را با کلیک کردن بر روی ان انتخاب کنید؛ سپس کادری برای شما باز خواهد شد که 3 نوع پین را در اختیار شما قرار خواهد داد که باید به دلخواه خود یکی از پین های موجود را انتخاب کنید و در نهایت بر روی گزینه Try pin کلیک کنید. اول :اگر برنامه به شما جواب نداد و توانایی شکستن پسورد وایرلس مورد نظر شما را نداشت می توانید از لیست پین ها یک پین دیگرانتخاب کنید.دوم :برای انکه بتوانید از این ابزار استفاده کنید باید شبکه وایرلس مورد نظر شما حتما بر روی WPS قرار گرفته شده باشد و تنظیماتی مانند مک فیلترینگ بر روی ان اعمال نشده باشد. پس در نتیجه میتوانید با اعمال ان ها در مودم های خود دستگاه خود را امن کنید.نکـته سوم :فاصله مکانی شما تا شبکه وایرلس می تواند درعملیات تست نفوذ شما بسیار اثرگذار باشد.نکات امنیتی برای جلوگیری از هک وای فایغیرفعال کردن WPSهمانگونه که مشاهده کرده اید در قسمت تستنفوذ با سیستم عامل ویندوز و اندروید توانستیم با فعال بودن wpsبه شبکه وایرلس نفوذ کنیم و اگر شما wps شبکهوایرلس خود را غیرفعال کنید امنیت شما به مراتب بالاتر خواهد رفت.فیلتر کردن مک آدرس در تنظیمات مودمیکی دیگر از مکانیزم های امنیتی استفاده از مک فیلترینگ است به این منظور می توانید مک ادرس دستگاه های خاص را در پنل مدیریت وارد کنید تا فقط به مک ادرس های وارد شده اینترنت تعلق بگیرد. البته لازم به ذکر است که تمام مکانیزم های امنیتی حتی فیلتر کردن مک ادرس، بایپس هایی دارد و نفوذگر می تواند این مکانیزم های امنیتی را دور بزند و نتیجه دلخواه خود برسد.استفاده از پروتکل امنیتی WPA2همانگونه که گفته شد در این زمان قوی ترین پروتکل امنیتی موجود در شبکه وایرلس پروتکل wpa2 است. پس بهتر است شماهم از این پروتکل استفادهکنید و همیشه بروز باشید.اهمیت پسورد در امنیت وایرلساستفاده از یک پسورد بسیار قدرتمند برای مقابله با هک وای فای انتخاب یک پسورد بسیار قوی می تواند نفوذگر را در حین کرک پسورد ناامید کند، پس بهتر است از یک پسورد قوی دریغ نکنید.تعویض پسورد پس از مدتی محدودپسورد خود را پس از مدتی اقدام به تعویضکنید تا اگر مورد نفوذ قرار گرفته اید دسترسی نفوذگر پایان یابد.غیر فعال کردن مودم وایرلس در هنگامی که از آن استفاده نمی کنیداکثر افراد مودم وایرلس خود را به هنگامخواب شبانه روشن خواهند گذاشت و چنین کاری علاوه بر ضرر های جسمی و روحی امنیت شمارا به خطر خواهد انداخت پس بهتر است مواقعی که از وایرلس خود استفاده نمی کنید بافشردن یک کلیک ساده جلوی خطرهای احتمالی را بگیرید.مانیتورینگ کردن شبکه خود با استفاده از منوی مدیریت مودمهرازگاهی شبکه خود را بررسی و مانیتور کنید تا اگر به موارد مشکوکی برخورد کردید سریعا قبل از وقوع مشکل توانایی برطرف کردنمشکل را داشته باشید.نکات مهم امنیتیاول : برای مانیتور کردن شبکه وایرلس خود می توانید از پنل مدیریت خود استفاده کنید. اما ابزار های دیگری مانند وایرشارک وجود دارند که این کار را بسیار قدرتمند تر برای شما انجام خواهند داد.دوم : اکثرا افراد به امنیت مودم وایرلس خود اهمیت نمی دهند و تنها تصور می کنند اگر وایرلس انها مورد نفوذ قرار گرفت تنها حجم انها به پایان خواهد رسید. در صورتی که اگر وایرلس مورد نفوذ قرار بگیرید و نفوذ گر وارد شبکه داخلی شما شود می تواند به سیستم های شخصی شما نفوذ کند و حتی از ای پی شما برای کار های مخرب استفاده کند و ضرر های جبران ناپذیری را وارد کند.نکته اخر برای مقابله با هک وای فای :امنیت هیچگاه صد درصد نیست اما می توانید تا حد بسیار بالایی امنیت خود را تامین کنید البته باید همیشه به دنبال روش های جدید و نوین باشید تا با اشنایی با ان ها امنیت را بر قرار کنید برای این کار میتوانید به صورت روزانه اخبار امنیتی را دنبال کنید.منبع: pentestcore.com

ادامه مطلبآموزش نصب Yarn در CentOS 8Yarn یک مدیر بسته JavaScript است که با npm سازگار است و به شما کمک می کند تا فرایند نصب ، به روزرسانی ، پیکربندی و حذف بسته های npm را خودکار کنید. در این آموزش نحوه نصب Yarn در CentOS 8 را با شما آموزش خواهیم داد. همچنین اصول اولیه نحوه استفاده از Yarn برای ایجاد یک پروژه جدید و اضافه کردن / حذف وابستگی ها را آموزش خواهیم داد. Yarn برای حل مجموعه ای از مشکلات npm مانند سرعت بخشیدن به مراحل نصب بسته ها با موازی سازی عملیات و کاهش خطاهای مربوط به اتصال به شبکه ایجاد شده است. نصب Yarn در CentOS 8 برای نصب Yarn در CentOS 8 مراحل زیر را به عنوان root یا کاربر با امتیازات sudo انجام دهید : اگر Node.js روی سیستم شما نصب نشده است ، بسته Node.js را با تایپ کردن دستور زیر نصب کنید: sudo dnf install @nodejs در زمان نوشتن نسخه Node.js در مخازن Centos8 v10.x است. مخزن Yarn را فعال کنید و کلید GPG مخزن را وارد کنید: curl --silent --location https://dl.yarnpkg.com/rpm/yarn.repo | sudo tee /etc/yum.repos.d/yarn.reposudo rpm --import https://dl.yarnpkg.com/rpm/pubkey.gpg مخزن رسمی Yarn به طور مداوم نگهداری می شود و به روزترین نسخه را ارائه می دهد. پس از فعال کردن مخزن ، Yarn را نصب کنید: sudo dnf install yarnبا نمایش نسخه Yarn ، نصب را تأیید کنید: yarn --versionدر زمان نوشتن این مقاله ، آخرین نسخه Yarn ، نسخه 1.21.1 است.استفاده از Yarn اکنون که Yarn را بر روی سیستم CentOS خود نصب کرده اید ، برخی از متداول ترین دستورات Yarn را بررسی خواهیم کرد. ایجاد یک پروژه جدید برای ایجاد یک پروژه جدید Yarn ، از دستور yarn init استفاده کنید و نام آن در پروژه آمده است. به عنوان مثال ، برای ایجاد پروژه ای به نام my_project به این گونه عمل میکنیم: yarn init my_project اسکریپت چندین سؤال از شما خواهد پرسید. برای استفاده از مقادیر پیش فرض می توانید پاسخ دهید یا Enter را فشار دهید:خروجی:yarn init v1.21.1question name (alex): Linuxizequestion version (1.0.0): 0.0.1question description: Testing Yarnquestion entry point (index.js): question repository url: question author: Linuxizequestion license (MIT): question private: success Saved package.jsonDone in 20.18s.تمام کارهایی که این دستور انجام می دهد ایجاد یک فایل اولیه package.json است که شامل اطلاعاتی است که شما ارائه داده اید. این پرونده در هر زمان قابل تغییر است. همچنین می توانید Yarn و دایرکتوری موجود کد را اضافه کنید. برای این کار ، به دایرکتوری بروید و اجرای آن را انجام دهید: yarn init my_projectوابستگی اضافه کنید برای افزودن بسته به عنوان وابستگی به پروژه خود ، از دستور yarn add دنبال نام بسته استفاده کنید: yarn add [package_name] در این دستور، بسته و هر بسته ای که به آن بستگی داشته باشد نصب خواهد کرد و package.json و yarn.lock پروژه را به روز می کند. به طور پیش فرض ، اگر فقط نام بسته داده شده باشد ، Yarn آخرین نسخه را نصب می کند. برای نصب نسخه یا برچسب خاص ، از دستور زیر استفاده کنید: yarn add [package_name]@[version_or_tag]ارتقاء وابستگی برای به روزرسانی یک بسته ، دستور yarn upgrade را که به دنبال آن نام بسته است ، اجرا کنید: yarn upgrade [package_name] دستور فوق بسته به دامنه نسخه مشخص شده در پرونده pack.json ، وابستگی پروژه را به آخرین نسخه خود به روز می کند. همچنین می توانید نسخه یا برچسب بسته را مشخص کنید: yarn upgrade [package_name]@[version_or_tag]از بین بردن وابستگی برای حذف یک بسته از وابستگی پروژه ، از فرمان yarn remove دنبال آن نام بسته استفاده کنید: yarn remove [package_name] این دستور همچنین پرونده های package.json و yarn.lock پروژه را به روز می کند. نصب تمام وابستگی های پروژه برای نصب تمام وابستگی های یک پروژه موجود که در پرونده package.json مشخص شده است ، دستور زیر را اجرا کنید: yarn یا yarn installنتیجه ما به شما نحوه نصب Yarn در سیستم عامل CentOS 8 را نشان داده ایم. برای کسب اطلاعات بیشتر در مورد Yarn ، به صفحه مستندات Yarn مراجعه کنید. اگر هر گونه سؤال یا نظری دارید ، در صورت تمایل نظر دهید.

ادامه مطلبتامین امنیت سورس کد PHPدر این آموزش به معرفی راهکار های امنیت سورس کد php به همراه نحوه بازگشایی سورس کد های رمزنگاری شده می پردازیم.آشنایی با PHP و امنیت سورسکد های آنphp یک زبان برنامه نویسی بسیار محبوب در جهان است که بسیاری از آن برای ساختار وب سایت های خود یا موارد اسکریپت نویسی استفاده می کنند.به طور کلی این زبان به صورت متن باز ( Open Source ) است و به همین خاطر بسیاری از برنامه نویسان php برای انتشار پروژه های خود مجبور به منتشر کردن سورس کد های خود هستند.برخی دیگر نمی توانند در برنامه های خود از روش های لایسنس گذاری استفاده کنند چرا که به راحتی با داشتن سورس می توان لایسنس ها را حذف کرد. اما با این حال روش هایی وجود دارد که می توان با استفاده از آن ها از کد های php خود محافظت کنید.البته به همان اندازه هم روش هایی برای دور زدن آن ها وجود داد که در ادامه به برخی از آن ها می پردازیم.امنیت در سورس کد phpionCubeبرنامه های غیر رایگانی هستند که با استفاده از آن ها می توانید بر روی سورس کد های php خود رمزنگاری کنید تا امنیت آن را تامین کنید.یکی از این برنامه ها ionCube نام دارد که نسبت به برنامه های دیگر خوب عمل کرده است. با این حال امنیت را به صورت 100% تضمین نمی کند، چرا که در نسخه های قبل آن ابزار هایی برای دیکد کردن فایل های php ، که با استفاده از ionCube رمزنگاری شده اند منتشر شده اند و کاملا می توانند روش های استفاده شده در این ابزار را دور بزنند تا به کد اصلی php برسند. نکته ای که در رابطه با این ابزار وجود دارد این است که برای استفاده از آن باید حتما ماژول آن را در سیستم یا سرور خود نصب کنید و برای بهره مندی از امکانات کامل آن و دریافت آپدیت ها نسخه اورجینال آن را خریداری نمایید.ابزار های انلاینروش های دیگری هم برای رمزنگاری سورس های php وجود دارد که فقط در آن ها سعی می شود تا کد بسیار سخت دیکد شوند. در واقع الگوریتم های خود را به قدری پیچیده می کنند تا در هنگام دیکد کردن این پیچیدگی باعث شود که شخص دیکدر از ادامه کار منصرف شود.اما با این حال روشی که کاملا امنیت سورس کد php شما تامین کند در حال حاضر وجود ندارد.همچنین می توانید با لینک زیر از ابزار های انلاین برای رمزنگاری سورس های php استفاده کنید :ورود به سایتخلاصه و نتیجه گیری از اموزشبه طور کلی تامین امنیت سورس کد php بسیار مشکل است و به صورت 100% هم با روش های رمزنگاری آن امکان پذیر نیست و همیشه راه برای دیکد شدن آن ها وجود دارد، اما با روش های گفته شده در اموزش می توانید تا حد زیادی این مسیر را برای دیکدر سخت کنید و امنیت سورس کد ها را با سخت کردن الگریتم ها و پیچیدگی کد بالا ببرید. همچنین برای جلوگیری از انتشار سورس کد های خود باید با روش های امنیت در برنامه نویسی php اشنا باشید.منبع: pentestcore.com

ادامه مطلبابزار بروت فورس (Brute Force) CMS های محبوبابزار بروت فورس (Brute Force)، در این پست اموزشی نحوه حمله بروت فورس روی cms های مختلف را اموزش میدهیم. از معروف ترین آن ها سیستم مدیریت محتوا های WordPress و Joomla وDruPal و OpenCart می باشد.با استفاده از این ابزار که در این آموزش معرفی میکنیم، حملات بروت فورس را به راحتی هرچه تمام تر انجام دهید.ابزار بروت فورس CMSحملات بروت فورس در اینجا به معنی تست اطلاعات کاربری در صفحات لاگین میباشد که به بهترین نحو انجام خواهیم داد. این ابزار فوق العاده قادر به بروت فورس بسیاری از cms ها میباشد که بسیاری از سایت های مطرح دنیا از ان استفاده میکنند، مانند وردپرس. امکانات بروت فورس بر سیستم مدیریت محتوا های وردپرس ، جوملا ، دروپال ، اپن کارت ، جنتو :تشخیص خودکار سیستم مدیریت محتوا و انجام حمله بروت فورس امکان استفاده از این ابزار برای بعضی cms های دیگر جستجوی خودکار یوزنیم کاربر وردپرس برای بروتفورس صفحه ادمین نکتهدرصورتی که از نام کاربری برای بروت فورس وردپرس مطمئن نیستید این ابزار خود نام کاربری را جستجو و دریافت میکند و فقط کافیست پسورد لیست خود را وارد کنید. معرفی سویچ های ابزار-l این سویچ برای ارسال لیست وب سایت برای حمله با ابزار بروت فورسمیباشد -p برای ارسال پسورد لیست جهت کرکمیباشد سیستم عامل های قابل نصبلینوکسویندوز اندروید…نصب ابزار بروت فورس لینوکسابتدا از نصب perl در سیستم خود مطمئن شوید.سپس لینک آخرین نسخه را دریافت کرده و جایگزین Link در دستور کنید و دستور را وارد کنید تا دانلود ابزار انجام شود. git clone Link وارد پوشه دانلود شده شوید cd XBruteForcer با دستور زیر کرک را اغاز کنید perl XBruteForcer.pl -l listWebsite.txt -p Passwords.txtویندوز perl را نصب کنید سپس آخرین نسخه ابزار را دریافت کنید سپس از داخل cmd با دستور زیر ابزار را اجرا کنید perl C:\Users\Username\Desktop\XBruteForcer-master/XBruteForcer.plاندروید با استفاده از termuxدو دستور زیر را وارد کنید تا پیشنیاز ها نصب شوند cpan install LWP::UserAgent cpan install HTTP::Requestلینک آخرین نسخه را دریافت کرده و جایگزین Link در دستور زیر کنید.git clone Linkوارد پوشه دانلود شده شویدcd XBruteForcerابزار را اجرا کنید perl XBruteForcer.plمنبع: pentestcore.com

ادامه مطلبدر این اموزش قصد داریم به شما آموزش دهیم که چگونه امنیت وب سایت خود را افزایش دهیم؟ چرا امنیت وب سایت و سیستم اهمیت زیادی دارد ؟اکثر افراد به امنیت خود اهمیت نمی دهند و با جمله (کسی که ما را هک نمی کند و یا جمله ما اصلا اطلاعاتی نداریم که کسی بخواهد ما را هک کند) بار خود را کم می کنند و خود را گول می زنند اما چنین چیزی کاملا اشتباه است زیرا نفوذگر در بعضی مواقع هیچ نیازی به اطلاعات شما ندارد و تنها قصد ان از نفوذ به سیستم شما استفاده از سیستم شما به عنوان یک attacker است.به این صورت که پس از نفوذ به سیستم شما با استفاده از متد هایی , اقدام به نفوذ با استفاده از سیستم شخصی شما می کند و اگر مشکلی پیش بیاید در ابتدای کار شما باید جوابگوی قانون باشید زیرا از سیستم شما به عنوان یک attacker استفاده شده است. این مورد فقط در سیستم های شخصی حاکم نیست و ممکن است حتی از یک سرور وب سایت استفاده شود.چرا امنیت در وب اهمیت دارد ؟همانگونه که گفته شد همیشه هدف از نفوذ استفاده از اطلاعات شخصی شما نیست و این موضوع در وب سایت ها هم صدق می کند و یکی از دلایل هک شدن وب سایت ها موضوع رقابت در بین نفوذگر هاست که پس از نفوذ به سایت ها با اپلود صفحه دیفیس خود و در نهایت ثبت سایت در سایت های ثبت سایت هک شده اقدام به رقابت با دیگر نفوذگر ها می کنند و حتی ممکن است برای تمرین اقدام به نفوذ سایت کنند.اما در ادامه با موضوع پر اهمیت تامین امنیت در انواع مختلف وب سایت ها اشنا می شوید. اگر شما یک وبمستر هستید حتما باید نکات امنیتی را رعایت کنید تا توانایی جلوگیری از نفوذ به وب سایت خود را داشته باشید.انتخاب یک پسورد قدرتمندیکی از مهم ترین و پایه ترین اقدامات امنیتی انتخاب و نوشتن یک پسورد قوی و غیر قابل حدس است.تغییر ادرس صفحه مدیریت برای امنیت وب سایتیکی از مهم ترین نکته های امنیتی مخفی کردن صفحه ورود به پنل مدیریت است زیرا اگر نفوذگر پنل مدیریت سایت شما را پیدا کند درصد بسیار بالایی از راه را طی کرده است و می تواند با استفاده از متد هایی مانند حملات بروت فورس اقدام به کرک صفحه لاگین کند.اما زمانی که صفحه ورود به پنل مدیریت وب سایت خود را در یک مسیر غیر قابل حدس قرار دهید و نفوذگر نتواند ان صفحه را پیدا کند حتی اگر یوزر و پسورد اصلی شما را داشته باشد توانایی نفوذ به سایت شما را ندارد زیرا اگر نتواند وارد پنل مدیریت محتوا شود یوزرنیم و پسورد برای نفوذگر کاربردی نخواهد داشت.کپچا برای ورود به صفحه مدیریت تا به حال با کپچا های بسیار زیادی در سایت های مختلف رو به رو شده اید که از شما درخواست می کنند که ثابت کنید یک انسان هستید و در این صورت می توانید از خدمات ذکر شده استفاده کنید.کپچا ها نمونه های مختلفی دارند که به اصطلاح ثابت کردن خودتان و حل کردن مسئله , ریکپچا گفته می شود.کچپا چیست و چه کاربردی برای امنیت وب سایت دارد ؟کپچا برای شناسایی ربات ها استفاده می شود تا حملات بروت فورس و گاهی حمله DDOS را خنثی کند اما دقت داشته باشید که امنیت هیچ گاه صد درصد نیست و افراد خبره راه هایی برای دورزدن این محدودیت طراحی و پیاده سازی می کنند ، کپچا های مختلفی وجود دارد مانند کپچا های متنی یا کپچا های حل مسائل ریاضی که در هر صورت شما باید اثبات کنید که یک انسان هستید و قصد صدمه زدن به سایت را ندارید.انتخاب رمز عبور برای ورود به صفحه لاگین یکی دیگر از اقدامات امنیتی انتخاب رمز عبور برای رسیدن به صفحه لاگین است به این معنی که قبل از ان که وارد صفحه لاگین شوید باید یک یوزرنیم و یک پسورد وارد کنید و پس از ان به صفحه لاگین ریدایرکت می شوید که سپس در آن صفحه باید از یوزرنیم و پسورد اصلی استفاده کنید. در این صورت کار نفوذگر بسیار سخت تر می شود زیرا حتی اگر نفوذگر رمز عبور و نام کاربری اصلی شما را داشته باشد در ابتدا باید از صفحه لاگین اولی عبور کند تا به صفحه لاگین اصلی برسد.افزونه چیست ؟ و نقش ان ها در امنیت وب سایتپنل های مدیریت محتوای محبوب مانند وردپرس و جوملا این امکان را در اختیار کاربران خود قرار می دهند تا در وب سایت مورد نظر از امکانات اضافه تر استفاده کنید.اما این پنل ها زمانی که در اختیار کاربر قرار داده می شوند یک پنل کاملا خام هستند و باید طبق نیاز و سلیقه خود آن را شخصی سازی کنید و در این میان افزونه های مختلف به کمک شما می ایند تا کار شما سریع تر و بهتر پیش برود ، یک دسته از این افرونه ها , افزونه های امنیتی هستند که می توانند کمک شایانی کند که در ادامه با برخی از این افرونه ها اشنا خواهید شدافزونه های امنیتی در وردپرسافرونه wordfence security در وردپرسیکی از مهم ترین قابلیت های این افزونه جلوگیری از حمله بروت فورس است که می تواند ایپی مورد نظر را بلاک کند و توانایی استفاده از ان ایپی را به نفوذگر نخواهد داد.افزونه secupress برای امنیت وب سایت های وردپرسیقابلیت ویژه ای که این افزونه دارد این است که می توانید با استفاده از این افزونه مسیر ورود به صفحه مدیریت را تغییر دهید که پیش تر با این نکته امنیتی اشنا شده اید.افزونه google Authenticator برای وردپرسامکان مهمی که این افرونه در اختیار کاربران خود قرار میدهد استفاده از قابلیت تایید دومرحله ای است که می توانید این امکان را با استفاده از این افزونه بر روی وب سایت خود اعمال کنید.نکته : افرونه های بسیار زیادی برای امنیت وب سایت های ورد پرسی طراحی و پیاده سازه شده اند که می توانید از انها در وب سایت خود استفاده کنید و این نکته حائز اهمیت است که ما تنها بخشی از کاربرد های افزونه های بالا را برای شما شرح داده ایم و هرکدام از افزونه هایی که در بالا با ان ها اشنا شده اید قابلیت های بیشتری در اختیار شما قرار می دهند.بروزرسانی هسته cms و بروزرسانی پلاگین و افزونه هابروزرسانی و بروز بودن سرویس هایی که استفاده می کنید بسیار مهم است زیرا ممکن است از نسخه ای استفاده کنید که شامل حفره های امنیتی بسیار خطرناک است و باید سریعا قبل از بروز هرگونه مشکل امنیتی سرویس خود را اعم از هسته سیستم مدیریت محتوا و پلاگین ها و … را بروز رسانی نمایید.امنیت در cms های اختصاصیاگر برای مدیریت و امنیت وب سایت خود از cms های اختصاصی استفاده می کنید و برای خود یک cms طراحی کرده اید، برای برقراری امنیت این cms باید از انواع متدها برای بالا بردن امنیت خود استفاده کنید برای مثال کد ها را بررسی کنید و قسمت هایی که باعث به وجود امدن باگ شده است را رفع کنید ولی زمان بسیار زیادی را از شما خواهد گرفت و پیشنهاد می کنیم از اسکنر های امنیتی استفاده کنید تا با اسکن کردن سایت شما حفره های امنیتی را به شما نمایش دهند.نکته : به اسکنر های امنیتی بسنده نکنید و خودتان به صورت دستی سایت خود را اسکن کنید.Htaccess چیست وچرا اهمیت بالایی دارد ؟فایل Htaccess یکی از فایل های مهمی است که اگریک وب سایت را با php و وب سرور اپاچی راه اندازی کرده باشید برای شما به وجود خواهد آمد یا میتوانید ان را به صورت دستی ایجاد کنید.این فایل قدرت بسیار زیادی دارد که کانفیگهای سرور بر روی این فایل ثبت می شوند مانند بلاک کردن ایپی ها یا ریدایرکت دامنهو زیر دامنه ها و به صورت کلی باید از این فایل محافظت شود زیرا کانفیگ های مهم دراین فایل وجود دارد برای امنیت ان میتوانید سطح دسترسی ان را محدود کنید.همیشه از سایت خود backup داشته باشیدیکی دیگر از نکات امنیتی گرفتن بکاپ از سایت و سرور است .که اگر روزی سایت و سرور شما با مشکل مواجه شود توانایی حل مشکل و بازگردانی سایت را داشته باشید.حملات مختلفی باعث می شود که شما نیاز به یک بکاپ پیدا می کنید که یکی از خطرناک ترین این حملات , حمله یک نفوذگر به سایت و سرور شما است و ممکن است تمام اطلاعات شما را حذف کند و از شما درخواست پرداخت پول داشته باشد یا حتی به صورت کامل سرور را format کند و در این صورت شما باید امادگی داشته باشید تا بتوانید سایت خود را بدون هیچ مشکلی مجددا راه اندازی کنید.برای بکاپ گیری می توانید از طریق پشتیبانی هاستینگ خود اقدام کنید اما خود شما هم می توانید با استفاده از ابزارها و افرونه هایی از سایت خود بکاپ بگیرید که یکی از افزونه های پرکاربرد برای بکاپ گیری در وردپرس افزونه updraftplus است.چرا همیشه از جمله امنیت هیچ گاه صد درصد نیست استفاده می کنیم ؟اگر دقت داشته باشید تا به حال این جمله را از افراد مختلف زیاد شنیده اید، اما این جمله به چه معناست و ایا حقیقت دارد؟در ابتدای کار باید بگوییم که بله کاملا حقیقت دارد و کسی تا به حال نتوانسته امنیت خود را صد درصد تضمین کند. برای مثال تصور کنید دارای یک سایت هستید که برای شما اهمیت بسیار بالایی دارد و به امنیت وب سایت بسیار اهمیت داده اید ، نفوذگر زمانی که برای اولین بار وارد سایت شما خواهد شد اقدام به جمع اوری اطلاعات می کند و اطلاعاتی از قبیل cms سایت , زبان استفاده شده در سایت و اطلاعاتی از این قبیل جمع اوری می کند و سپس به مراحل بعدی پیش می رود.اشنایی با راه های نفوذگرتصور کنید نفوذگر پس از جستجوی امنیتی فراوان در وب سایت شما نتواند باگ امنیتی در وب سایت پیدا کند، اما دلیل بر این نیست که سایت شما باگ ندارد ممکن است نفوذگر توانایی پیدا کردن باگ در سایت شما را ندارد.سپس در مراحل بعدی اقدام به راه های مختلفی ازجمله حملات سمت سرور , حملات بروت فورس و هزاران حمله دیگر می کند که هرکدام از این ها یک دنیای بسیار گسترده دارند و حتی اگر شما توانسته باشید به شدتی امنیت وب سایت خود را بالا ببرید که نفوذ به سایت را بسیار سخت کنید ممکن است از طریق مهندسی اجتماعی ضربه بخورید زیرا انسان ها همیشه اسیب پذیر هستند و از کوچک ترین مشکلات خود ضربه های بسیار بزرگی خواهد خورد.حتی اگر امنیت وب سایت و سرور خود را طبق جدیدترین متد های روز امن کرده باشید ممکن است در آینده چندین باگ بسیار خطرناک در سیستم های مدیریت محتوا پیدا شود که هزاران نفوذگر فقط با چک کردن سایت های ثبت اکسپلویت متوجه اسیب پذیری جدید شده و قبل از اینکه شما دست به کار شوید ممکن است سایت شما مورد نفوذ قرار گرفته باشد بدون اینکه شما متوجه این موضوع شده باشید.نتیجه گیریدنیای نفوذ و امنیت وب یک دنیای بی نهایت است و برای پیشرفت و حرفه ای شدن در این زمینه نیاز دارید تا همیشه بروز باشید و همیشه در حال یادگیری باشید زیرا امنیت و نفوذ همیشه در حال رقابت با یکدیگر هستند به همین دلیل است که برخی از روش های نفوذ استفاده شده دیگر قابل استفاده نیستند زیرا حفره های امنیتی ان ها برطرف شده و شما باید همیشه به دنبال روش های جدید باشید و گاهی لازم است خودتان برای متد های جدید دست به کار شوید.منبع: pentestcore.com