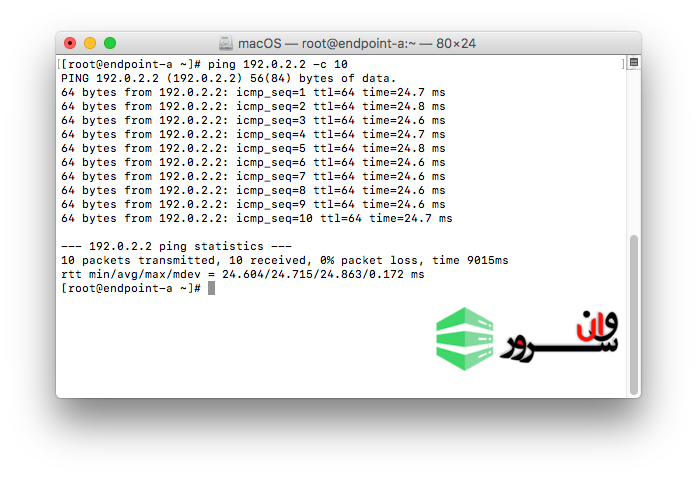

تانل GRE چیست و چه مزایایی دارد ؟GRE مخفف Generic Routing Encapsulation که به معنای "کپسوله سازی مسیریابی عمومی" است. که به دو سرور اجازه برقراری ارتباط را به صورت پرایوت (خصوصی) میدهد. در این آموزش به چگونگی برقرار کردن ارتباط v.p.n بین دو centos از طریق تانل GRE می پردازیم.تانل های GRE از آنجایی که به تمام ترافیک امکان عبور میدهد مفید است. این نوع V.P.N نسبتا آسان و امن است. ( فرض کنید که یک ارتباط مستقیم بین سرور A و B وجود دارد).به طور ساده میشود گفت : ایجاد یک تانل GRE امکان هدایت بسته ها با حداقل استفاده از منابع را فراهم می کند.نکنه : تانل های GRE باید بر روی دو نقطه ی انتهایی پیکر بندی شوند.تانل GRE چگونه کار می کند؟زمانی که ما یک تانل GRE را بر روی سرور خودمان ایجاد می کنیم سرور ما همانند یک روتر مجازی عمل می کند. بخاطر داشته باشید که هر دو طرف به آدرس IP پابلیک (عمومی) احتیاج دارند زیرا بسته ها از طریق چندین شبکه ارسال می شوند.آموزش کانفیگ تانل GREتمام آنچه شما نیاز دارید این است:دو سرور به همراه سیستم عامل CentOS 7ماژول بارگیری شده ip_greاگر ماژول GRE را در هر دو سرور بارگیری نکرده اید ، دستور زیر را انجام دهید:modprobe ip_greبه منظور درک بهتر آموزش ، نقطه پایانی اول و دوم به ترتیب با A و B مشخص می شوند.آدرس های IP که ما استفاده خواهیم کرد به شرح زیر است:نقطه پایانی A آی پی لوکال یا داخلی : 192.0.2.1آی پی پابلیک : 203.0.113.1نقطه پایانی Bآی پی لوکال یا داخلی : 192.0.2.2آی پی پابلیک : 203.0.113.2بخاطر داشته باشید که باید آدرسهای IP را اصلاح کنید (203.0.113.1 و 203.0.113.2 را با آدرسهای IP دو سرور مورد استفاده تغییر دهید).پیکر بندی نقطه پایانی Aبرای شروع ، باید به پوشه اسکریپت های شبکه برویم network-scripts) )cd /etc/sysconfig/network-scriptsحال با استفاده از ویرایشگر nano فایلی به نام ifcfg-tun0 را ایجاد میکنیم.nano ifcfg-tun0در فایل ایجاد شده متن زیر را وارد می کنیم:DEVICE=tun0BOOTPROTO=noneONBOOT=yes DEVICETYPE=tunnelTYPE=GREPEER_INNER_IPADDR=192.0.2.2PEER_OUTER_IPADDR=203.0.113.2MY_INNER_IPADDR=192.0.2.1سپس آن را ذخیره می کنیم .اینترفیس ( interface ) مورد نظر را بالا می آوریم :ifup tun0پس از اجرای دستور بالا ، می توانیم پیکربندی نقطه پایان دوم را شروع کنیم.پیکر بندی نقطه پایانی Bروند پیکربندی این نقطه پایانی مشابه مرحله اول است. برای شروع ، به پوشه اسکریپت های شبکه برویم network-scriptscd /etc/sysconfig/network-scriptsاکنون یک فایل جدید به نام ifcfg-tun0 ایجاد کنید:nano ifcfg-tun0 موارد زیر را درون فایل پیست می کنیم :DEVICE=tun0BOOTPROTO=noneONBOOT=yesTYPE=GREPEER_INNER_IPADDR=192.0.2.1PEER_OUTER_IPADDR=203.0.113.1MY_INNER_IPADDR=192.0.2.2خارج میشویم و ذخیره می کنیم.اکنون می توانیم رابط کاربری ( interface ) را بالا بیاوریم :ifup tun0آزمایش تانل ها :در نقطه پایانی A دستور زیر را وارد کنید :ping 192.0.2.2خروجی مشابه عکس زیر است :در نقطه پایانی B دستور زیر را وارد کنید :ping 192.0.2.1اگر هر دو انتها می توانند یکدیگر را با موفقیت پینگ کنند ، می توانید به قسمت آخر این مقاله بروید. در غیر این صورت ، ممکن است لازم باشد فایروال خود را غیرفعال کنید یا آن را پیکر بندی کنید :برای غیر فعال کردن فایروال از دستور زیر استفاده می کنیم :service firewalld stopبعضی از CentOS ها ممکن است بر رویشان فایروال IPtables نصب باشد که از دستور زیر استفاده می کنیم :service iptables stopنتیجه :شما با موفقیت یک تونل GRE بین دو سرور ایجاد کرده اید. در صورت تمایل به حذف تونل ها در آینده ، موارد زیر را در هر دو سرور انجام دهید:ifdown tun0rm -rf /etc/sysconfig/network-scripts/ifcfg-tun0service network restart

ادامه مطلببلاگ ها

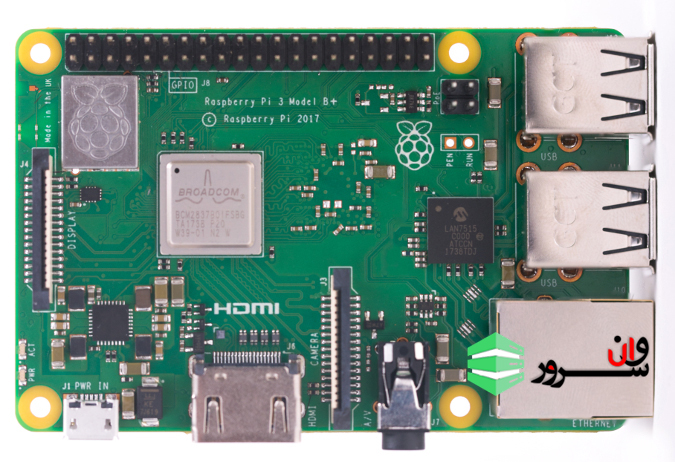

لیست تمامی بلاگ هاRaspberry Pi (رزبری پای)Raspberry Pi نام مجموعه ای از رایانه های تک برد است که توسط بنیاد خیریه Raspberry Pi ، انگلستان ساخته شده و هدف آن آموزش مردم در زمینه کامپیوتر و ایجاد سهولت دسترسی به آموزش رایانه است. در این مبحث آموزشی به بررسی رزبری پای (Raspberry Pi) می پردازیم .Raspberry Pi (رزبری پای) چیست؟Raspberry Pi در سال 2012 به بازار عرضه شد و از آن زمان چندین بار مجددا تغییر داده و ارائه شد. Pi اصلی دارای پردازنده مرکزی تک هسته ای 700 مگاهرتزی و فقط 256 مگابایت رم بود . قیمت اصلی Raspberry Pi همیشه 35 دلار بوده و همه مدل ها 35 دلار یا کمتر بوده است ، از جمله Pi Zero که تنها 5 دلار قیمت دارد.در سراسر جهان ، مردم از Raspberry Pi ها برای یادگیری مهارت های برنامه نویسی ، ساخت پروژه های سخت افزاری ، اتوماسیون خانگی و حتی استفاده از آنها در کاربردهای صنعتی استفاده می کنند.Raspberry Pi یک کامپیوتر بسیار ارزان قیمت است که از لینوکس استفاده می کند ، اما همچنین مجموعه ای از پین های GPIO را ساپورت می کند که به شما امکان می دهد قطعات الکترونیکی را برای محاسبات فیزیکی کنترل کرده و اینترنت اشیا (IoT) را کاوش کنید.چه مدل های رزبری پای منتشر شده است؟در Raspberry Pi ها چهار نسل وجود دارد : Pi 1 ، Pi 2 ، Pi 3 و Pi4 و به طور کلی یک مدل A و یک مدل B در بیشتر نسل ها وجود داشته است. مدل A نوع ارزان تری است و در آن ها کاهش RAM و پورت هایی مانند USB و Ethernet را شاهد هستیم. Pi Zero اسپین آف نسل اصلی (Pi 1) است که حتی کوچکتر و ارزان تر شده است.بنیاد Raspberry Pi چیست؟بنیاد Raspberry Pi تلاش می کند تا قدرت محاسبات و ساخت دیجیتال را در اختیار مردم سراسر جهان قرار دهد. این کار را با تهیه رایانه های کم هزینه و با کارایی بالا انجام می دهد که مردم از آنها برای یادگیری ، حل مشکلات و تفریح استفاده می کنند. این برنامه برای کمک به دسترسی بیشتر افراد به محاسبات و ساخت دیجیتال در زمینه اطلاع رسانی و آموزش فراهم می کند. این منابع رایگان را برای کمک به مردم در زمینه محاسبه و ساختن وسیله ها با رایانه ایجاد می کند و همچنین مربیانی را آموزش می دهد که می توانند افراد دیگر را برای یادگیری راهنمایی کنند.Code Club و CoderDojo بخشی از بنیاد Raspberry Pi هستند ، اگرچه این برنامه ها از نظر پلتفرم (به سخت افزار Raspberry Pi وابسته نیستند). رزبری پای این باشگاه ها را تبلیغ می کند و به رشد شبکه در سراسر جهان کمک می کند تا اطمینان حاصل شود که هر کودک به یادگیری در مورد رایانه دسترسی دارد. به همین ترتیب ، طی رویداد هایی برای همه افراد در هر سنی است که گرد هم می آیند تا با Raspberry Pi آشنا شوند و ایده ها و پروژه هایی را به اشتراک بگذارند.آیا Raspberry Pi اوپن سورس است؟Raspberry Pi در اکوسیستم منبع باز فعالیت می کند: این سیستم عامل Linux (انواع توزیع ها) را اجرا می کند و سیستم عامل اصلی پشتیبانی شده آن ، Raspbian ، اوپن سورس است و مجموعه ای از نرم افزارهای منبع باز را اجرا می کند. بنیاد Raspberry Pi به هسته لینوکس و پروژه های متنوع دیگر اوپن سورس و همچنین انتشار بسیاری از نرم افزارهای خود به عنوان منبع باز کمک می کند.شماتیک Raspberry Pi منتشر شده است ، اما خود برد سخت افزاری باز نیست. بنیاد Raspberry Pi برای انجام کارهای خیرخواهانه خود به درآمد حاصل از فروش Raspberry Pi ها متکی است.ما با رزبری پای چه کاری می توانیم انجام دهیم؟برخی از افراد Raspberry Pi را برای یادگیری کدنویسی خریداری می کنند و افرادی که قبلاً می توانند کد بزنند از Pi برای یادگیری کدنویسی الکترونیک برای پروژه های فیزیکی استفاده می کنند. Raspberry Pi می تواند فرصت هایی را برای شما ایجاد کند تا بتوانید پروژه های اتوماسیون خانگی خود را ایجاد کنید، همچنین این محصول در بین افراد جامعه اوپن سورس محبوب است.

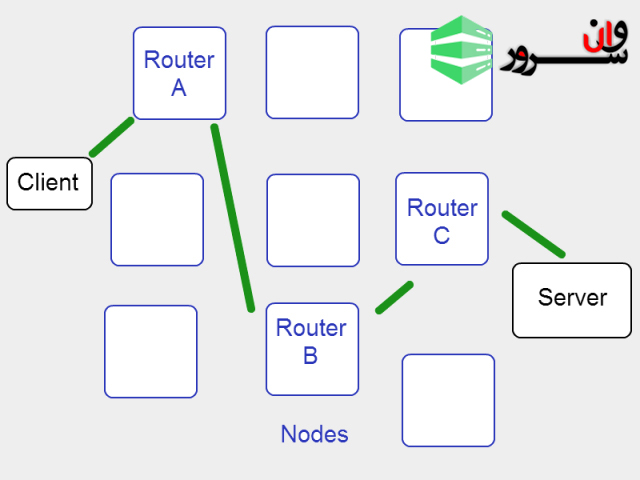

ادامه مطلباین آموزش مقدمه ایست مربوط به مبحث شبکه های پیازی یا Tor (تور)نحوه پیمایش محرمانه در اینترنتما در دوره ی دیتا های آزاد زندگی می کنیم ، جایی که هر کسی که دسترسی به ارتباط اینترنتی دارد تمامی اطلاعاتش در جهان به مانند اثر انگشتش وجود دارد . با این وجود ، در حالی که اینترنت توانایی اشتراک دانش و اطلاعات را به طرز چشمگیری گسترش داده است ، این مسئله همچنان مشکلاتی حریم شخصی را پیچیده کرده است. خیلی از افراد به طور واضح نگران اطلاعات شخصی خودشان هستند که به نمایش درنیاید و یا دزدیده نشود. مانند اطلاعات بانکی حساب های کارت اعتباری و تاریخچه ی مرورگر و یا ورود به سیستم.نه تنها سازمان های دولتی قادر به ردیابی حرکات آنلاین افراد هستند بلکه بسیاری از سازمان ها استفاده ی تبلیغاتی از کاربران را هدف قرار داده و جسورتر شده اند. موافقت نامه های مجوز کاربر ، نرم افزار های گوشی های هوشمند دستیار های هوشمند خانگی ، و بسیاری از نرم افزار ها بند هایی دارند تا اجازه می دهند تا شرکت ها اطلاعات فروشگاه های اینترنتی ، عادات مرور و بسیاری از اطلاعات دیگر را به فروش بگذارند . و به قول معروف "فقط به این دلیل که شما پارانوئید هستید به این معنی نیست که کسی برای جلب شما نمیاید."لازم به ذکر است که از Tor می توان برای دسترسی به محتوای غیرقانونی در Dark Web استفاده کرد و البته ما این رفتار را تأیید یا تشویق نمی کنیم.چرا اینترنت آن طور که فکر می کنیم امن نیست ؟در این فضای جمع آوری داده ها و نگرانی های مربوط به حریم خصوصی ، مرورگر Tor به موضوع بحث و شهرت تبدیل شده است. مانند بسیاری از پدیده های محرمانه (زیرزمینی) در اینترنت ، این نوع تکنولوژی مرموز که مردم اغلب مواردی مانند هک کردن یا بیت کوین را توصیف می کنند ، به خوبی درک نشده است.Tor نرم افزاری است که به کاربران اجازه می دهد وب را به صورت ناشناس مرور کنند. ابتدا توسط آزمایشگاه تحقیقات نیروی دریایی در دهه 1990 توسعه یافت. مسیر یاب ها یا روترهای پیاز نام خود را از روش لایه بندی پیاز مانند می گیرند که اطلاعات مربوط به فعالیت و مکان کاربر را پنهان می کند. شاید از قضا ، این سازمان برای سالها ، بیشتر بودجه خود را از نهاد های دولت ایالات متحده دریافت می كرد كه هنوز هم Tor را ابزاری برای تقویت دموكراسی در ایالات استبدادی می دانند.برای درک اینکه Tor چگونه می تواند از هویت کاربر هنگام مرور اینترنت محافظت کند ، باید درباره منشا اینترنت بحث کنیم. در ابتدایی ترین حالت ، این ارتباط یک سری ارتباطات بین رایانه ها در فواصل زیاد است. در آغاز ، رایانه ها منزوی وتنها بودند و قادر به برقراری ارتباط با یکدیگر نبودند. با پیشرفت روزافزون فناوری ، مهندسان قادر به اتصال فیزیکی رایانه ها به یکدیگر و ایجاد اولین شبکه ها بودند.این شبکه ها هنوز هم نیاز داشتند که رایانه ها تقریباً به یکدیگر نزدیک باشند ، اما پیشرفت در فیبر نوری سیستم ها را قادر می ساخت تا در سراسر قاره ها متصل شوند ، و این امر باعث شد تا اینترنت متولد شود. با اختراع Wi-Fi ، اینترنت ماهواره ای و hotspot های قابل حمل ، اکنون اینترنت هم دسترسی بیشتری دارد و هم آسیب پذیرتر از همیشه.برخی رایانه های شخصی داده های ذخیره شده در اینترنت را در خود جای داده اند ، از جمله صفحات وب مانند Google که به عنوان سرور شناخته می شوند. دستگاه هایی که برای دسترسی به این اطلاعات استفاده می شوند ، مانند تلفن هوشمند یا رایانه شخصی ، به عنوان کلاینت شناخته می شود. خطوط انتقال کلاینت به سرورها به اشکال مختلف اعم از کابل فیبر نوری یا Wi-Fi ارائه می شوند ، اما همه آنها اتصالات هستند.با اینکه کلاینت ها آغاز گر نخستین ارتباطات برای گرفتن اطلاعات از سرور ها بودند ، اما جریان به دو طرف پیش می رود. "دیتا از طریق اینترنت درون پکت هایی که حاوی اطلاعاتی در باره فرستنده و مقصد است می آید و و رد وبدل می شود . افراد و سازمان های خاص می توانند از این داده ها برای نظارت بر افرادی که فعالیت های غیرقانونی انجام می دهند یا به داده های غیرقانونی در اینترنت دسترسی دارند ، استفاده کنند. شامل مراکز پلیس . ارائه دهندهای سرویس اینترنت . و شبکه های مجازی.این فقط سرور نیست که میتواند دیتا را ببیند . آنالیز ترافیک وب کسب و کار و بیزینس بزرگی است . و خیلی از سازمان ها، هم شخصی و هم دولتی می توانند پیام های جاری بین کلاینت ها و سرور را مانیتور و مشاهده کنند . حتی استفاده کننده یک شبکه Wi-Fi کافی شاپ ساده یا هات اسپات فرودگاه هوایی می تواند یک مجرم اینترنتی باشد که امیدوار است به داده های شما دسترسی پیدا کند و آنها را به بالاترین پیشنهاد به فروش برساند. پس چگونه Tor اطلاعات شما را مخفی نگه می دارد؟چگونه Tor پاسخ ، مرور ایمن را دارد؟مسیر یابی پیازی دو جنبه مهم دارد. اول ، شبکه Tor از داوطلبانی تشکیل شده است که از رایانه های خود به عنوان گره یا Node استفاده می کنند. در طول مرور های عادی . اطلاعات بین اینترنت درون پکت ها عبور میکند. زمانی که یک کاربر Tor یک وبسایت را بازدید می کند. اگر پکت های آنها به طور مستقیم به سرور انتقال داده نمیشود. در عوض ،Tor مسیری را از طریق node های اختصاص داده شده تصادفی ایجاد می کند که بسته قبل از رسیدن به سرور آن را دنبال می کند.جنبه مهم دیگر مسیریابی پیازی ، نحوه ساخت بسته ها است. به طور معمول ، بسته ها شامل آدرس فرستنده و مقصد هستند. در هنگام استفاده از Tor ، بسته ها در یک لایه ، مانند عروسک های تودرتو پیچیده می شوند.زمانی که کاربر پکت را ارسال می کند. لایه ی بالایی به مسیر یاب میگوید آن به مسیریاب یا Router A برود. اولین توقف. وقتی آن در آنجا هست . مسیر یاب A اولین لایه را بر می دارد. لایه ی بعدی به روتر A دستور می دهد تا پکت را به مسیر یاب B بفرستد.مسیریاب (روتر) A مقصد نهایی را نمی داند . فقط آن پکت از کاربر می آید و به B می رود. روتر B پوسته ی لایه ی بعد را بر میدارد . و آنرا به پایین خط یعنی روتر C می فرستد . و این پروسه ادامه دارد تا زمانی که پیام به مقصد نهایی می رسد.در هر توقف ، Node فقط آخرین مکان بسته (پکت) را می داند و همچنین مکان بعدی را. هیچ نودی (Node) مسیر کامل داده را ثبت نمی کند ، و همچنین کسی که پیام را مشاهده می کند ، با فرض تنظیمات صحیح سه سرور اول شما ، ضبط نمی شود.چگونه به Tor دست پیدا کنیمبنابر اهداف ایدئولوژیکی Tor به طور رایگان در دسترس و برای استفاده عرضه شده است. به سادگی می توان مرورگر را دانلود و نصب کرد که این سیستم نسخه ی تغییر یافته ای از فایرفاکس است . که برای سیستم عامل های windows و Mac و لینوکس (Linux) در دسترس است. برای مرور کردن با موبایل یک نرم افزاری به نام Orbot برای اندروید موجود است.کاربران باید توجه داشته باشند زمانی که از مرورگر ، پیش پیکربندی (کانفیگ) شده Tor استفاده می کنند . کاربران در شبکه ها توسط فایروال ها ( Firewall) یا دیگر سیستم های امنیتی ممکن است دشواری هایی را تجربه کنن. علاوه بر این . بی دقت هنگام مرور کردن صفحه های وب می تواند ناشناس بودن را به خطر بیندازد . وب سایت Tor دارای لیستی جامع از مواردی است که باید هنگام استفاده از مرورگر از انجام آنها اجتناب کنید و همچنین مشکلات موجود را برطرف می کند.Deep Web چیست و چگونه سرویس های پنهان Tor اجازه ی جابجایی می دهند ؟Tor به عنوان ابزاری برای محافظت از حریم خصوصی کاربر ارزشمند است ، اما این تنها عملکرد مفید آن نیست. استفاده مشهور دیگر برای Tor به عنوان دروازه ای برای ورود به Dark Web است ، بخش عظیمی از وب که توسط موتورهای جستجو لیست نمی شوند. شما ممکن است اصطلاح Dark Web (شبکه وب تاریک) را که در گفتارهای عمومی استفاده شده است ، غالباً با لحن هایی که مخصوص افراد عادی است و معمولاً افرادی که دانش بالایی ندارند.مطمئناً دلایل موجهی برای این امر وجود دارد ، اما بیشتر دارک وب نسبتاً پیش پا افتاده است. این قضیه شامل تمام داده هایی است که از طریق جستجوی معمولی مرورگر قابل دسترسی نیستند ، که متعجب خواهید شد که آنها بسیار زیاد هستند.عبور از اینترنت بی شباهت به کاوش در اقیانوس نیست. مانند سطح اقیانوس های جهان ، سطح اینترنت ترسیم شده و از طریق جستجوی Google به راحتی قابل دسترسی است. ما درباره سطح ماه بیشتر از اعماق اقیانوس های خود که بسیاری از اسرار کشف نشده آنها در زیر سطح قرار دارد مانور می دهیم و اطلاعات بیشتری داریم. بخش عمده ای از اینترنت (حدود 80٪) از صفحات ناشناخته و غیرقابل دسترسی توسط اکثر افراد ، قفل شده و در پشت رمزهای عبور و پروتکل ها پنهان شده است.Tor با پیکربندی یک سرور برای ارتباط با کلاینت ها در یک تقویت Tor در این بین ، به صفحات وب مانند ، کلاینت اجازه می دهد تا از ناشناس بودن خود محافظت کند. سرور نیازی به ارائه آدرس IP ندارد و کاربر به آن نیازی ندارد ، در عوض از آدرس پیاز ، یک کد 16 کاراکتری استفاده می کند که سرویس گیرندگان به جای یک URL سنتی وارد می کنند.صفحات پنهان شده در شبکه Tor یکی از معروف ترین شبکه های تاریک را تشکیل می دهد که شبکه هایی هستند که فقط از طریق پروتکل های خاص قابل دسترسی هستند. عبارتی مانند darknet تصاویر معاملات مشکوک را به ذهن متبادر می کند ، و این بدون دلیل نیست. برخی از مشهورترین سایتهای مخفی قاچاق کالاها و خدمات غیرقانونی را انجام می دهند ، مانند جاده ابریشم که یک شبکه تاریک محبوب در بازار سیاه بود و توسط FBI در سال 2013 تعطیل شد.چه کسی از Tor استفاده می کند و چرا؟ناشناس بودن از ملظومات Tor است ، و به همین ترتیب ، احتمالاً نمی توان دید دقیقی از پایگاه کاربری آن داشت. گرچه روندهای مشخصی آشکار می شود و برخی از طرفداران Tor به ویژه در مورد دلایل استفاده از این سرویس ابراز نظر می کنند.Tor در بین روزنامه نگاران و فعالان در کشورهایی که محدودیت هایی را در اینترنت و بیان شهروندان خود ایجاد می کنند محبوب شده است. کشورهایی مانند چین به سانسور دسترسی شهروندان خود به وب مشهور هستند و Tor راهی برای کنترل این سانسور فراهم می کند. برای افشاگران ، Tor راهی امن برای درز اطلاعات به روزنامه نگاران فراهم می کند.شاید ندانید ، اما وقتی ادوارد اسنودن اطلاعات مربوط به برنامه PRISM NSA را به سازمان های خبری منتشر کرد ، این کار را از طریق Tor انجام داد. برای قدردانی از Tor نیازی نیست که یک فرد فعال ، مبارز آزادی ، یا جنایتکار باشید. بسیاری از دانشگاهیان و شهروندان عادی Tor را به عنوان ابزاری برای زنده نگه داشتن حریم خصوصی و آزادی بیان در عصر دیجیتال تایید می کنند.با وجود حسن نیت پروژه Tor ، Tor شهرت خوبی در مطبوعات جریان اصلی پیدا کرده است ، و این بدون دلیل نیست. رشد تور و پوششی که برای آن فراهم می شود پناهگاهی برای افراد و فعالیته ای بد ایجاد کرده است. هنگامی که یک مرورگر حریم خصوصی برای استفاده رایگان دارید که به راحتی قابل توزیع است و به کاربران پشتیبانی و انجمن های پشتیبانی را ارائه می دهد ، تعجب آور نیست که برخی از آن جوامع پیرامون موضوعات بی اعتبار ایجاد می شوند.محدودیت ها ، خطرات و ایمنی عمومی Torاگرچه Tor برای مرور وب به صورت ناشناس مفید است ، اما بدون مشکل نیست. به طور طبیعی ، این مورد توجه سازمان های دولتی مانند NSA و FBI قرار گرفته است ، که Tor را مورد توجه خاص قرار می دهند. در حالی که شبکه Tor از تجزیه و تحلیل ترافیک ایمن است ، Tor یک نسخه اصلاح شده از Firefox است و مانند هر مرورگر دیگری در برابر حملات و exploit ها آسیب پذیر است. با آلوده کردن رایانه شخصی به بدافزار ، دولت ها و مجرمان اینترنتی می توانند فعالیت های مرورگر را ردیابی کنند ، ورود به سیستم را انجام دهند ، از وب کم و تصاویر نظارتی کپی کنند و حتی از راه دور به دستگاه های متصل به اینترنت دسترسی داشته و آنها را کنترل کنند.صرف استفاده از Tor می تواند یکی را به عنوان یک هدف جذاب برای دولت تبدیل کند ، حتی اگر فقط از آن برای اهداف قانونی استفاده کنید. اسناد NSA فاش شده نشان می دهد که آنها در وهله اول بر روی "کاربران گنگ" تمرکز دارند ، یعنی کاربران Tor با دانش کمی در زمینه امنیت اینترنت که NSA می تواند با استفاده از آنها جای پای خود را در شبکه Tor بدست آورد. با توجه به دسترسی به Node های کافی ، NSA (یا هر شخص دیگری) می تواند بسته هایی را که در حال عبور و ریختن لایه ها هستند مشاهده کرده و مسیر داده های پیموده شده را بازسازی کند.هیچ راهی برای امنیت کامل در اینترنت وجود ندارد و Tor از این مورد استثنا نیست. با انجام اقدامات احتیاطی منطقی ، می توانید خطرات مرور با Tor را به حداقل برسانید ، مانند استفاده از وب سایت TorCheck برای بررسی امنیت ارتباط شما با Tor. همچنین می توانید با ایجاد یک شبکه خصوصی مجازی یا VPN امنیت بیشتری را برای فعالیت های دیجیتالی خود ایجاد کنید.نکته مهمی که باید بخاطر بسپارید این است که Tor نمی تواند از هرگونه اطلاعات شخصی که در فرم وارد می کنید محافظت کند ، بنابراین مسئولیت محافظت از حریم خصوصی خود در آنجا به عهده شما خواهد بود. به همین ترتیب ، یک ویکی جامعه گسترده برای برنامه ها و نرم افزارها وجود دارد که می تواند این کار را انجام دهد.کاربران باید اسکریپت ها و افزونه هایی مانند Adobe Flash را غیرفعال کنند ، این برنامه می تواند مستقل از تنظیمات مرورگر کار کند و حتی داده های کاربر را انتقال دهد. تورنت ، یک فرآیند به اشتراک گذاری فایل که در آن چندین نفر تکه های مختلفی از یک فایل را بارگیری می کنند ، بیت هایی را که قبلاً بارگیری کرده اند تا زمان کامل شدن اطلاعات به اشتراک می گذارند ، نیز مواردی است که در هنگام استفاده از Tor از آن جلوگیری می شود. از آنجا که Torrent آدرس IP شما را برای هر کسی که با آن به اشتراک می گذارید پخش می کند ، مسیریابی پیاز بی فایده می شود.اگر در حال پیمایش و مرور از طریق سرورهای پنهان Tor یا سرورهای ناشناس هستید ، باید مراقب مواردی باشید که روی آنها کلیک می کنید. در حالی که بسیاری از صفحات از نظر اجتماعی قابل قبول یا حداقل قانونی هستند ، مانند سایت هایی برای افشاگران خبرها یا مبادلات بیت کوین ، اما برخی دیگر پناهگاه رفتارهای مزاحم ، حتی مجرمانه هستند. پوشش تاریکی به یاغیان و هیولا مانندها کمک می کند ، و حتی ساده لوحانه در صفحه وب حاوی محتوای غیرقانونی گیر می کنید و شما را درگیر مشکلات قانونی می کند. و نقل قول معروفی وجود دارد که می گوید ، "کسی که با هیولاها می جنگد باید مراقبت کند که مبادا به این ترتیب هیولا شود. و اگر مدتها به ورطه ای نگاه می کنی ، ورطه نیز به تو نگاه می کند. "

ادامه مطلبکی لاگر (Keylogger)در این مقاله بررسی خواهیم کرد که کی لاگر (Keylogger) چیست و چگونه یک اتکر یا هکر می تواند تمام مطالبی که ما تایپ می کنیم را مانیتور و یا مشاهده کند.کی لاگر (Keylogger) چیست؟کی لاگر ها یک نوع نرم افزار مانیتورینگ هستند که برای ضبط و ذخیره کلید های تایپ شده توسط کاربر مورد استفاده قرار میگیرند. یکی از قدیمی ترین تهدیدات سایبری این است که اطلاعات وارد شده در وبسایت ها یا نرم افزار ها ضبط و برای شخص دیگری ارسال شود.مجرمان از کی لاگر برای دزدیدن اطلاعات شخصی و یا مالی مانند اطلاعات بانکی استفاده می کنند. که سپس می توانند این اطلاعات را برای فروش بگذارن و یا برای منفعت خود استفاده کنند.با این حال آنها همچنین می توانند برای اهداف مشروع و قانونی مانند کسب و کار ها و یا عیب یابی و نیز بهبود بخشیدن تجربه کاربران و یا مانیتور یا نظارت کارمندان استفاده کنند. سازمان های اجرای قانون و سازمان های اطلاعاتی همچنین از keylogging برای اهداف نظارتی استفاده می کنند.کی لاگر ها چگونه کار می کنند؟کی لاگر ها اطلاعات را جمع آوری می کنند و آن را به شخص دیگری می فرستند. چه این رویداد مجرمانه باشد یا قانونی ، یا بخش دپارتمان IT باشد . Keylogger ها برنامه های نرم افزاری هستند که از الگوریتم هایی استفاده می کنند که از طریق تشخیص الگو و سایر تکنیک ها ، حرکات صفحه کلید را کنترل می کنند.میزان اطلاعات جمع آوری شده توسط نرم افزار کی لاگر می تواند متفاوت باشد. ابتدایی ترین نوع فقط ممکن است، اطلاعات تایپ شده در یک وب سایت یا برنامه را جمع آوری کنند. موارد پیشرفته تر ممکن است هر آنچه را که تایپ می کنید بدون توجه به برنامه، از جمله اطلاعاتی که کپی و جایگذاری می کنید ضبط کند.برخی از انواع keylogger ها ( به ویژه آنهایی که دستگاه های تلفن همراه را هدف قرار می دهند ) فراتر رفته و اطلاعاتی مانند تماس (هم سابقه تماس یا کال هیستوری و هم صدا) ، اطلاعات برنامه های پیام رسان ، مکان GPS ، گرفتن اسکرین شات صفحه و حتی ضبط میکروفون و دوربین را انجام دهند.کی لاگر ها می توانند مبتنی بر سخت افزار و یا نرم افزار باشندموارد مبتنی بر سخت افزار می توانند به راحتی بین پورت کیبورد و کامپیوتر قرار بگیرند. برنامه های مبتنی بر نرم افزار می توانند کل برنامه ها یا ابزارهایی باشند که آگاهانه از آنها استفاده شده یا بارگیری (دانلود) می شوند ، یا بدافزارها ناآگاهانه دستگاهی را آلوده می کنند.داده های ذخیره شده توسط کی لاگر را می توان به اتکر یا هکر توسط ایمیل یا آپلود کردن ( بارگذاری ) داده های گزارش یا لاگ در وب سایت های از پیش تعریف شده یا پایگاه داده یا سرورهای FTP فرستاد.اگر keylogger در یک حمله بزرگ همراه باشد ، اتکر ها ممکن است به راحتی و به صورت ریموت یا از راه دور به کامپیوتر وارد شده و اطلاعات وارد شده در کیبورد را دانلود کنند.نحوه ی استفاده هکر ها از کی لاگر ها اولین keylogger توسط اتحاد جماهیر شوروی در دهه 1970 برای نظارت بر ماشین تحریرهای IBM مورد استفاده در سفارتخانه های مستقر در مسکو استفاده شد. آنها آنچه تایپ شده بود را ضبط می کردند و اطلاعات را از طریق سیگنال های رادیویی به اطلاعات شوروی می فرستادند.امروزه ابزار های جاسوسی مانند کی لاگر ها تبدیل به قسمتی از ابزار های جنایی سایبری برای ذخیره سازی اطلاعات مالی از جمله اطلاعات مالی و کارت های بانکی و اطلاعات شخصی از جمله ایمیل ها و پسورد ها یا اسم و آدرس ها و یا اطلاعات تجاری حساس پیرامون فرآیندها یا مالکیت معنوی ، شده اند. آنها ممکن است این اطلاعات را بفروشند یا به عنوان بخشی از حمله بزرگتر بسته به آنچه جمع آوری شده و برای انگیزه هایشان استفاده کنند.این برنامه ها می توانند برای دزدین اطلاعاتی از قبیل پسوردها استفاده بشوند. و سایر اطلاعات مهم مربوط به افراد و سازمان ها ، به عنوان مثال ، اگر یک keylogger قادر به کنترل کلیدهای کیبورد مدیر ارشد پایگاه داده در یک سازمان بزرگ باشد ، می توانند به مواردی مانند لپ تاپ ها و سرورها دسترسی پیدا کنند که در نهایت می تواند حجم زیادی از داده را برای درآمد زایی استخراج و استفاده نماید .کی لاگر ها در محل کار همچنین در اینجا یک سوال بحث بر انگیز و بزرگ برای بازار نرم افزار های جاسوسی وجود دارد. نرم افزار های کی لاگر قانونی ای وجود دارد که برای جاسوسی خانواده ، دوستان یا شریک زندگی استفاده می شود.این مورد قانونی است به شرط اینکه اگر که شخصی که این نرم افزار جاسوسی را بارگیری می کند ، مالک دستگاه باشد یا کاربر از آن اطلاع داشته باشد ، اما این امر اغلب موارد می تواند دردسر ساز شود. برنامه های جاسوسی حقوقی که اطلاعات مربوط به کارکنان را جمع آوری می کنند ، از نظر امنیتی نگران کننده هستند.چنین نرم افزار های نظارتی که بعضاً به عنوان keylogging شرکتی نامیده می شود می تواند در تست ، اشکال زدایی و تجربه کاربر مفید باشد. در یک محیط شرکتی بزرگ ، از keylogger همچنین برای ردیابی فعالیت کاربران برای امنیت و رعایت مقررات استفاده می شود.همچنین...سوابق یا لاگ های Keylogger می تواند برای کمک به مدیران در بررسی خرابی های سیستم و تعیین زمینه ایجاد دلیل نقض ، استفاده شود. یک مدیر می تواند بلافاصله مشخص کند که شخص ، کدام کلمه یا مقدار خاصی را در رابطه با حادثه مورد تحقیق وارد کرده است و بدین ترتیب می فهمد چه کسی ، کی و چرا خط مشی شرکت یا سازمان را نقض کرده است.این تکنولوژی می تواند از داده های ورودی کیبرد برای شناسایی و رفع مشکلات کاربر استفاده کند. با تلاش های امنیتی و انطباق کمک کند ، و در صورت احتمال در یک حادثه امنیتی اطلاعات قانونی دیگری را ارائه دهد.آنها همچنین می توانند برای نشانه گذاری تهدیدات احتمالی خودی ، نظارت بر بهره وری کارمندان یا اطمینان از دارایی های فناوری اطلاعات شرکت ها فقط برای اهداف کاری استفاده شوند.با این حال ، مهم است که به یاد داشته باشید که اگر کارکنان تحت این عمل ، تحت نظارت قرار می گیرند ، باید آنها را مطلع کنید. عدم انجام این کار می تواند قوانین پیرامون حریم خصوصی کارمندان را نقض کند. وهمچنین هرگونه داده کیلاگ جمع آوری شده باید رمزگذاری شود.چگونه keylogger ها دستگاه ها را آلوده می کنند؟کی لاگر ها میتوانند به طرق مختلف به سیستم مورد نظر متصل بشوند. کی لاگر های فیزیکی نیاز به شخصی دارند که برای قرار گرفتن بر روی ماشین به صورت فیزیکی آن را انجام بدهند ، یعنی دستیابی به انجام چنین حملاتی دشوار تر است ( اما غیر ممکن نیست ) و به احتمال زیاد از تهدیدات داخلی ناشی می شود. همچنین میتوان صفحه کلید (کیبورد) های بیسیم را از راه دور اسکن کرد.چند سال پیش صد ها مدل از لپ تاپ های HP به همراه کی لاگری که کد آن در درایور تاچ پدش بود عرضه شدند. ورود به سیستم به طور پیش فرض غیرفعال و بخشی از یک ابزار رفع اشکال بود که توسط یکی از تأمین کنندگان شرکت انجام شد.کی لاگر های نرم افزاری بسیار رایجتر هستند و راه های ورود زیادتری دارند. دامنه (دامین) های آلوده یک راه و روش معمول نفوذ هستند. به عنوان مثال مجموعه آفیس آنلاین زوهو (Zoho ) شاهد آن بود.دامنه های .com و .eu پس از ارائه بدافزار کی لاگر ورود به سیستم به حالت تعلیق درآمد. هزاران سایت وردپرسی نیز قبلاً از طریق اسکریپت های جعلی Google Analytics به keylogger آلوده شده اند.برنامه های آلوده به بدافزار نیز یک مسئله مهم است. گوگل اخیراً تعداد زیادی از برنامه ها را که حاوی بدافزار کی لاگر بودند را از Play store حذف کرده است . همانند بسیاری از نرم افزار های جاسوسی کی لاگرها اغلب اوقات درون ایمیل های فیشینگ با محتویات لینک های مخرب به همراه هستند.به عنوان مثال...یک ورژن جدید از کی لاگر HawkEye از طریق کمپین ایمیل اسپم حاوی اسناد Word آلوده ، منتشر شد. برخی از انواع دیگر ، مانند Fauxspersky ، می توانند از طریق درایوهای آلوده USB گسترش یابند.بزرگترین تغییر در کی لاگرها افزودن تکنیک هایی است که به شما امکان می دهد ذخیره سازی اطلاعات وارد شده در کیبورد از دیگر مکانیسم های شناسایی مانند آنتی ویروس عبور کند.کی لاگر ها میتوانند به عنوان بخشی از حمله گسترده تر همراه با بدافزارهای دیگر صورت بگیرند. اکنون بسیاری از کی لاگر ها با باج افزار ، اقدام به استخراج رمز ارز می کنند یا کد botnet را ضمیمه می کنند که می تواند با صلاحدید هکر فعال شود.برخی از دانشگاه ها به دلیل کی لاگر ها دچار حوادث شده اند. پس از به خطر افتادن رایانه های موجود در مرکز دانشجویان ، نزدیک به 2000 دانشجو در دانشگاه ایروین کالیفرنیا اطلاعات شخصی و مهم آنها را به سرقت برده شد.سال گذشته در دانشگاه آیووا دانشجویی پس از استفاده از keylogger برای بدست آوردن آزمون ها و تغییر نمرات ، توسط FBI به جرم کلاهبرداری رایانه دستگیر شد. در سال 2016 دانشجویی در دانشگاه مدیریت سنگاپور از یک کی لاگر سخت افزاری USB برای بدست آوردن یوزرنیم و رمزهای عبور دو استاد استفاده کرد تا متن آزمون را حذف کرده و مجدداً مجبور به بازنویسی کنند.محافظت در برابر کیلاگردرقسمت قبلی به معرفی و بررسی کیلاگر ها پرداختیم. حال در ادامه این مطلب به آموزش محافظت در برابر کیلاگر ها می پردازیم.روش های شناسایی کیلاگر ها و حذف کیلاگر هاتوصیه های زیر روش هایی قدم به قدم برای به حداقل رساندن و جلوگیری از تاثیرات ناخواسته برای اثر گذاری کیلاگر ها را بیان می کند.مانیتور کردن منابع اختصاص داده شده برای پردازش و داده ها مشاهده تخصیص منابع و روند پس زمینه در ماشین ها ، و همچنین داده هایی که از دستگاه به خارج از سازمان منتقل می شوند می توانند به شناسایی وجود keylogger کمک کنند. کیلاگر ها معمولاً به دسترسی ریشه ای ( یا روت / Administrator ) به دستگاه نیاز دارند که این امر همچنین می تواند نشانه ای از سرایت keylogger باشد.آنتی ویروس و آنتی کیت روت را همیشه به روز نگه داریماز آنجا که کیلاگر ها اغلب با اشکال دیگر بدافزار همراه هستند ، کشف بدافزار کیلاگر ممکن است نشانه حمله یا سرایت گسترده تری باشد. به گفته Jeff Wichman ، مدیر عملیاتی Optiv Security ، به روزکردن آنتی ویروس و محافظ های ضد روت کیت ، بدافزار شناخته شده keylogger را از بین می برد ، اما ممکن است تحقیقات بیشتری را برای تعیین اینکه آیا این حمله صورت گرفته ، بخشی از یک حمله ی گسترده تر است یا خیر نیاز باشد.استفاده کردن از نرم افزار های ضد کی لاگرنرم افزار های ضد کی لاگر اختصاصی برای رمز نگاری کلید های تایپ شده در کیبرد طراحی شدند. همچنین اسکن و حذف گزارش دهنده های شناخته شده و علامت گذاری رفتار غیر معمول کی لاگینگ مانند ؛ در دستگاه کامپیوتر ، و همچنین مسدود کردن دسترسی ریشه ای ومدیریتی برای برنامه های غیر مجاز و بلاک کردن برنامه های جاسوسی شناخته شده نیز کمک خواهد کرد.استفاده از صفحه کلید های مجازی بر روی صفحهصفحه کلیدهای مجازی روی صفحه ، احتمال ورود به سیستم را کاهش می دهند زیرا اطلاعات را به روشی متفاوت از صفحه کلیدهای فیزیکی وارد می کنند. این مسئله ممکن است بر بهره وری کاربر تأثیر بگذارد ، البته در برابر انواع نرم افزارهای نظارت بر ضربه زدن به کلید بی خطر نیست و علت مشکل را برطرف نمی کند.غیر فعال کردن فعالیت خودکار فایل ها در دستگاه های خارجیغیرفعال کردن فایلهای خودکار در دستگاههای متصل به خارج ، مانند USB و محدود کردن کپی کردن پرونده ها به داخل و خارج از رایانه نیز ممکن است احتمال آلودگی را کاهش دهد.قانون استفاده از پسورد پیچیدههنگام بررسی مدیران برای نصب نرم افزار ناشناخته یا مشکوک و تشخیص وقایع عجیب و غریب مانند مکث کلیدها یا عدم نمایش روی صفحه هنگام تایپ می تواند در موارد خاص به افراد در شناسایی کی لاگر کمک کند. بهترین راه برای ایمن ماندن سازمان ، اطمینان از چند وجهی بودن سیاست گذرواژه آنها و اجرای احراز هویت دو مرحله ای در حسابها و دستگاههای شرکت است. این خیلی مهم است که هرگز تصور نکنید فناوری آنتی ویروس کافی است.

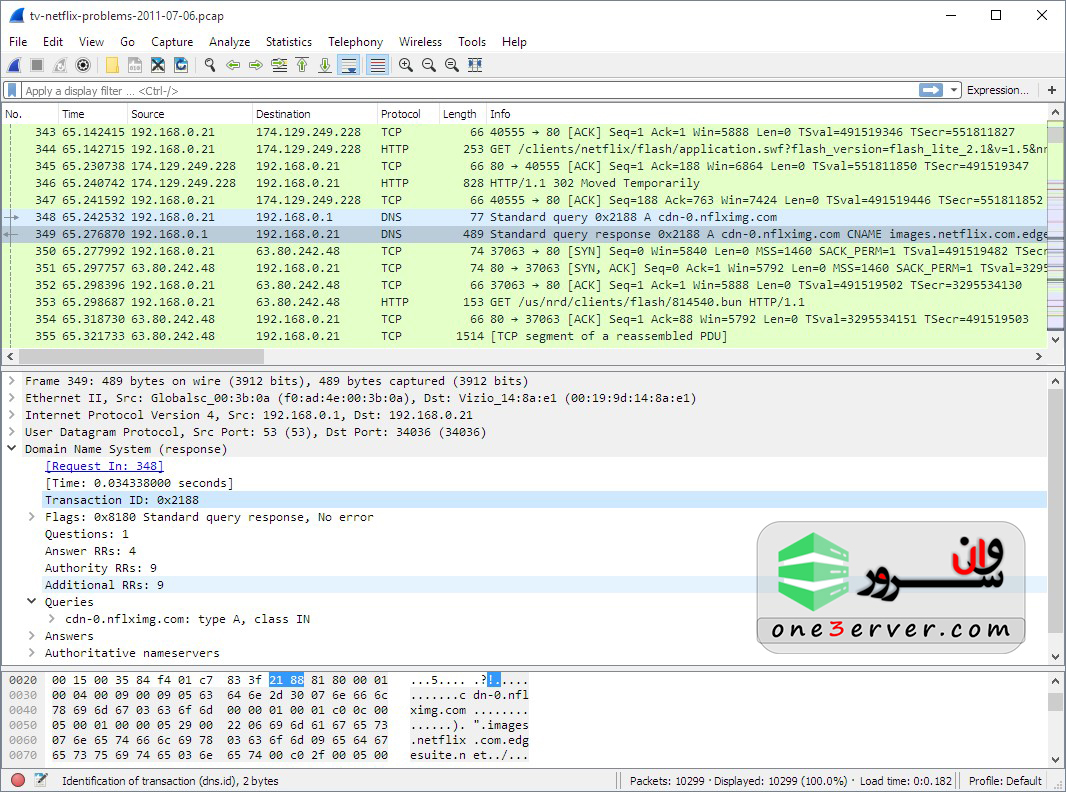

ادامه مطلبوایر شارک (Wireshark) چیست ؟وایر شارک (Wireshark) یک آنالیزور یا تحلیلگر پکت های شبکه است . یک تحلیلگر شبکه که پکت های ذخیره شده را با جزئیات زیادی نمایش میدهد .ما میتوانیم فکر کنیم یک تحلیلگر پکت های شبکه که دیوایس مورد نظر را اندازه گیری می کند .همانند بررسی کردن آنچه در یک شبکه کابلی اتفاق می افتد . درست مانند اینکه یک متخصص برق با استفاده از یک ولت متر برای اندازه گیری آنچه در کابل برق اتفاق می افتد انجام میدهد (اما چند مرتبه بالاتر ) . در گذشته این ابزار بسیار گران قیمت یا اختصاصی بودند.با معرفی وایر شارک همه چیز تغییر کرد . وایر شارک به صورت رایگان در دسترس است و همچنین متن باز است . و امروزه یکی از بهترین تحلیلگر های موجود شبکه است.کاربردهای وایر شارک (Wireshark) مدیران شبکه از آن برای عیب یابی مشکلات شبکه استفاده می کنند.مهندسان امنیت شبکه از آن برای تست و یا حل مشکلات امنیتی استفاده می کنند.توسعه دهندگان از آن برای اشکال زدایی یا دیباگ کردن پروتکل های پیاده سازی استفاده می کنند.مردم از آن برای یادگیری پروتکل های داخلی شبکه استفاده می کنند.وایر شارک همچنین میتوتند برای بسیاری از مشکلات دیگر مفید باشد.امکانات وایر شارک (Wireshark)در زیر به برخی از امکانات وایر شارک اشاره شده است:برای یونیکس و ویندوز موجود است.گرفتن پکت داده ها به صورت زنده از رابط شبکه ( اینترفیس شبکه )باز کردن فایل های حاوی پکت داده ها که توسط tcpdump و WinDump و وایرشارک ویا خیلی از دیگر برنامه های ذخیره برنامه گرفته شده است .نمایش دادن پکت ها با دقیق ترین جزئیات پروتکل .ایمپورت کردن پکت ها از طریق یک فایل متنی .ذخیره کردن پکت داده ها ی ذخیره شده .ذخیره کردن بعضی یا همه ی پکت ها در شماره ای از فرمت های فایل ذخیره شده.فیلتر کردن پکت ها بر روی شاخه های زیادیجستجو برای پکت ها بر روی شاخه ای زیاد .رنگی کردن پکت نمایش داده شده بر پایه ی فیلتر ها.ایجاد آمار های مختلف و امکانات زیاد دیگر ... با این حال برای درک واقعی این ابزار باید شروع به کار با آن کنید.وایر شارک پکت ها را ضبط می کند و ما می توانیم محتوای آن را بررسی کنیمضبط زنده از رسانه های مختلف شبکهوایرشارک قابلیت ضبط ترافیک ارتباطی میان بسیاری از واسط های مختلف شبکه را دارد ، از جمله شبکه کابلی ، بیسیم ، بلوتوث ، USB و انواع دیگر . انواع واسط خاص پشتیبانی شده ممکن است از جهت های مختلف و توسط فاکتور های مختلف محدود شده باشد . که شامل سخت افزار و سیستم عامل ما می باشد .ایمپورت کردن فایل هایی که از برنامه های دیگر ذخیره شده استوایرشارک می تواند بسته ها را از تعداد زیادی برنامه ضبط باز کند.اکسپورت فیل ها برای خیلی از برنامه های دیگرWireshark می تواند بسته های گرفته شده را در قالب های مختلف ذخیره کند ، از جمله مواردی که توسط سایر برنامه های دیگر استفاده می شود.متن باز بودن این نرم افزارنرم افزار وایرشارک یک نرم افزار متن باز است . و زیر نظر (GNU General Public License (GPL انتشار یافته است.ما می توانیم به صورت کاملا آزادانه از وایر شارک بر روی هر کامپیوتری که دوست داریم استفاده کنیم . بدون نیاز به لایسنس و پرداخت هزینه. تمامی سورس موجود به طور کاملا آزادانه زیر نظر GPL قرار دارند . و به همین دلیل برای ما خیلی آسان است که تا یک پروتوکل جدید را در وایر شارک اضافه کنیم . و هم چنین پلاگین ها یا درون متن برنامه بنویسیم و این کار اغلب انجام میشه !آنچه در وایر شارک نیستدر این قسمت به چیز هایی که وایرشارک ارائه نمیدهد می پردازیم.وایرشارک یک سیستم ردیابی نفوذ نیست . وقتی کسی کارهای عجیب و غریب در شبکه شما انجام دهد که مجاز به انجام آن نیست ، به شما هشدار نمی دهد.اگرچه چیز عجیب و یا غریبی رخ دهد وایرشارک به شما ممکن است به شما کمک کند تا متوجه شوید که چه چیزی در حال رخ دادن است.Wireshark موارد موجود در شبکه را دستکاری نمی کند ، بلکه فقط پارامتر ها را "اندازه گیری" می کند. وایر شارک به شبکه پکتی ارسال نمیکند.منابع مورد نیازمیزان منابع مورد نیاز Wireshark به محیط شما و به اندازه پرونده ضبط شده در حال تجزیه و تحلیل بستگی دارد. مقادیر زیر باید برای پرونده های ضبط کوچک و متوسط بیش از چند صد مگابایت مناسب باشد. پرونده های بزرگتر به حافظه و فضای دیسک بیشتری احتیاج دارند.در سیستم های ویندوزیWireshark باید از هر نسخه از ویندوز که در طول عمر پشتیبانی است پشتیبانی کند. در زمان نگارش این شامل ویندوز 10 ، 8.1 ، سرور 2019 ، سرور 2016 ، سرور 2012 R2 و سرور 2012 است.پردازنده های AMD 64/x86 یا پردازنده ی 32 بیتی x86 .مقدار 500 مگابایت رم موجود .در مواردی ممکن است نیاز به مقدار بیشتری هم باشد.مقدار 500 مگابایت فضای دیسک و همچنین در زمانی که شبکه گسترده است ممکن است مقدار فضای بیشتری نیاز باشد.در سیستم عامل های مکوایر شارک در سیستم عامل های مک 10.12 به بعد پشتیبانی می شود . وایر شارک در سیستم عامل های مک نیز مانند سیستم عامل های مایکروسافتی به نیاز مندی های اپل بستگی دارد.سیستم عامل های لینوکس ، یونیکس و BSDوایرشارک بر روی بیشتر پلتفرم هایی که یونیکس و شبه یونیکس هستند مانند لینوکس و بیشتر BSD ها اجرا می شود و نیاز مندی هایش مانند ویندوز است.وایر شارک را از کجا تهیه کنیمما میتوانیم تا آخرین نسخه از این برنامه را از سایت رسمی وایر شارک دانلود کنیم :https://www.wireshark.org/download.htmlو همچنین هر نسخه ی جدید این برنامه هم هر یک یا دو ماه منتشر می شود.گرفتن بسته های داده در وایرشارکوقتی Wireshark را باز می کنید ، صفحه ای مشاهده می کنید که لیستی از تمام اتصالات شبکه ای را که می توانید نظارت کنید به شما نشان می دهد.شما همچنین یک فیلد فیلتر ضبط دارید ، بنابراین فقط ترافیک شبکه ای را که می خواهید مشاهده کنید ضبط می کنیدبا استفاده از "shift کلیک چپ" می توانید یک یا چند رابط (اینترفیس) شبکه را انتخاب کنید. پس از انتخاب رابط شبکه ، می توانید ضبط را شروع کنید و روشهای مختلفی برای انجام این کار وجود دارد.روی اولین دکمه در نوار ابزار کلیک کنید با عنوان “Start Capturing Packets”می توانید مورد منو Capture -> Start را انتخاب کنیددر حین ضبط ، Wireshark بسته هایی را که در لحظه ضبط می کند به شما نشان می دهد.تجزیه و تحلیل بسته های داده در WiresharkWireshark سه صفحه مختلف را برای بازرسی داده های بسته به شما نشان می دهد. Packet List ، قسمت بالای صفحه ، لیستی از تمام بسته های موجود در ضبط است. وقتی روی یک بسته کلیک می کنید ، دو صفحه دیگر تغییر می کند تا جزئیات بسته انتخاب شده را به شما نشان دهد. در اینجا برخی از جزئیات مربوط به هر ستون آورده شده است.NO : تعداد سفارش بسته ای است که به دست آمده شده است ، این بخشی از مکالمه است TIME : این ستون به شما نشان می دهد که چه مدت پس از شروع ضبط ، این بسته ضبط شده است ، در صورت نیاز به نمایش متفاوت ، می توانید این مقدار را در فهرست تنظیمات تغییر دهیدSOURCE : این آدرس سیستمی است که بسته را ارسال کرده استDestination : این آدرس مقصد آن بسته استProtocol : نوع بسته است ، به عنوان مثال TCP ، DNS ، DHCPv6 یا ARPLength : این ستون طول بسته را به بایت نشان می دهدInfo : این ستون اطلاعات بیشتری در مورد محتوای بسته به شما نشان می دهد و بسته به نوع بسته آن متفاوت خواهد بودPacket Details ، در قسمت میانی ، بسته به نوع بسته بندی ، هرچه بیشتر اطلاعات قابل خواندن باشد در مورد بسته را به شما نشان می دهد. می توانید بر اساس متن برجسته شده در این قسمت ، کلیک راست کرده و فیلترهایی ایجاد کنیدپنجره پایین ، Packet Bytes ، بسته را دقیقاً همانطور که در Hexadecimal گرفته شده نشان می دهد.وقتی به بسته ای که بخشی از مکالمه است نگاه می کنید ، می توانید روی بسته کلیک راست کرده و دنبال کردن را انتخاب کنید.فیلترهای Wiresharkیکی از بهترین ویژگی های Wireshark فیلترهای Wireshark Capture Filters و Wireshark Filters Display است ، فیلترها به شما امکان می دهند ضبط را به همان شکلی که باید مشاهده کنید تا بتوانید مشکلات موجود را عیب یابی نمایید ، در اینجا چندین فیلتر برای شروع وجود دارد.فیلترهای Wireshark Captureفیلترهای ضبط ، بسته (پکت) های گرفته شده را محدود می کنند. یعنی اگر بسته ها با فیلتر مطابقت نداشته باشند ، Wireshark آنها را ذخیره نمی کند. در اینجا چند نمونه از فیلترهای ضبط وجود دارد.host IP-addressاین فیلتر ضبط را به ترافیک آدرس IP محدود می کند.net 192.168.0.0/24این فیلتر تمام ترافیک موجود در زیرشبکه (سابنت) را ضبط می کند.dst host IP-addressپکت های ضبط شده به میزبان (هاست) مشخص شده را ضبط می کند.port 53فقط در پورت 53 ترافیک بگیرد.port not 53 and not arpذخیره تمام ترافیک به جز ترافیک پورت های DNS و ARP.فیلترهای نمایش Wiresharkفیلترهای نمایشگر Wireshark در هنگام تجزیه و تحلیل ، نمای ذخیره شده را تغییر می دهند. بعد از اینکه ضبط بسته را متوقف کردید ، از فیلترهای نمایشگر برای بسته شدن بسته ها در لیست بسته ها استفاده می کند تا بتوانید مشکل خود را عیب یابی کنید.مفیدترین فیلتر نمایش:ip.src==IP-address and ip.dst==IP-addressاین فیلتر بسته های یک رایانه را (ip.src) به رایانه دیگر (ip.dst) به ما نشان می دهد. همچنین می توانید از ip.addr برای نشان دادن بسته های وارد شده به آن IP از آن استفاده کنید. در اینجا برخی مثال نیز دیگر وجود دارد.tcp.port eq 25این فیلتر تمام ترافیک در پورت 25 را نشان می دهد ، که معمولاً ترافیک SMTP است.icmpاین فیلتر فقط ترافیک ICMP را در ضبط به ما نشان می دهد ، به احتمال زیاد آنها پینگ هستند.ip.addr != IP_addressاین فیلتر همه ترافیک ما را نشان می دهد ، به جز ترافیک ورودی یا از طریق رایانه مشخص شده.تحلیلگران حتی برای تشخیص حملات خاص فیلترهایی می سازند ، مانند این فیلتر برای تشخیص worm Sasser .ls_ads.opnum==0x09ویژگی های اضافی Wiresharkفراتر از ضبط و فیلتر کردن ، چندین ویژگی دیگر در Wireshark وجود دارد که می تواند بسیار برای ما مفید باشد.گزینه های رنگ آمیزی Wiresharkمی توانید Wireshark را تنظیم کنیم تا بسته های ما در لیست بسته ها مطابق فیلتر نمایشگر رنگ آمیزی شود ، که به ما امکان می دهد روی بسته هایی که می خواهیم برجسته کنیم ، تأکید کنیم.حالت بی قاعده Wiresharkبه طور پیش فرض ، Wireshark فقط بسته هایی را که به کامپیوتر وارد میشود و در آنجا فعال می شود ضبط می کند. با علامت زدن کادر برای اجرای Wireshark در حالت Promiscuous (بی قاعده) در تنظیمات ضبط ، می توانیم بیشترین میزان ترافیک در شبکه را ضبط کنیم.خط فرمان Wiresharkدر صورت استفاده از سیستم بدون رابط کاربری گرافیکی ، Wireshark یک رابط خط فرمان (CLI) فراهم می کند. بهترین روش برای ضبط و ذخیره یک گزارش استفاده از CLI است ، تا بتوانیم گزارش را با GUI (گرافیکی) مرور کنیم.دستورات WiresharkwiresharkWireshark را در حالت GUI (گرافیکی) اجرا می کند.wireshark –hپارامترهای خط فرمان موجود برای Wireshark را نشان می دهد.wireshark –a duration:300 –i eth1 –w wiresharkبه مدت 5 دقیقه از ترافیک Ethernet 1 استفاده می کند. –a به معنای توقف خودکار ضبط ، -i مشخصاتی که Ethernet باید آن ها را ضبط کند.معیارها و آماردر بخش فهرست آمار ، گزینه های زیادی را برای نشان دادن جزئیات مربوط به ضبط خود پیدا خواهیم کرد.ویژگی های پرونده را ضبط کنیمنمودار ورودی و خروجی Wireshark

ادامه مطلبرفع مشکل تایپ فارسی در ادوب کانکت (Adobe Connect)هنگام برگزاری کلاس های مجازی با نرم افزار ادوبی کانکت، ممکن است وقتی در قسمت Chat فارسی تایپ می کنیم با به هم ریختگی مواجه شویم. در این مقاله آموزش رفع مشکل تایپ فارسی در ادوب کانکت (Adobe Connect) را به شما آموزش خواهیم داد.زبان فارسی از کاراکتر هایی استفاده می کند که ممکن است به صورت پیشفرض در کامپیوتر مشکلاتی داشته باشد.به همین دلیل نرم افزار کی بورد فارسی را اماده کرده ایم که با دریافت و نصب آن بسیاری از مشکلات تایپ و فونت فارسی حل می شود.برای حل این مشکل نیاز هست نرم افزار زیر را نصب نمایید:دانلود کیبورد فارسیپس از دانلود نرم افزار را نصب کنید و ویندوز را ری استارت کنید.سپس با انتخاب کیبورد و حروف فارسی جدید به عنوان حروف تایپی ویندوز مشکلی از بابت بهم ریختگی حروف نخواهید داشت.برای تغییر حروف کیبورد می توانید از کلید های ترکیبی shift+alt استفاده نمایید.

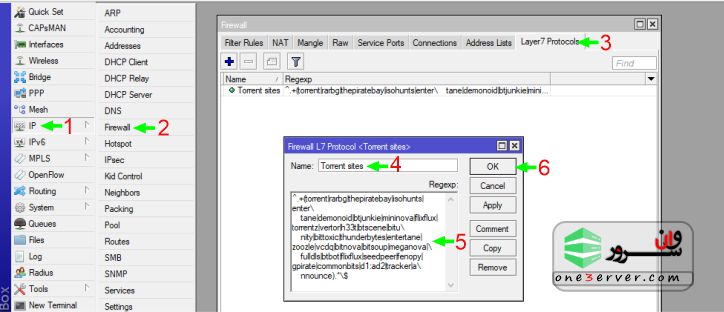

ادامه مطلبآموزش بستن پورتهای تورنت در میکروتیکیکی از مشکلاتی که معمولا افراد با دیتاسنتر های خارجی دارند، عدم رعایت قوانین کپی رایت و مسدود شدن سرور های مجازی می باشد. یکی از عوامل مسدود شدن و دریافت Abuse از سمت دیتاسنتر، استفاده کاربران از تورنت است. در این مقاله، آموزش بستن پورت های تورنت در میکروتیک را به شما آموزش خواهیم داد.تورنت چیست؟تورنت (Torrent) یک ابزار اشتراک فایل مشهور است که جایگاهی ویژه ای میان کاربران اینترنتی و علاقهمندان به دانلود فایل مخصوصا فایل هایی با قانون کپی رایت دارد.کمی تخصصی تر، تورنت یک پروتکل اشتراک فایل بر مبای فناوری نقطه به نقطه (P2P) است. این فناوی به کاربران اجازه میدهد فایلها و محتوای مورد نظر خود را بدون وابستگی به یک منبع ثابت دانلود کنند.تورنت محبوبیت بسیار بالایی نزد کاربران اینترنت دارد؛ بهطوریکه ۳.۳۵ درصد از کل ترافیک اینترنت به بیتتورنت (BitTorrent) اختصاص دارد و تعداد کاربران ماهانهی آن به بیش از ۲۵۰ میلیون نفر میرسد.آیا تورنت کردن قانونی است؟ آیا امن است؟هر فناوری جدید، موانع خاص خود را دارد و بیتتورنت نیز از این قاعده مستثنا نیست. از همان ابتدا که این فناوری رشد کرد، کاربران زیادی برای اشتراک محتوای غیر قانونی اعم از آثار مشمول کپیرایت مانند فیلمها و سریالها از آن استفاده کردند. این رفتارها باعث شد افکار عمومی، تورنت کردن را به چشم یک رفتار غیر قانونی ببینند که تا حدودی ناعادلانه است.بیتتورنت کاربردهای قانونی زیادی دارد. بهعنوان مثال میتوان اشتراکگذاری فایلها بدون نیاز به سرور و همچنین اشتراک آسان اطلاعات میان همکلاسیها و کارمندان را مثال زد. در نهایت به این نتیجه میرسیم که تورنت کردن در ذات خود عملی قانونی است؛ اما مانند هر ابزار دیگر میتوان استفادههای غیر قانونی نیز از آن انجام داد.از این رو برخی از دیتاسنتر ها بنا به رعایت قوانین کپی رایت عملیات تورنت را برای کاربران غیر قانونی میدانند و به دلیل ساختار شبکه ای این سیستم تورنت امکان مسدود سازی کامل تورنت را نخواهند داشت، به همین دلیل از ابزارهای مانیتورینگ این عملیات را شناسایی و به صورت اخطار یا ابیوز به کاربر ارسال میکنند، نمونه ای از این سایتهای ارائه مانیتورینگ را میتوانید از این لینک مشاهده کنید.بستن پورتهای تورنت در میکروتیکدر این آموزش قسط داریم تا با استفاده از میکروتیک، کاربران متصل به آن شبکه را تا حدودی به دسترسی تورنت محدود کنیم، طبق توضیحات بالا مسدود سازی 100% امکان پذیر نیست، پس با ما همراه باشید.در آموزش های قبل درمورد بستن برخی پورت ها در میکروتیک توضیحاتی دادیم.1: ابتدا وارد winbox شوید.2: این رول را در بخش لایه7 فایروال وارد میکنیم:/ip firewall layer7-protocoladd name="Torrent sites" regexp="^.+(torrent|rarbg|thepiratebay|isohunts|enter\tane|demonoid|btjunkie|mininova|flixflux|torrentz|vertor|h33t|btscene|bitu\nity|bittoxic|thunderbytes|entertane|zoozle|vcdq|bitnova|bitsoup|meganova|\fulldls|btbot|flixflux|seedpeer|fenopy|gpirate|commonbits|d1:ad2|tracker|a\nnounce).*\$"add comment="Block Torrents" name=block-torrents regexp="^(\\x13bittorrent pro\tocol|azver\\x01\$|get /scrape\\\?info_hash=get/announce\\\?info_hash=|ge\t /client/bitcomet/|GET /data\\\?fid=)|d1:ad2:id20:|\\x08'7P\\)[RP]"3-حال در تب filter Rules سه رول برای فیلتر تورنت وارد میکنیم:/ip firewall filteradd action=add-src-to-address-list address-list=Torrent-Conn \ address-list-timeout=2m chain=forward comment="Torrent Block 1/4" \ layer7-protocol=block-torrents src-address=<<PrivetIP>> \ src-address-list=!allow-bit# p2p matcher is obsolete please use layer7 matcher insteadadd action=add-src-to-address-list address-list=Torrent-Conn \ address-list-timeout=2m chain=forward comment="Torrent Block 2/4" p2p=\ all-p2p src-address=<<PrivetIP>> src-address-list=!allow-bitadd action=drop chain=forward comment="Torrent Block 3/4" dst-port=\ !0-1024,8291,5900,5800,3389,14147,5222,59905 protocol=tcp \ src-address-list=Torrent-Connadd action=drop chain=forward comment="Torrent Block 4/4" dst-port=\ !0-1024,8291,5900,5800,3389,14147,5222,59905 protocol=udp \ src-address-list=Torrent-Connدر خط 6 و 13 به جای <<PrivetIP>> آی پی لوکال شبکه داخلی را وارد کنید.4: کار تمام است و از این پس اکثریت کانکشنهای p2p تورنت کاربران زیر شبکه میکروتیک شناسایی و مسدود خواهد شد.نتیجه گیریدریافت مداوم Abuse از سمت دیتاسنتر باعث به خطر افتادن حساب کاربری شما و در نتیجه لغو آن خواهد شد. در این مقاله، آموزش بستن پورت های تورنت در میکروتیک را به شما آموزش دادیم تا بتوانید جلوی درصد زیادی از Abuse ها را بگیرید.

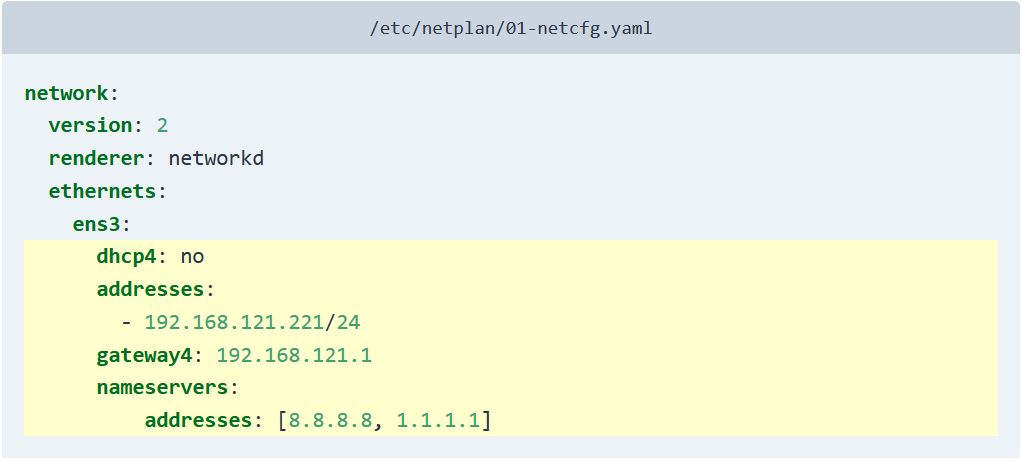

ادامه مطلبآموزش کانفیگ IP استاتیک در اوبونتو 20.04 Ubuntuاین مقاله آموزش کانفیگ IP استاتیک در اوبونتو Ubuntu 20.04 را به شما عزیزان توضیح خواهیم داد.به طور معمول ، در بیشتر تنظیمات شبکه ، آدرس IP به صورت دینامیک توسط سرور DHCP اختصاص داده می شود. تنظیم یک آدرس IP ثابت ممکن است در موقعیت های مختلف مانند پیکربندی پورت فورواردینگ یا اجرای مدیا سرور مورد نیاز باشد .Netplanاوبونتو 17.10 و نسخه های بعد از آن از Netplan به عنوان ابزار پیش فرض مدیریت شبکه استفاده می کند. نسخه های قبلی اوبونتو از ifconfigپرونده پیکربندی آن /etc/network/interfacesبرای پیکربندی شبکه استفاده می کردند.پرونده های پیکربندی Netplan با دستور YAML با .yamlپسوند فایل نوشته می شوند. برای پیکربندی یک کارت شبکه با Netplan ، باید یک توضیح YAML برای کارت شبکه ایجاد کنید.Netplan از دو ارائه دهنده NetworkManager و Systemd-networkd پشتیبانی می کند. NetworkManager بیشتر در دستگاههای دسکتاپ استفاده می شود، در حالی که Networkd-networkd در سرورهای فاقد GUI استفاده می شود.کانفیگ IP استاتیک در سرور اوبونتو 20.04در اوبونتو 20.04 ، سیستم رابط های شبکه را با استفاده از "نام های کارت شبکه قابل پیش بینی" شناسایی می کند.اولین قدم برای راه اندازی یک IP استاتیک، شناسایی نام رابط اترنت است که می خواهید پیکربندی کنید. برای انجام این کار ، از دستور ip link استفاده کنید ، همانطور که در زیر نشان داده شده است:ip linkاین دستور لیستی از تمام کارت های شبکه موجود را چاپ می کند. در این مثال ، نام رابط کاربریens3 است:1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:002: ens3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP mode DEFAULT group default qlen 1000 link/ether 08:00:27:6c:13:63 brd ff:ff:ff:ff:ff:ffپرونده های پیکربندی Netplan در /etc/netplanذخیره می شوند . احتمالاً یک یا چند پرونده YAML را در این فهرست پیدا خواهید کرد. ممکن است نام پرونده در سیستم های مختلف، متفاوت باشد. معمولا اسم فایل 01-netcfg.yaml، 50-cloud-init.yamlو یا NN_interfaceName.yamlاست، اما در سیستم شما ممکن است متفاوت باشد.اگر اوبونتو ابری شما با cloud-init ارائه شده است ، باید آن را غیرفعال کنید. برای انجام این کار فایل زیر را ایجاد کنید:sudo nano /etc/cloud/cloud.cfg.d/99-disable-network-config.cfgnetwork: {config: disabled}برای اختصاص IP ثابت در رابط شبکه ، فایل پیکربندی YAML را با ویرایشگر متن خود باز کنید :sudo nano /etc/netplan/01-netcfg.yamlnetwork: version: 2 renderer: networkd ethernets: ens3: dhcp4: yesدر ادامه...قبل از تغییر تنظیمات ، بیایید کد را به طور خلاصه توضیح دهیم.هر فایل Netplan Yaml با networkکلیدی شروع می شود که حداقل دارای دو عنصر مورد نیاز است. اولین عنصر مورد نیاز نسخه قالب پیکربندی شبکه است و مورد دوم نوع دستگاه است. نوع دستگاه می تواند ethernets، bonds، bridges، یا vlansباشد.پیکربندی بالا همچنین دارای یک خط است که rendererنوع آن را نشان می دهد . اگر اوبونتو را در حالت سرور نصب کرده اید ، renderer به عنوانnetworkdپیکربندی شده است.در زیر نوع دستگاه ( ethernets) ، می توانید یک یا چند رابط شبکه را تعیین کنید. در این مثال ، ما فقط یک رابط داریم ens3که برای دریافت IP از یک سرور DHCP پیکربندی شده است dhcp4: yes.برای اختصاص آدرس IP استاتیک به اینترفیس ens3 ، پرونده را به صورت زیر ویرایش کنید:DHCP را روی dhcp4: noتنظیم کنید.آدرس IP استاتیک را مشخص کنید. در زیر addresses:می توانید یک یا چند آدرس IPv4 یا IPv6 اضافه کنید که به رابط شبکه اختصاص داده می شوند.گتوی را مشخص کنید.در زیر nameservers، آدرس های nameservers را تنظیم کنید.nano /etc/netplan/01-netcfg.yamlهنگام ویرایش پرونده های Yaml ، اطمینان حاصل کنید که از استانداردهای تورفتگی کد YAML پیروی می کنید. اگر درست نباشد ، تغییرات اعمال نمی شوند.پس از اتمام ، پرونده را ذخیره کرده و با اجرای دستور زیر تغییرات را اعمال کنید:sudo netplan applyبا تایپ کردن دستور زیر، تغییرات را تأیید کنید:ip addr show dev ens32: ens3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000 link/ether 08:00:27:6c:13:63 brd ff:ff:ff:ff:ff:ff inet 192.168.121.221/24 brd 192.168.121.255 scope global dynamic ens3 valid_lft 3575sec preferred_lft 3575sec inet6 fe80::5054:ff:feb0:f500/64 scope link valid_lft forever preferred_lft foreverنتیجه گیریتبدیل شبکه DHCP به استاتیک یکی از رایج ترین تغییرات در اوبونتو سرور است. ما در این مقاله آموزش کانفیگ IP استاتیک در اوبونتو 20.04 Ubuntu را به شما توضیح دادیم.

ادامه مطلببایننس چیست؟Binance در حال حاضر یکی از بزرگترین مراکز مبادله ارزهای رمزنگاری شده است و در بین معامله گران رمز ارز ها بسیار محبوب است. این پلتفرم یک پیشنهاد بسیار بزرگ برای تجارت کننده های مبتدی و باتجربه است و کلیه مدارک و مجوزهای فعالیت را دارد. در این راهنما مرحله به مرحله آموزش کار با بایننس Binance را توضیح می دهیم.نحوه ارسال سفارش خرید یا فروش و نحوه تبدیل مجدد آن به ارز های رایجی نظیر ریال ، همه چیزهایی که شما نیاز دارید تا بدانید که چگونه تجارت در Binance را شروع کنید.آموزش ثبت نام در Binanceبرای استفاده از این صرافی نیاز به یک حساب کاربری است که ثبت نام در آن به سادگی و با استفاده از یک آدرس ایمیل و یک پسورد امکان پذیر است.به وب سایت رسمی Binance.com بروید.روی ثبت نام در بالا سمت راست کلیک کنید.آدرس ایمیل و رمز ورود خود را وارد کنید (اطمینان حاصل کنید که از یک رمز عبور منحصر به فرد استفاده می کنید که در جای دیگری استفاده نکرده اید).شناسه شخص معرف یا رفرال آی دی .با شرایط و ضوابط موافقت کرده و بر روی ایجاد حساب کلیک کنید.پس از حل معمای تشخیص عدم ربات ، یک ایمیل تأیید برای تأیید آدرس ایمیل خود دریافت خواهید کرد.تمهیدات امنیتیهنگام معامله در بازار ارزهای رمزپایه ، امنیت اولویت اصلی است. این نه تنها به عهده صرافی است بلکه به عنوان یک کاربر نیز به عهده شماست. متأسفانه برخی از افراد هستند که سعی می کنند جزئیات حساب شما را به روشی موذیانه پیدا کنند و شما باید یک قدم جلوتر از این افراد باشید. با دنبال کردن مراحل زیر ، پیدا کردن اطلاعات شما برای این افراد دشوارتر خواهد شد:همیشه از طریق لینک رسمی وارد شوید Binance.com و این صفحه را بوک مارک ( علامت گذاری ) کنید.همیشه مطمئن شوید که Binance.com و یک قفل سبز در نوار آدرس مشاهده می کنید.نرم افزار احراز هویت را دانلود کرده و تایید دو مرحله ای را فعال کنید .رمز ورود خود را به هیچکس ندهید حتی به مرکز خدمات بایننس .رمز عبوری برای بایننس انتخاب کنید که هیچ جای دیگری استفاده نکردید .برای رفتن به بایننس هرگز از تبلیغات موتور جستجو استفاده نکنید .احراز هویتبرای اکثر افراد ، یک حساب عادی و بدون هیچ گونه تأیید کافی است. بدون انجام هیچگونه تایید هویت می توانید حداکثر 2 بیت کوین در هر 24 ساعت خارج و معامله کنید. اگر می خواهید بیش از 2 بیت کوین در 24 ساعت تجارت (ترید) کنید ، باید با ارسال مدارک، هویت خود و را تأیید کنید (همچنین با سلفی) . دستورالعمل های این امر در صفحه تأیید توضیح داده شده است.واریز وجوهشما می توانید Binance را به عنوان یک صرافی ارز رمزنگاری شده مشاهده کنید که در آن Bitcoin ، Ethereum یا رمز ارز دیگری را با رمز ارز دیگر عوض می کنید. این دقیقاً مانند مبادله اسکناس های یورو با اسکناس های دلار است. بنابراین برای استفاده از صرافی ، به اعتبار نیاز دارید و می توانید این کار را با واریز Bitcoin یا Ethereum و ... به حساب Binance خود انجام دهید. امروزه افزودن اعتبار با گزینه های مختلف امکان پذیر است ، اما توصیه می کنیم این کار را با بیت کوین یا Ethereum انجام دهید. ما از Bitcoin در راهنمای خود استفاده می کنیم:مطمئن شوید که در سایت لاگین کرده اید.به سمت چپ و بالای Wallet بروید و روی Spot Wallet کلیک کنید.در سمت چپ بر روی Deposit کلیک کنید .یک منوی کشویی ظاهر می شود که می توانید کوین مورد نظر خود را برای واریز آن جستجو کنید. برای واریز بیت کوین BTC را جستجو کنید.اگر بیت کوین را انتخاب کرده باشید ، یک آدرس کیف پول منحصر به فرد برای شما ایجاد می شود.آدرس کیف پول را کپی کرده و Netwerk BTC را انتخاب کنید. در این قسمت باید این آدرس را به فروشنده بیتکوین داده تا به حساب شما واریز گردد.فروشنده بیت کوین شما را مستقیماً به Binance ارسال می کند و این کار می تواند تا 2 ساعت طول بکشد. وقتی سپرده شما با موفقیت به Binance رسید ، یک ایمیل اعلان دریافت خواهید کرد.ترید در بایننس (Binance)آموزش ترید در بایننسبرای شروع معامله در Binance ، لازم است مراحل بالا اجرا شود. بنابراین در این آموزش تصور می کنیم که شما بیت کوین یا ارز پایه دیگری را سپرده گذاری کرده ایدشروع معامله در Binanceبه سایت رسمی بایننس بروید.در گوشه بالا سمت چپ وب سایت Binance به Spot بروید و روی Classic کلیک کنید ، نمای زیر قابل مشاهده خواهد بود:1-اطلاعات کوین: اطلاعات بیشتر در مورد کوین انتخاب شده ، مانند اختصار ، قیمت فعلی ، کمترین قیمت ، بالاترین قیمت و حجم 24 ساعت گذشته2-فروش سفارشات: کلیه سفارشات فعلی (هنوز اجرا نشده است) از جفت انتخاب شده در دفتر سفارشات به فروش می رسند3- نمودار قیمت ، می توانید آن را مطابق با تنظیمات خود تنظیم کنید. گزینه ها را می توانید در بالای جدول پیدا کنید 4- با جفت موجود در Binance لیست کنید (در این مورد با جفت BTC) در پشت این مخفف می توانید ببینید که برای کدام کوین می توانید آن را مستقیماً مبادله کنید. به عنوان مثال ARK / BTC مخفف Ark (ARK) است که با Bitcoin (BTC) قابل معامله است و بالعکس.5- سفارشات خرید: کلیه سفارشات خرید کوین منتخب فعلی (هنوز اجرا نشده) در کتاب سفارشات است6- امکان خرید کوین7- امکان فروش کوین8- تاریخچه خرید و فروش کوین منتخب از همه افراد موجود در این پلتفرم.9- تعویض کننده برای انتخاب سفارشات مختلف و امکان خرید و فروش بودجه کوین مورد نظر خود را در بالا سمت راست انتخاب کنید یا جستجو کنید (شماره 4 در تصویر). توجه داشته باشید که باید علامت اختصاری ارز را جستجو کنید. به طور پیش فرض ، نمای کلی در BTC فیلتر می شود. اگر Ethereum را واریز کرده اید ، باید روی ETH (در گوشه سمت راست و زرد رنگ شماره 4) کلیک کنید.وقتی کوین مورد نظر خود را انتخاب کردید روی سکه کلیک کنید و نمای کلی کوین انتخاب شده باز می شود.شما چندین روش برای خرید کوین دارید:ساده ترین راه خرید یا فروش ارز دیجیتال با قیمت روز بازار است. سفارش شما بلافاصله اجرا می شود و بلافاصله صاحب کوین های انتخابی خواهید شد. برای رفتن به سفارشات بازار ، مارکت (شماره 9) را انتخاب کنید. چه تعداد سکه می خواهید در Amount خریداری کنید. بلافاصله حداکثر مبلغی را که می توانید خریداری کنید مشاهده خواهید کرد. با کلیک بر روی درصد ، می توانید درصدی از بیت کوین سپرده گذاری شده خود را سرمایه گذاری کنیدروش پیشرفته تر ، یک سفارش محدود است. وقتی از سفارش محدود استفاده می کنید ، سفارش با قیمت انتخابی شما اجرا می شود. تضمین نمی شود سفارش شما اجرا شود. برای رفتن به سفارشات بازار ، حد (شماره 9) را انتخاب کنید. مقدار و قیمت را وارد کنید و منتظر بمانید تا سفارش شما اجرا شود6- برای باز کردن سفارش خود ، روی خرید کلیک کنید.7- اگر برای سفارش Market انتخاب کرده اید ، سفارش شما بلافاصله اجرا می شود و سکه های خریداری شده اکنون در کیف پول Binance شما است. اگر سفارش محدودی را انتخاب کرده اید باید منتظر بمانید تا کسی سفارش شما را پر کند8- برای فروش مجدد کوین های خود به عنوان مثال مبادله آنها به بیت کوین یا Ethereumمی توانید از ابزارک Sell استفاده کنید9- مقدار کوین خاصی را که می خواهید بفروشید وارد کنید و با Bitcoin یا Ethereum عوض می شود (بسته به سفارش انتخابی شما)خارج کردن از بایننس و فروش آنبه سایت اصلی بایننس برویدمراحل 8 و 9 بخش قبلی را انجام دهیدشما مبلغی را که می خواهید پرداخت کنید فروخته اید و دوباره به بیت کوین برگردانده شده است.به سمت چپ بالا به Wallet بروید ، روی Spot Wallet کلیک کنید و روی برداشت (در سمت چپ) کلیک کنید.اگر همه چیز را با بیت کوین عوض کرده اید ، BTC را جستجو کنید.بیت کوین خود را خارج کنید و آنها را به یک رمزگذار برای خرید فیات ارسال کنید.از کارگزار انتخاب شده آدرس کیف پول یونیک و خاص دریافت خواهید کرد. قسمت آدرس کیف پول آدرس گیرنده BTC را وارد کنید.مشخص کنید که چه مقدار می خواهید منتقل کنید و روی ارسال کلیک کنید.بیت کوین شما اکنون به کارگزار منتخب ارسال می شود. و سپس کارگذار پس از دریافت مبلغ مورد نظر را به ریال به حساب شما واریز می کند .پس از انجام مراحل بالا ، با اصول معاملات رمز ارز یا کریپتو کارنسی در Binance Exchange آشنا خواهید شد.این آموزش را چندین بار با خود مرور کنید تا فنون معامله برای شما به خوبی جا بیفتد.ترفند اصلی این است که یک کوین خاص را در یک نقطه پایین بخرید و سپس آن را در یک نقطه بالا بفروشید.و نکته ی آخر این است که اختلاف قیمت ، سود شماست.

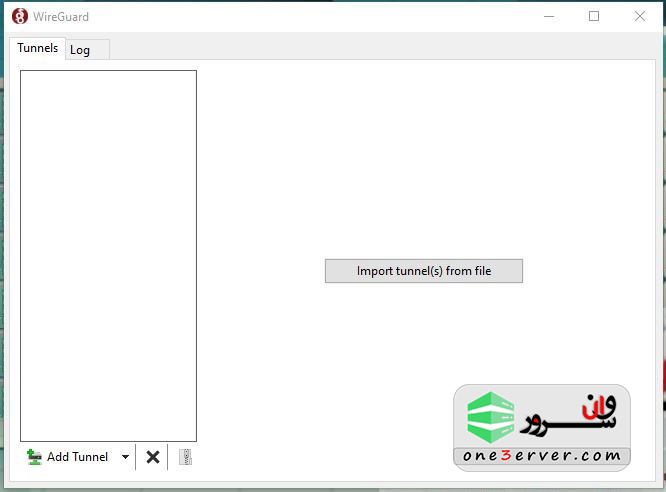

ادامه مطلبآموزش اتصال به WireGuardوایرگارد یا WireGuard یک نرم افزار و پروتکل ارتباطی اوپن سورس است که از راهکار های V.P.N برای ایجاد اتصالات نقطه به نقطه استفاده می کند. در این مقاله آموزش اتصال به وایرگارد (WireGuard) در ویندوز ، اندروید و IOS را آموزش خواهیم داد.وایرگارد به دلیل داشتن کیل سوئیچ برای کسانی که در صرافی هایی نظیر بایننس یا سایت هایی که به هر دلیل نیاز دارند هویتشان مخفی بماند بسیار کاربردی است زیرا که این قابلیت باعث می شود حتی در زمانی که اینترنت قطع و سپس وصل شود وایرگارد آی پی اصلی که از ایران است را در سایت مورد نظر افشا نکند .آموزش اتصال وایرگارد در ویندوزابتدا نرم افزار وایرگارد را باز می کنیم.سپس فایل کانفیگ دریافتی را در نرم افزار ایمپورت میکنیم.برای اینکار نیاز داریم تا بر روی گزینه “Import tunnel(S) from file” کلیک کنیم.پس از انتخاب فایل و زدن دکمه ی ok چیزی شبیه به عکس زیر نمایان می شود.سپس بر روی دکمه ی “Activate” کلیک میکنیم .آموزش اتصال به وایرگارد در اندرویددر گوشی های android نحوه ی کانکت شدن به روش زیر است:ابتدا نرم افزار wireGuard را از گوگل پلی دانلود کرده. سپس با استفاده از فایل کانفیگ و یا عکس تصویری سرور مورد نظر یا همان “QrCode” میتوان به سرور کانکت شد .بر روی + کلیک می کنیم تا فایل کانفیگ و یا تصویر مورد نظر را وارد وایر گارد کنیم .آموزش اتصال به وایرگارد در IOSابتدا نرم افزار WireGuard رانصب کرده و سپس آنرا اجرا می کنیم.سپس در پنجره ی اصلی باز شده در سمت راست . بر روی + کلیک می کنیم تا وایرگارد را پیکربندی کنیم .سپس بر روی “create from scratch” کلیک می کنیم .در قسمت name نامی دلخواه را برای کانکشن خود در نظر میگیریم . و بعد از آن private key و public key را وارد می کنیم.وسپس بر روی “Generete keypair” کلیک می کنیم .در قسمت “Addresses” آی پی اینترنال را که قرار است وایر گارد از آن استفاده کند وارد می کنیم .به عنوان مثال 172.16.80.7/32بعد از ذخیره کردن تنظیمات به صفحه اصلی وایرگارد برگشته و این V.P.N رو اکتیو می کنیم.برای خرید سرور مجازی با کانفیگ وایرگارد کلیک کنید.آموزش ویدیویی نصب وایرگارد در اندرویدhttps://youtu.be/Jc89amXzIIcدانلود فایل منیجر معرفی شده در ویدیونتیجه گیریوایرگارد یکی از نرم افزار های محبوب و مناسب برای تریدر ها می باشد. در مقاله قبل آموزش نصب وایرگارد را برای شما شرح داده بودیم و در این مقاله آموزش اتصال به وایرگارد را به شما عزیزان نشان دادیم.

ادامه مطلبنحوه بررسی نسخه جاواجاوا یکی از محبوب ترین زبان های برنامه نویسی در جهان است که برای ساخت انواع مختلف برنامه های چند پلتفرمی مورد استفاده قرار می گیرد. این آموزش نحوه بررسی نسخه جاوا که روی سیستم لینوکس شما نصب شده است را توضیح می دهد.نسخه جاواجاوا از نسخه سازی معنایی استفاده می کند . نسخه های آماده تولید در طرح زیر نسخه بندی می شوند:MAJOR.MINOR.SECURITYبه عنوان مثال ، در Java 11.0.8 ، عدد 11 یک نسخه اصلی است ، 0یک نسخه جزئی است و 8یک نسخه امنیتی است.MAJOR - نسخه های عمده ویژگی ها و عملکردهای جدید را به ارمغان می آورند.MINOR - نسخه های جزئی حاوی رفع اشکالات مختلف و بهبودهای سازگار هستند.SECURITY - نسخه های امنیتی اصلاحات اساسی امنیتی را ارائه می دهند.بررسی نسخه جاوابرای اینکه بفهمید کدام نسخه جاوا روی سیستم شما نصب شده است ، دستور زیر را اجرا کنید :java -versionاین دستور نسخه پیش فرض جاوا را نمایش می دهد:openjdk 11.0.8 2020-07-14OpenJDK Runtime Environment (build 11.0.8+10-post-Ubuntu-0ubuntu120.04)OpenJDK 64-Bit Server VM (build 11.0.8+10-post-Ubuntu-0ubuntu120.04, mixed mode, sharing)در این مثال ، ما نسخه 11.0.8را روی سیستم خود نصب کرده ایم. نسخه نصب شده روی سیستم شما ممکن است متفاوت باشد.اگر "java: command not found" دریافت کنید به این معنی است که جاوا روی سیستم نصب نشده است. برای نصب جاوا ، بسته به توزیع لینوکس خود ، از یکی از راهنماهای زیر استفاده کنید:جاوا را روی اوبونتو نصب کنید.جاوا را روی CentoS نصب کنید.همچنین ممکن است سیستم چندین نسخه جاوا را همزمان نصب کند. برای بررسی اینکه آیا چندین نصب جاوا روی دستگاه خود دارید:sudo update-alternatives --config javaاگر فقط یک نصب جاوا داشته باشید ، خروجی چیزی شبیه به این است:There is only one alternative in link group java (providing /usr/bin/java): /usr/lib/jvm/java-11-openjdk-amd64/bin/javaNothing to configure.در غیر این صورت ، اگر چندین نصب جاوا دارید ، این فرمان منویی را نمایش می دهد که در آن می توانید انتخاب کنید کدام نسخه نسخه پیش فرض جاوا باشد:There are 3 choices for the alternative java (providing /usr/bin/java). Selection Path Priority Status------------------------------------------------------------* 0 /usr/lib/jvm/java-11-openjdk-amd64/bin/java 1111 auto mode 1 /usr/lib/jvm/java-11-openjdk-amd64/bin/java 1111 manual mode 2 /usr/lib/jvm/java-8-openjdk-amd64/jre/bin/java 1081 manual modePress <enter> to keep the current choice[*], or type selection number:برای تغییر نسخه پیش فرض جاوا ، فقط شماره نسخه را وارد کنید (شماره در ستون انتخاب) و فشار دهید Enter.نتیجه گیریفهمیدن اینکه نسخه جاوا روی سیستم لینوکس شما نصب شده است بسیار ساده است ، فقط دستورjava -version را تایپ کنید.

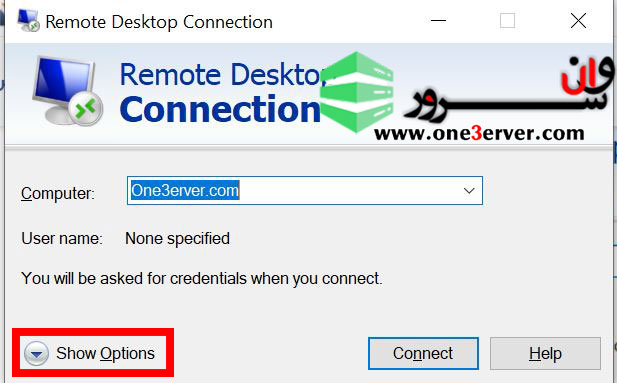

ادامه مطلبآموزش اتصال به ویندوز سروریکی از متداول ترین و راحت ترین روش اتصال به ویندوز سرور، استفاده از Remote Desktop Connection است. در این مقاله آموزش اتصال به ویندوز سرور از طریق ریموت دسکتاپ را به شما آموزش خواهیم داد.آموزش اتصال به ویندوز سرور از طریق ریموت دسکتاپبرای اینکار باید از Remote Desktop Connection استفاده کنیم.با فشردن کلید های ترکیبی Win+R محیط Run را باز کنید.سپس دستور mstsc را در آن وارد کنید.حالا OK را بزنید تا کانکشن برای شما باز شود.در پنجره ریموت دسکتاپ کانکشن یک فیلد خالی دارید که باید آدرس آی پی سرور مقصد را در آن وارد کنید و سپس روی Connect کلیک کنید. درصورتی که برای ریموت دسکتاپ پورت دیگری استفاده شده باشد آن را به صورت IP:Port وارد کنید.به طور مثال درصورتی که آی پی سرور مورد نظر 192.168.1.100 و پورت ریموت دسکتاپ 5555 باشد برای اتصال به ویندوز سرور در قسمت Computer مقدار را 192.168.1.100:5555 وارد میکنیم.در مرحله بعد لازم است یوزرنیم و پسورد اکانت ادمین سرور مقصد را وارد کنید تا بتوانید از راه دور به آن وصل شوید.همچنین میتوانید با تیک زدن گزینه Remember my credentials یوزرنم و پسورد خود را ذخیره کنید تا برای اتصال های بعد نیاز به وارد کردن آنها نباشد.

ادامه مطلبآموزش انتقال فایل از کامپیوتر به سرور مجازی(VPS)گاهی نیاز داریم یکسری فایل را از کامپیوتر یا لپ تاپ به سرور مجازی انتقال دهیم و سرویس هایی مثل FTP و … در دسترس ما نیست و می خواهیم هنگام ریموت زدن با RDP بتوانیم این کار را انجام دهیم. در این مقاله آموزش انتقال فایل از کامپیوتر به سرور مجازی و برعکس را به شما عزیزان آموزش خواهیم داد.انتقال فایل بین VPS و کامپیوترابتدا نرم افزار ریموت دسکتاپ را باز کنید یا با فشردن کلید ترکیبی Win+R محیط Run را باز کنید. سپس تایپ MSTSC کلاینت کانکشن ریموت دسکتاپ را باز کنید.سپس روی گزینه Show Options کلیک کنید.سپس به تب Local Resources بروید و در بخش Local Devices and Resources روی گزینه More بزنید.اکنون درایوی که میخواهید برای انتقال فایل بین کامپیوتر و سرور مجازی از آن استفاده کنید را در قسمت زیرین Drives انتخاب کنید. سپس OK را بزنید.اکنون به سرور مجازی متصل شوید و به قسمت File Explorer بروید.همانطور که مشخص است درایو E از کامپیوتر من در سرور مجازی قایل دسترس است و می توانم از آن فایل بردارم یا فایل در آن بریزم.توجه داشته باشید که انتقال فایل بین سرور و کامپیوتر شما به صورت دانلود و آپلود صورت میگیرد و به اندازه حجم فایل انتقالی از اینترنت شما استفاده می شود.نتیجه گیریانتقال فایل بین VPS و کامپیوتر یکی از نیاز های ضرروی برای کاربران است. در این مقاله آموزش انتقال فایل بین کامپیوتر و سرور مجازی را به شما عزیزان آموزش دادیم.

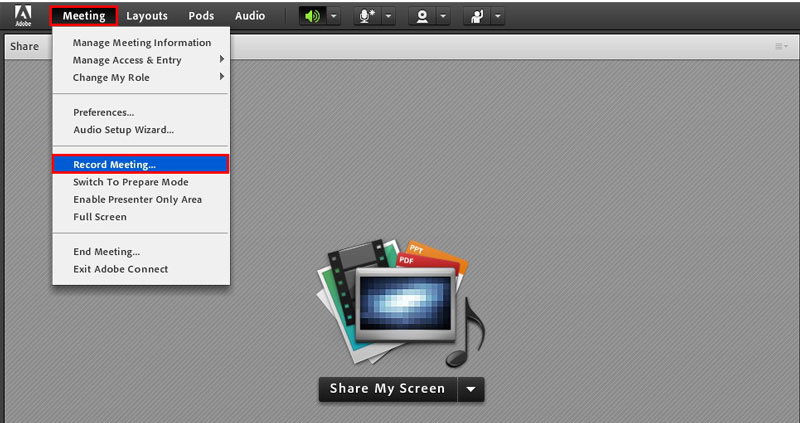

ادامه مطلبآموزش ضبط کلاس در ادوب کانکت (Adobe Connect)یکی از مزایای برگزاری کلاس آنلاین این است که میتوان فیلم جلسه برگزار شده را ضبط و ذخیره کرد و در اختیار دانشجوها قرار داد. در آموزش های قبل، آموزش ساخت کاربر در ادوب کانکت و ساخت کلاس در ادوب کانکت را خدمت شما ارائه کردیم. در این مقاله آموزش ضبط و دانلود فیلم کلاس در ادوب کانکت (Adobe Connect) را به شما آموزش خواهیم داد.آموزش ذخیره کردن کلاس در ادوب کانکت (Adobe Connect)می توانید با ذخیره کردن جلسات در ادوبی کانکت امکان مشاهده کلاس مجازی را برای کسانی که در کلاس شرکت نداشته اند و یا دقت کافی نداشته اند را فراهم کنید.Adobe Connect در درون خود ابزاری دارد که امکان ضبط صدا و تصویر را به سادگی فراهم می کند.ضبط کلاس در ادوب کانکت (Adobe Connect)دقیقا مثل تصویر زیر از منوی Meeting گزینه ی Record Meeting را انتخاب کنید.سپس در کادر جدید، اسمی برای فایل مورد نظر انتخاب نماییم.بهتر هست این نام با تاریخ یا موضوع کلاس همخوانی داشته باشد تا در آینده بر اساس عناوین فایل ها بتوانیم دسترسی راحت تری به آنها پیدا کنیم.در انتها پس از پایان کلاس برای متوقف کردن فیلم برداری از کلاس آنلاین میبایست روی دکمه قرمز رنگی که در بالا و سمت راست تصویر ظاهر شده کلیک کرده و گزینه ی Stop Recording را بزنید.نکات مهمهرکسی که به جلسه و meeting ورود پیدا کند، می تواند اقدام به ضبط جلسه کند.ولی کسانی که به صورت خاص دعوت نشده اند، نمی توانند اقدام به ضبط جلسه کنند.اگر بخواهیم به سایر افراد نیز دسترسی ضبط meeting را بدهیم، چند گزینه داریم:دسترسی به ضبط را به Public تغییر دهیم. با این کار هرکسی که URL جلسه را دارد، می تواند اقدام به ضبط کند.همچنین می توانید یک رمز عبور مشترک را به طور اختیاری به ضبط اضافه کرد. این کار سبب می شود که مشاهده آن را برای کسانی که رمز عبور را می شناسند محدود می کند.انتقال ضبط به Content Library خود. با انتقال فایل ضبط شده در Adobe Connect به یک پوشه محتوا (Content Folder) ، می توان سطوح دسترسی را در سطح granular تنظیم کرد.با کلیک بر روی محتوا ، سپس بر روی زبانه Set Permissions به شما نشان می دهد که می توانید به محتوا دسترسی داشته باشید. به طور پیش فرض، این فولدرها ویژگی های parent folder خود را به ارث می برند اما می شود آنها را به طور دلخواه تنظیم کرد.آموزش دانلود کلاس ضبط شده در ادوب کانکت (Adobe Connect)اما این کلاس ضبط شده را از کجا باید پیدا کنیم و دانلود کنیم؟مراحل دانلود کلاس ضبط شده در ادوب کانکت (Adobe Connect)برای اینکه بتوانیم فایل های ضبط شده کلاس های مجازی خود را مورد باز پخش یا دانلود قرار دهیم:ابتدا لازم هست به وسیله ی مرورگر وارد لینک کلاس مجازی شده و با نام کاربری و رمز عبور کاربر Host وارد محیط کلاس شویم .سپس در منوی Meeting و گزینه ی Manage Meeting Information را انتخاب کنید.سپس وارد تب Recording شوید.در این مرحله قبل از استفاده از فایل ها میبایست نوع Access هر فایل را تعیین کنیمبرای این منظور از چک باکس سمت چپ تیک مربوط به فایل مورد نظر را زده و سپس دکمه ی Aceess Type را کلیک میکنیم .در صفحه ی بعد 2 انتخاب داریم:Private :اگر فایل در این حالت قرار گیرد فقط کاربرانی که در این کلاس دارای نام کاربری و رمز عبور هستند میتوانند اقدام به مشاهده فیلم کلاس کنند .در صورتی که کلاس شما اعضا به صورت میهمان وارد شده اند این گزینه مناسب شما نمیباشدPublic :چنانچه فایل مربوطه در این حالت قرار گیرد تمامی افرادی که لینک را در اختیار دارند میتوانند اقدام به مشاهده فیلم بازپخش کلاس کنندPublic به همراه Passcode :در این حالت فقط افرادی که رمز عبوری که تعریف کرده اید را در اختیار دارند میتوانند اقدام به مشاهده فیلم کنند و الزامی به عضویت آنها در سیستم نمیباشد.تا بدین مرحله سطح دسترسی برای فایل مورد نظر را تعیین کردیم .حال فقط کافیست لینکی که در بخش URL for Viewing قرار دارد را در اختیار اعضای مورد نظر قرار دهیم.برای دانلود فایل ضبط شده در Adobe Connect میبایست:همانند تصور زیر از منوی Actions گزینه ی Make Offline را بزنید.سپس در صفحه ی جدیدی که باز میشود پس از تعیین نوع پسوند و کیفیت فایل خروجی، فایل را ذخیره کنیم.نکته : به دلیل وجود باگ در رابط کاربری HTML5 پیشنهاد میشود فیلم ها را حتما توسط نرم افزار مشاهده نمایید.یعنی لینک فیلم را در بخش ادرس نرم افزار ادوبی کانکت قرار دهید.شایان ذکر هست برای ذخیره فایل کلاس یکبار روند کلاس از ابتدا تا انتها اجرا شده و امکان دانلود سریع فایل وجود ندارد.لذا چنانچه فایل تصویری کلاس مورد نظر مد نظرتان هست پیشنهاد ما استفاده از نرم افزار های ضبط و رکورد تصویر دسکتاپ مانند Camtasia می باشد.نتیجه گیری:در این مقاله آموزش ضبط و دانلود کلاس در ادوب کانکت (Adobe Connect) را به شما نشان دادیم. در آموزش های بعدی قسمت های دیگر این نرم افزار پر کاربرد را به شما عزیزان آموزش خواهیم داد.منبع: datisnetwork.com

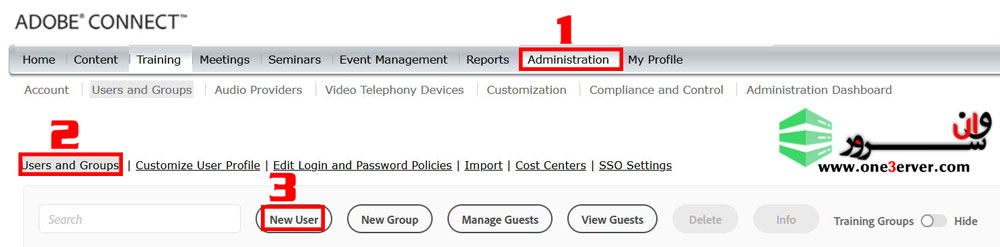

ادامه مطلبآموزش ساخت کاربر در ادوب کانکت (Adobe Connect)بعد از راه اندازی و نصب Adobe Connect باید کاربر هایی ایجاد کنیم و به آن ها نقش های متفاوتی مثل استاد و دانشجو بدهیم تا دسترسی های لازم را برای آن ها تعیین کنیم که بتوانند در میتینگ های ایجاد شده شرکت کنند. در این مقاله آموزش ساخت کاربر در ادوب کانکت (Adobe Connect) را برای شما عزیزان شرح خواهیم داد.ساخت کاربر در ادوب کانکت (Adobe Connect)به ادمین ادوب کانکت وارد شوید. (ابتدا باید سرور ادوب کانکت یا کلاس مجازی خریداری کنید.)سپس وارد تب Administration و سپس Users and Groups شوید.گزینه ی New User را بزنید تا صفحه ی ساخت یوزر جدید باز شود .در این صفحه اطلاعات مثل نام ، نام خانوادگی ، ادرس ایمیل ، و رمز عبور را وارد میکنیم .اگر تیک Prompt user to change password atfer next login فعال باشد کاربر بعد از لاگین به صورت اجباری باید رمز عبور خود را عوض کند.در صفحه زیر اگر تیک گزینه Email the new user account information را بزنید اطلاعات کاربر به ایمیل نیز ارسال می شود.نکته : برای استفاده از این گزینه میبایست از قبل اطلاعات SMTP خود را در سرور وارد کرده باشید.بر روی Next کلیک نمایید. در این صفحه می توانید کاربر را در صورت تمایل به عضویت یکی از گروه های نمایش داده شده در سمت چپ در آورید (مثلا گروه ادمین ها ، که به تمامی بخش های ناحیه مدیریتی دسترسی داشته باشد میتوانیم این کار را انجام دهیم). به این منظور بر روی نام گروه و سپس دکمه Add کلیک کنید. در نهایت بر روی Finish کلیک کنید.با کلیک بر روی Finish به صفحه ای با نام User Information هدایت خواهید شد که برای تمام کاربران وجود دارد. برای دسترسی به این قسمت در مواقع دیگر از زبانه Users and Groups بر روی نام کاربر کلیک کنید و دکمه Information را برگزینید. در قسمت Information دکمه ای تحت عنوان Send a link to reset this user’s password وجود دارد. این دکمه برای زمان هایی مناسب است که کاربر اطلاعات ورود خود را فراموش کرده باشد. با کلیک بر روی آن ایمیلی حاوی اطلاعات ورود به کاربر ارسال می گردد.کاربر با موفقیت ساخته شد.تنظیمات بیشتر برای اکانت کاربریهمانند تصویر زیر گزینه ی Customize User Profile را بزنید.وارد صفحه ای میشویم که به کمک آن میتوانیم اطلاعات بیشتری را از کاربر در فیلد های اضافی ذخیره کنیم.برای اضافه کردن فیلد جدید دو روش داریم :Add Predefined Field : این گزینه به ما کمک میکند تا اطلاعات را بطور دقیق تر ثبت کنیم . برای مثال برای بخش ادرس لیست و نواحی مختلف شهر های مختلف را می اورد .. یا برای کشور به همین صورت.New Field : اضافه کردن یک فیلد که هر اطلاعاتی میتواند داخلش قرار گیردبا استفاده از این گزینه ها میتوانید به راحتی بخش ثبت نام خود را به سلیقه خود سفارشی سازی کنید.در ادامه تنظیمات ساخت یوزر در Adobe Connect :گزینه ی بعدی که میتوانید در سرور خود تنظیم نمایید پالیسی یا قوانینی هست که به انتخاب پسورد برای کابران مربوط میگردد.همانند صفحه ی زیر در پیج Edit Login and Password Profile میتوانید میزان دشواری ، اعتبار پسورد ، تعداد ماکزیمم و مینیمم حروف پسورد را تعیین کنید.اما گزینه ی آخر در این آموزش به بخش Import اختصاص دارد.توسط Import می توانید یوزر های خود را به صورت گروهی در سیستم ثبت کنید.نتیجه گیریاولین کار برای راه اندازی کلاس آنلاین یا میتینگ ساخت کاربر در ادوب کانکت می باشد. در این مقاله آموزش ساخت کاربر در ادوب کانکت (Adobe Connect) و همچنین تنظیمات اکانت کاربری برای شما شرح داده شد.

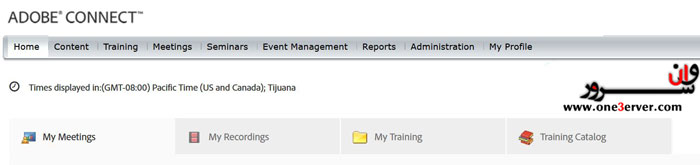

ادامه مطلبآموزش ساخت Meeting (جلسه) در ادوب کانکت (Adobe Connect)نرم افزار Adobe Connect دارای امکان برگزاری کلاس های آنلاین با ویژگی های بسیار پیشرفته است. در این مقاله آموزش ساخت Meeting (جلسه) در ادوب کانکت (AdobeConnect) بررسی خواهیم کرد.ساخت Meeting (جلسه) در ادوب کانکت (Adobe Connect)برای ساخت Meeting (جلسه) ابتدا از طریق Browser به Adobe Connect لاگین نمایید. از منوی بالا زبانه Meetings را انتخاب کنید.بر روی دکمه New Meeting کلیک نمایید.توجه: در صورتی که میخواهید کلاس های خود را دسته بندی کنید. بر روی New Folder کلیک نمایید. به طور مثال میخواهیم وبینار مورد نظر در دسته one3erver بگیرید. پس یک New Folder به نام one3erver تعریف می کنیم.در فیلد Name یک نام برای Meeting انتخاب نمایید.همچنین در فیلد Custom URL یک آدرس دلخواه برای Meeting تعیین کنید.در قسمت Summary می توانید خلاصه ای از علت ایجاد این جلسه یا مطالبی که در آن عنوان می شود را بنویسید.در ادامه...Start Time به معنای زمان شروع جلسه و Duration یا مدت زمان Meeting را به دلخواه مشخص نمایید. قسمت Select Template را به صورت پیش فرض رها کنید. گزینه های این قسمت در آموزش های آینده توضیح داده خواهد شد. Language را برابر زبانی که جلسه با آن برگزار می شود قرار دهید. برای Access چهار گزینه وجود دارد:گزینه اول فقط کاربران تعریف شده و معرفی شده به این کلاس میتوانند وارد شوند. گزینه دوم همه افراد معرفی شده در ادوب کانکت میتوانند وارد شوند.گزینه سوم و پیش فرض Only registered users and accepted guests may enter the room است. به این معنا که علاوه بر کاربران ثبت نام شده ، امکان ورود مهمان نیز در صورت تایید وجود دارد. اگر این گزینه فعال باشد ، در زمان وارد شدن مهمان هایی که لینک جلسه را در اختیار دارند ، از شما برای رد یا قبول درخواست آن ها به صورت Notification سوال پرسیده می شود.گزینه چهارم تمامی افرادی که لینک جلسه شما را داشته باشند میتوانند وارد میتینگ شوند.همچنین با فعال کردن Enable HTML Client کاربران شما میتوانند از طریق مرورگر و بدون نیاز به نرم افزار به جلسه شما متصل شوند.تنظیمات Audio Conference Settings را به صورت پیش فرض رها کنید و بر روی Next کلیک کنید.سپس ...در مرحله Select Participants می توانید User ها و گروه های شرکت کننده در جلسه را مشخص نمایید.شماره ۱ – در این قسمت کاربر یا گروه مورد نظر خود را انتخاب کنید.شماره 2– پس از انتخاب بر روی دکمه Add کلیک نمایید. تا به لیست سمت راست هدایت شودشماره 3– در این قسمت میتوانید سطح کاربران خود را مدیریت کنید. در قسمت زیر توضیحات هر دسترسی را خدمت شما توضیح می دهیم:Participant : مشارکت کننده (دانشجو – دانش آموزش – هنرجو ) سطح دسترسی مشاهده وبینار – امکان دسترسی به میکروفون و وب کم بعد از تایید HostPresenter : ارائه دهنده وبینار با دسترسی سطح پایینHost : دسترسی کامل به کلاس (ضبط کلاس – حذف کاربران – تغییر دسترسی کاربران – و …..)Denied : حساب کاربری مسدود این کاربر به هیچ عنوان نمی تواند وارد وبینار بشود.سپس بر روی Next کلیک نمایید. در Send Invitations این امکان فراهم شده است که دعوت نامه برای شرکت کنندگان ارسال گردد.همچنین با فعال کردن گزینه Attach iCal ویژگی اضافه شدن خودکار رویداد به تقویم برای کاربران فراهم خواهد شد.بر روی Finish کلیک کنید.اکنون با اشتراک گذاری آدرس Meeting کاربران می توانند وارد جلسه مجازی شوند و از امکانات آن بهره مند گردند.همچنین با کلیک کردن بر گزینه Enter Meeting Room میتوانید وارد جلسه ایجاد شده شوید.ویرایش گروه کاربری در میتینگ ایجاد شدهبرای ویرایش شرکت کنندگان در یک Meeting می توان از صفحه تنظیمات آن ، گزینه Edit Participants را انتخاب نمود.در این قسمت دو ستون با نام های Available Users and Groups و Current Participants وجود دارد. در ستون Available Users and Groups کاربران و گروه هایی که امکان اضافه شدن آن ها به Meeting وجود دارد نمایش داده شده است. برای اینکه اجازه شرکت در Meeting به هر مورد داده شود ، کافی است آن را انتخاب و بر روی دکمه Add کلیک کنید. با این کار ، گروه یا کاربر به ستون مربوط به Current Participants انتقال خواهد یافت و قادر خواهد بود در Meeting یا جلسه شرکت کند.همچنین شما میتوانید سطح دسترسی کاربران را با استفاده از گزینه Set User Role تغییر دهید.نتیجه گیریدر این آموزش نحوه ساخت Meeting (جلسه) در ادوب کانکت (Adobe Connect) را برای شما شرح دادیم. در آموزش های بعدی به مباحث دیگر ادوب کانکت خواهیم پرداخت.

ادامه مطلبآموزش تنظیم آپدیت خودکار هسته لینوکسآپدیت هسته لینوکس یک فرآیند ساده است که با استفاده از ابزارهایی مانندapt yumیا kexec قابل انجام است. با این حال ، هنگام مدیریت صدها یا هزاران سرور که توزیع لینوکس مختلفی را دارند ، این روش می تواند چالش برانگیز و وقت گیر باشد. در این مقاله آموزش تنظیم آپدیت خودکار هسته لینوکس بدون راه اندازی مجدد با استفاده از راه حل های مستقیم پچینگ از Canonical و KernelCare توضیح داده شده است.به روزرسانی دستی هسته نیاز به راه اندازی مجدد سیستم دارد. این منجر به دان شدن می شود ، که می تواند مشکل ساز باشد ، بنابراین معمولاً برنامه ریزی می شود که در فواصل زمانی مشخص راه اندازی مجدد سیستم انجام شود. از آنجا که پچینگ های دستی در این دوره ها انجام می شود ، یک پنجره زمانی را در اختیار هکرها قرار می دهد که در آن می توانند به زیرساخت های سرور حمله کنند.برای سازمانهایی که با بیش از چند سرور کار می کنند ، پچ کردن زنده گزینه بهتری است. این یک روش خودکار برای پچ کردن کرنل لینوکس در هنگام اجرا شدن سرور است که این امکان را برای شما فراهم می کند تا از کارآیی و امنیت بیشتری نسبت به روش های دستی برخوردار باشد.Canonical LivepatchCanonical Livepatch سرویسی است که هسته درحال اجرا را بدون نیاز به راه اندازی مجدد سیستم اوبونتو، پچ می کند. سرویس Livepatch تا سه سیستم اوبونتو رایگان است. برای استفاده از این سرویس در بیش از سه رایانه ، باید مشترک برنامه Ubuntu Advantage شوید.قبل از نصب این سرویس، شما نیاز به یک livepatch token از سایت Livepatch Service دارید.هنگامی که توکن را نصب کردید و با اجرای دو دستور زیر سرویس را فعال کنید:sudo snap install canonical-livepatchsudo canonical-livepatch enable <your-key>برای بررسی وضعیت سرویس ، اجرا کنید:sudo canonical-livepatch status --verboseبعداً اگر می خواهید یک ماشین را لغو ، از این دستور استفاده کنید:sudo canonical-livepatch disable <your-key>همین دستورالعمل ها برای اوبونتو 20.04 و اوبونتو 18.04 اعمال می شوند.KernelCareKernelCare یک گزینه عالی برای ارائه دهندگان میزبانی و مشاغل است.KernelCare با اوبونتو ، CentOS ، دبیان و سایر نسخه های محبوب لینوکس اجرا می شود. هر 4 ساعت نسخه های پچ را بررسی می کند و به طور خودکار نصب می شود. پچ ها را می تواند به عقب برگرداند.برای نصب KernelCare اسکریپت نصب را اجرا کنید:wget -qq -O - https://kernelcare.com/installer | bashاگر از مجوز مبتنی بر IP استفاده می کنید ، کار دیگری لازم نیست انجام شود. در غیر این صورت ، اگر از مجوز مبتنی بر کلید استفاده می کنید ، برای ثبت سرویس دستور زیر را اجرا کنید:/usr/bin/kcarectl --register <your-key><your-key>هنگام ثبت نام در دوره آزمایشی یا خرید محصول ، کد رمز ارائه می شود. می توانید آن را در این صفحه دریافت کنید .در زیر چند دستور مفید KernelCare آورده شده است:برای بررسی اینکه آیا هسته در حال اجرا توسط KernelCare پشتیبانی می شود:curl -s -L https://kernelcare.com/checker | pythonبرای لغو ثبت نام یک سرور:sudo kcarectl --unregisterبرای بررسی وضعیت سرویس:sudo kcarectl --infoاین نرم افزار هر 4 ساعت به طور خودکار پچ های جدید را بررسی می کند. برای به روزرسانی دستی ، اجرا کنید:/usr/bin/kcarectl --updateنتیجه گیریدر این آموزش تنظیم آپدیت خودکار هسته لینوکس بدون راه اندازی مجدد را آموختید. فناوری Live Patch به شما امکان می دهد بدون راه اندازی مجدد سیستم ، پچ ها را روی هسته لینوکس اعمال کنید.