سرور مجازی برزیل

خرید سرور مجازی برزیل: ارائه سرور مجازی لینوکسی از کشور برزیل، مناسب برای عبور از تحریم ها، تریدر ها، دولوپرهای گوگل، سایتهای بانکی و .. با کانفیگهای متنوع.

ویژگی های سرور مجازی برزیل:

سرور های مجازی برزیل مجهز به هارد SSD هستند، که باعث افزایش کیفیت، سرعت و کارایی سرور های مجازی می شود . سرورهای مجازی برزیل دارای پلن های متنوعی هستند که شما میتوانید براساس نیاز خود آن را انتخاب کنید. سرورهای برزیل ما ایده آل برای میزبانی از سرورهای وب، پایگاه های داده و استفاده به عنوان سرور مجازی بایننس و ترید هستند که میتوانید از آن به عنوان آی پی ثابت برای بایننس و دیگر صرافی ها استفاده کنید. همه سرورها به پورت 1Gbps متصل هستند.

هنگام خرید سرور مجازی برزیل امکان نصب برخی از توابع پر طرفدار لینوکس قابل نصب میباشد که در حین سفارش امکان انتخاب سیستم عامل مورد نظر میسر است.

پلن های سرور مجازی برزیل

| مشخصات | A1 | A2 | A3 | A4 |

|---|---|---|---|---|

| CPU/پردازنده | 1vCore | 1vCore | 2vCore | 2vCore |

| RAM/حافظه | 768M | 1024M | 2048M | 4096M |

| HDD/هارد دیسک | 20G | 30G | 40G | 20G |

| نوع هارد دیسک | SSD | SSD | SSD | SSD |

| نوع مجازی ساز | KVM | KVM | KVM | KVM |

| Port/پورت | 1Gbps | 1Gbps | 1Gbps | 1Gbps |

| BW/ترافیک | 750GB/M | 1.5TB/M | 2TB/M | 2.5TB/M |

| DC/دیتاسنتر | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور |

| OS/سیستم عامل | Linux | Linux | Linux | Linux |

| زمان تحویل | 1-24 hours | 1-24 hours | 1-24 hours | 1-24 hours |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | ||||

| ماهیانه/تومان | 402,000 | 625,110 | 940,680 | 1,149,720 |

| سفارش | سفارش | سفارش | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

سیستم عامل لینوکس

این نوع سرورها به دلیل دیتاسنتری بودن، فقط به نصب سیستم عامل های لینوکس محدود هستند. امکان نصب اکثریت توابع پر مخاطب لینوکس در این سرور محیاست.

ارائه IPv4

هر سرور مجازی دارای یک آی پی اختصاصی از نوع IPv4 از همین کشور میباشد که تا زمان لغو سفارش در اختیار شماست.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله؛ این سرورها کنترل پنل مدیریتی دارن که میتوانید برخی از توابع لینوکس را بدون نیاز به درخواست پشتیبانی نصب کنید.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . در این خصوص میتوانید از طریق تیکت درخواست ارتقاتون رو به پشتیبانی ارسال کنید.

به دلیل دیتاسنتری بودن سرورها قابلیت ارتقای ترافیک نیست، تنها راه افزایش ترافیک ارتقای سرویس به پلن بالاتر میباشد. توجه داشته باشید که ترافیک سرور ها در بازه زمانی 30 روزه به صورت خودکار 0 میشود.

به دلیل دیتاسنتری بودن سرورها امکان ارتقای بخشی منابع ممکن نیست! در صورت ارتقا میتوانید پلن سرورتون رو به پلن بالاتر ارتقا بدهید. امکان تغییر آی پی هم میسر نیست.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

امیر

“ وان سرور را اگر بخواهم در یک کلمه توصیف کنم " بی نظیر " ، هم سرویس خوب ، هم قیمت مناسب و از همه مهم تر پشتیبانی عالی که در کمترین زمان با روی خوش همیشه پاسخگو هستید ، من از شرکت های دیگه هم سرور مجازی دارم و یک سرویس با یک مشخصات و از یک دیتا سنتر هم از شما داشتم و هم از یک شرکت معتبر دیگه که سرویس شما با اختلاف زیاد برنده بود و وقتی تیکت بهشون میزدم و میگفتم هیچ پاسخ درستی هم نمیتونستند بدهند ، امیدوارم همیشه این روحیه و پشتکاری که دارید و نتیجه آن رضایت مشتریانی مثل من هست که با خیال راحت و افتخار به دیگران معرفی کردم و میکنم را حفظ کنید. ”

Alireza

“ تا به اینجا کاملا راضی هستم از کیفیت منطقی سرویسهایی که دریافت کردم ، از خدمات پشتیبانی حرفهای و سریع ”

bitanik system

“ از سرور های مجازی مدیریت شده استفاده میکنم. کیفیت سرور ها بسیاز مناسب هست . پشتیبانی سایت هم حرف نداره . راضیم ”

محمد

“ از سرور مجازی، هاست و دامنه استفاده میکنم. کیفیت سرور مجازی عالی، خدمات پس از فروش و پشتیبانی عالی، مخصوصا خدمات کانفیگ و مشاورهاتون. اوایل فک نمیکردم تا این حد ازتون راضی باشم (به دلیل نحوه اشناییم باشما)اما الان توی هر سایت یا انجمنی که میرمو کسی رو میبینم که از سرویس خودش یا سرویس دهندش ناله ای داره به شما معرفی میکنم. اونا هم واقعا راضی بودن. واقعا ادم با معامله با شما احساس گول خوردن یا گمراهی نمیکنه و واقعا افرادی به شفافی شما رو تو این زمینه کم داریم. ”

محمدرضا

“ از سرور مجازی ، سرور اختصاصی استفاده میکنم. جدای از مبحث کیفیت سرور و... پشتیبانی فوق العاده از آن است که مطمئنم هر موردی پیش بیاید به سرعت برطرف میکنید ”

گاستون اندیشه پارس

“ از سرور مجازی استفاده میکنم. کیفیت سرویس خریداری شده قابل قبول بوده و تا امروز مشکلات قطعی نا متعارف در اون دیده نشده ... به صورت کلی آپتایم مناسبی رو شاهدش بودیم ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

آموزش نصب و پیکربندی ownCloud در CentOS 8

آموزش نصب و پیکربندی ownCloud در CentOS 8ownCloud یک سیستم عامل ابری منبع آزاد برای مدیریت و اشتراک فایل ها است. ownCloud می تواند به عنوان جایگزینی برای Dropbox ، Microsoft OneDrive و Google Drive استفاده شود. در این آموزش نحوه نصب و پیکربندی ownCloud با Apache در CentOS 8 توضیح داده شده است. پیش نیازها لطفاً قبل از ادامه مراحل زیر اطمینان حاصل کنید که پیش نیازهای زیر رعایت شده است: به عنوان root یا کاربر دارای دسترسی sudo وارد سیستم شوید . MariaDB ، Apache و PHP 7.2 یا 7.3 را روی سیستم خود نصب کرده اید.سرور مجازی یا سرور اختصاصی مناسب برای این کار تهیه کرده باشید.ایجاد پایگاه داده ownCloud از SQLite ، Oracle 12g ، PostgreSQL 9 ، MariaDB و MySQL پشتیبانی می کند . ما از MariaDB به عنوان پایگاه داده بک اند استفاده خواهیم کرد. با تایپ دستور زیر وارد پوسته MariaDB شوید:sudo mysqlعبارت SQL زیر را برای ایجاد یک پایگاه داده جدید اجرا کنید : CREATE DATABASE owncloud CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci;کاربر جدیدی در دیتابیس ایجاد کرده و به پایگاه داده دسترسی پیدا کنید: GRANT ALL ON owncloud.* TO 'ownclouduser'@'localhost' IDENTIFIED BY 'change-with-strong-password'; پس از اتمام ، با تایپ دستور از کنسول MariaDB خارج شوید: EXIT;نصب ماژول های Apache و PHP ownCloud یک برنامه PHP است. در CentOS 8 با PHP 7.2 ارسال می شود ، که توسط ownCloud پشتیبانی می شود ، اما اسناد رسمی آنها PHP 7.3 را توصیه می کند. برای نصب کلیه برنامه های افزودنی PHP ، دستور زیر را اجرا کنید:sudo dnf install php php-curl php-gd php-intl php-json php-ldap php-mbstring php-mysqlnd php-xml php-zip php-opcache با راه اندازی مجدد سرویس FPM ، ماژول های جدید را بارگیری کنید:sudo systemctl restart php-fpm بارگیری ownCloud در زمان نوشتن این مقاله ، آخرین نسخه پایدار از ownCloud نسخه 10.3.2 است. قبل از ادامه مرحله بعدی ، به صفحه بارگیری ownCloud خود مراجعه کرده و بررسی کنید که آیا نسخه جدیدی از ownCloud در دسترس است یا خیر. برای بارگیری بایگانی ownCloud از دستور wget زیر استفاده کنید:wget https://download.owncloud.org/community/owncloud-10.3.2.tar.bz2 -P /tmp پس از اتمام بارگیری ، بایگانی را در فهرست /var/www استخراج کنید:sudo tar jxf /tmp/owncloud-10.3.2.tar.bz2 -C /var/wwwمالکیت صحیح را به گونه ای تنظیم کنید که وب سرور Apache بتواند دسترسی کامل به پرونده ها و دایرکتوری های شخصی ownCloud داشته باشد.sudo chown -R apache: /var/www/owncloud اگر SELinux روی سیستم شما اجرا شده است ، باید زمینه امنیتی SELinux را به روز کنید:sudo chcon -tR httpd_sys_rw_content_t /var/www/owncloud پیکربندی Apache ویرایشگر متن خود را باز کنید و پرونده پیکربندی Apache زیر را ایجاد کنید.sudo nano /etc/httpd/conf.d/owncloud.confAlias /owncloud "/var/www/owncloud/"<Directory /var/www/owncloud/> Options +FollowSymlinks AllowOverride All <IfModule mod_dav.c> Dav off </IfModule> SetEnv HOME /var/www/owncloud SetEnv HTTP_HOME /var/www/owncloud</Directory>برای فعال کردن تغییرات ، سرویس Apache را مجدداً راه اندازی کنید:sudo systemctl restart httpd نصب ownCloudاکنون که ownCloud بارگیری شده است و خدمات پیکربندی شده اند ، مرورگر خود را باز کرده و با مراجعه به نام دامنه یا آدرس IP سرور خود و به دنبال آن /owncloud ، نصب خود را شروع کنید: https://domain_name_or_ip_address/owncloudبه شما صفحه کانفیگ تنظیمات نشان داده می شود. اگر نمی توانید به صفحه دسترسی پیدا کنید ، احتمالاً فایروال شما پورت 80 یا 443 مسدود کرده است. برای باز کردن پورت لازم از دستورات زیر استفاده کنید:sudo firewall-cmd --zone=public --add-port=80/tcp sudo firewall-cmd --zone=public --add-port=443/tcp sudo firewall-cmd --runtime-to-permanent نام کاربری و رمزعبور دلخواه خود و کاربر MySQL و اطلاعات پایگاه داده خود را که قبلاً ایجاد کرده اید وارد کنید. روی دکمه Finish setup کلیک کنید. پس از اتمام مراحل نصب ، به داشبورد ownCloud که به عنوان کاربر ادمین وارد شده است، هدایت می شوید.نتیجه گیری شما آموخته اید که چگونه ownCloud را در CentOS 8 خود نصب و پیکربندی کنید. اگر یک نام دامنه در ارتباط با سرور شخصی ownCloud دارید ، باید Apache خود را با یک مجوز رایگان Letry Encrypt SSL امن کنید. برای یافتن اطلاعات بیشتر در مورد نحوه مدیریت ownCloud ، به صفحه اسناد ownCloud مراجعه کنید.برای خرید سرور مجازی با کانفیگ ownCloud کلیک کنید.

ادامه مطلب

آموزش تغییر نام دایرکتوری ها در لینوکس

آموزش تغییر نام دایرکتوری ها در لینوکستغییر نام دایرکتوری ها یکی از اساسی ترین عملیاتی است که اغلب بر روی سیستم لینوکس نیاز دارید. می توانید دایرکتوری ها را با چند کلیک از فایل منیجر در GUI و یا با استفاده از خط فرمان در ترمینال تغییر دهید. در این مقاله آموزش تغییر نام دایرکتوری ها در لینوکس با استفاده از خط فرمان توضیح داده شده است.تغییر نام دایرکتوری هادر سیستم عامل های لینوکس مانند یونیکس ، می توانید از دستور mvبرای تغییر نام یا انتقال پرونده ها و دایرکتوری ها از یک مکان به مکان دیگر استفاده کنید.نحوه استفاده از دستور mv برای دایرکتوریهای متحرک به شرح زیر است:mv [OPTIONS] source destinationبه عنوان مثال ، تغییر نام دایرکتوری dir1به dir2باید اجرا شود:mv dir1 dir2هنگام تغییر نام دایرکتوری ها ، باید دقیقاً دو آرگومان را برای فرمان mv مشخص کنید . اولین آرگومان نام فعلی دایرکتوری و دومین نام جدید است.توجه به این نکته ضروری است که در صورت وجود dir1 ، dir2به دایرکتوری dir2 منتقل می شود .برای تغییر نام دایرکتوری که در فهرست کار فعلی نیست ، باید مسیر مطلق یا نسبی را مشخص کنید:mv /home/user/dir1 /home/user/dir2تغییر نام چندین دایرکتوریتغییر نام یک دایرکتوری یک کار ساده است ، اما تغییر نام چندین دایرکتوری به طور هم زمان می تواند یک مشکل به ویژه برای کاربران جدید لینوکس باشد.تغییر نام چندین دایرکتوری با mvدستورmvمی تواند فقط یک فایل را در هر زمان تغییر نام دهد.در اینجا مثالی وجود دارد که نشان می دهد چگونه می توانید از حلقه for استفاده کنید تا تاریخ فعلی را به نام همه فهرست های موجود در فهرست کار فعلی اضافه کنید:for d in *; do if [ -d "$d" ]; then mv -- "$d" "${d}_$(date +%Y%m%d)" fidoneروش زیر یک روش TI است که همان کار را با استفاده از mvدر ترکیب با findانجام میدهد.find . -mindepth 1 -prune -type d -exec sh -c 'd="{}"; mv -- "$d" "${d}_$(date +%Y%m%d)"' \;این findدستور mvبا استفاده از گزینه-exec ، تمام دایرکتوری ها را یکی یکی منتقل می کند. رشته {}نام دایرکتوری است که در حال پردازش است.همانطور که از نمونه های آن می بینید ، تغییر نام چندین دایرکتوری با mvکار ساده ای نیست زیرا نیاز به دانش خوبی در برنامه نویسی Bash دارد.تغییر نام چندین دایرکتوری با renameاز دستورrenameبرای تغییر نام چندین فایل و فهرست استفاده می شود. این دستور پیشرفته تر از mvاست.دو نسخه از دستورrenameوجود دارد. ما از نسخه Perl دستور rename استفاده می کنیم. پرونده ها مطابق با عبارت معمولی perl داده شده تغییر نام داده می شوند .مثال زیر نحوه جایگزینی فضاها به نام کلیه دایرکتوریهای موجود در فهرست فعلی را با _ نشان می دهد:find . -mindepth 1 -prune -type d | rename 'y/ /_/'برای قرار گرفتن در قسمت امن ، گزینه ی-n را با renameبرای چاپ نام دایرکتوری ها برای تغییر نام بدون تغییر نام در آنها ، استفاده کنید.در اینجا مثال دیگری وجود دارد که نشان می دهد چگونه می توانید نام های دایرکتوری ها را به حروف کوچک تبدیل کنید:find . -mindepth 1 -prune -type d | rename 'y/A-Z/a-z/'نتیجه گیریما به شما نشان دادیم كه چگونه از دستورات mvبرای تغییر نام دایرکتوری ها استفاده کنید.

ادامه مطلب

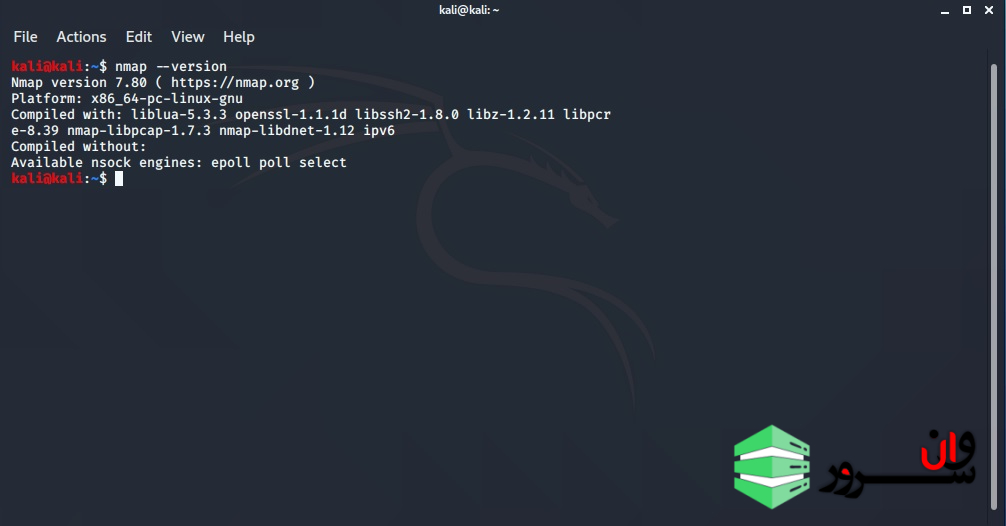

Nmap چیست؟

Nmap چیست؟Nmap چیست؟ Nmap مخفف عبارت Network Mapper است . یک اسکنر رایگان و open source است که توسط Gordon lyon یا Fyodor vaskovich ساخته شده است .Nmap برای پیدا کردن Host (هاست) ها و خدمات و سرویس های شبکه کامپیوتری با فرستادن پکت و آنالیز پاسخ آن ها به کار گرفته می شود .Nmap خدمات زیادی برای کاوش و تفحص در شبکه کامپیوتری را ارائه می دهد ، که شامل کشف host ها و سرویس ها و تشخیص سیستم عامل آن .این اسکریپت امکانات زیادی را ارائه میدهد مانند : کشف سرویس ، کشف آسیب پذیری ، و امکانات بسیار زیاد دیگر . Nmap می تواند خودش را با تاخیر و تراکم و شلوغی در زمان اسکن وفق دهد .Nmap بر روی Linux ( لینوکس ) شروع شد و کم کم به ویندوز و مک و BSD منتقل شد . این اسکنر بیشترین محبوبیتش را در لینوکس دارد سپس پس از آن در ویندوز.ویژگی های Nmap شامل موارد زیر است :کشف میزباناسکن کردن پورتتشخیص نسخهتشخیص سیستم عاملتعامل به صورت اسکریپتی با هدفکشف میزبان ( هاست)کشف میزبان ( هاست ) :شناسایی میزبان ها در یک شبکه . برای مثال :لیست کردن هاست هایی که به پروتوکل TCP یا ICMP جواب می دهند یا پورت باز خاصی دارند .اسکن کردن پورت ( پورت اسکنینگ ) :شمردن یکا یک ( تک تک ) پورت های باز هاست ( میزبان ) هدف .تشخیص نسخه :تحقیق کردن سرویس های یک شبکه بر روی دستگاه های از راه دور برای تعیین کردن نام نرم افزار و شماره نسخه آن .تشخیص سیستم عامل :تحقیق کردن در یک سیستم عامل و مشخصات سخت افزاری دستگاه های شبکه .تعامل به صورت اسکریپتی با هدف :می توان با اسفاده از موتور اسکریپتی Nmap و زبان برنامه نویسی لوا ( Lua ) پرس و جو های ( Search ) اختصاصی ساخت .علاوه بر اطلاعات بالا Nmap می تواند خدماتی نظیر برگرداندن نام DNS ای و اطلاعات قطعات و آدرس MAC را ارائه داده و فراهم کند .استفاده های معمول از Nmap :رسیدگی ( حسابرسی ) مثبت یک دستگاه یا فایروال توسط شناسایی ارتباطات ( اتصالات ) که می تواند ساخته شده باشد یا از طریق آن عبور کند .شناسایی پورت های باز هاست هدف در آماده سازی برای رسیدگی کردن به آن .فهرست سازی شبکه . نقشه برداری از شبکه . نگه داری و مدیریت دارایی ها و منابع شبکه .رسیدگی کردن امنیت از یک شبکه توسط تشخیص هویت و شناسایی سرویس های جدید آن .ایجاد ترافیک برای هاست ها در یک شبکه . آنالیز و اندازه گیری زمان پاسخ در آن شبکه .یافتن و بهره برداری از آسیب پذیری ها در یک شبکه .پرس و جو های DNS ای و پرس و جو های ساب دامین .در پست های بعد آموزش نصب Nmap و استفاده از Nmap را برای شما آموزش خواهیم داد.

ادامه مطلب