سرور مجازی سوئیس

خرید سرور مجازی سوئیس: ارائه سرور مجازی لینوکسی از کشور سوئیس، مناسب برای عبور از تحریم ها، تریدر ها، دولوپرهای گوگل، سایتهای بانکی و .. با کانفیگهای متنوع.

ویژگی های سرور مجازی سوئیس:

سرور های مجازی سوئیس مجهز به هارد SSD هستند، که باعث افزایش کیفیت، سرعت و کارایی سرور های مجازی می شود . سرورهای مجازی سوئیس دارای پلن های متنوعی هستند که شما میتوانید براساس نیاز خود آن را انتخاب کنید. سرورهای سوئیس ما ایده آل برای میزبانی از سرورهای وب، پایگاه های داده و استفاده به عنوان سرور مجازی بایننس و ترید هستند که میتوانید از آن به عنوان آی پی ثابت برای بایننس و دیگر صرافی ها استفاده کنید. همه سرورها به پورت 1Gbps متصل هستند.

هنگام خرید سرور مجازی سوئیس امکان نصب برخی از توابع پر طرفدار لینوکس قابل نصب میباشد که در حین سفارش امکان انتخاب سیستم عامل مورد نظر میسر است.

پلن های سرور مجازی سوئیس

| مشخصات | A1 | A2 | A3 | A4 |

|---|---|---|---|---|

| CPU/پردازنده | 1vCore | 1vCore | 2vCore | 2vCore |

| RAM/حافظه | 768M | 1024M | 2048M | 4096M |

| HDD/هارد دیسک | 20G | 30G | 40G | 20G |

| نوع هارد دیسک | SSD | SSD | SSD | SSD |

| نوع مجازی ساز | KVM | KVM | KVM | KVM |

| Port/پورت | 1Gbps | 1Gbps | 1Gbps | 1Gbps |

| BW/ترافیک | 750GB/M | 1.5TB/M | 2TB/M | 2.5TB/M |

| DC/دیتاسنتر | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور |

| OS/سیستم عامل | Linux | Linux | Linux | Linux |

| زمان تحویل | 1-24 hours | 1-24 hours | 1-24 hours | 1-24 hours |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | ||||

| ماهیانه/تومان | 402,000 | 625,110 | 940,680 | 1,149,720 |

| سفارش | سفارش | سفارش | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

سیستم عامل لینوکس

این نوع سرورها به دلیل دیتاسنتری بودن، فقط به نصب سیستم عامل های لینوکس محدود هستند. امکان نصب اکثریت توابع پر مخاطب لینوکس در این سرور محیاست.

ارائه IPv4

هر سرور مجازی دارای یک آی پی اختصاصی از نوع IPv4 از همین کشور میباشد که تا زمان لغو سفارش در اختیار شماست.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله؛ این سرورها کنترل پنل مدیریتی دارن که میتوانید برخی از توابع لینوکس را بدون نیاز به درخواست پشتیبانی نصب کنید.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . در این خصوص میتوانید از طریق تیکت درخواست ارتقاتون رو به پشتیبانی ارسال کنید.

به دلیل دیتاسنتری بودن سرورها قابلیت ارتقای ترافیک نیست، تنها راه افزایش ترافیک ارتقای سرویس به پلن بالاتر میباشد. توجه داشته باشید که ترافیک سرور ها در بازه زمانی 30 روزه به صورت خودکار 0 میشود.

به دلیل دیتاسنتری بودن سرورها امکان ارتقای بخشی منابع ممکن نیست! در صورت ارتقا میتوانید پلن سرورتون رو به پلن بالاتر ارتقا بدهید. امکان تغییر آی پی هم میسر نیست.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

امین

“ از سرورمجازی گرین آلمان استفاده میکنم. کیفیت عالی، قیمت عالی، پشتیبانی عالی ”

باران سافت

“ از هاستینگ وان سرور استفاده میکینم. سرویس مناسبی هست امیدوارم بتونم فروش خوبی داشته باشم و سرویسم رو تمدید کنم ”

shahrekord-team

“ از سرور مجازی هلند استفاده میکنم. از سایت و پشتیبانی راضی هستم. ”

نجمه

“ از سرور هاشون راضی هستم خیلی عالی هست. پشتبانی چه از طریق تماس تلفنی و چه از طریق پنل عالی هست پاسخگویی سریع و خیلی عالی. ”

کاظم

“ از سرور مجازی استفاده میکنم. نسبت به سرویس های سایر سرویس دهندگانی که تست کرده ام، از کیفیت مطلوبی برخوردار بوده و پشتیبانی نیز همیشه پاسخگوست. ”

محمد

“ از سرور مجازی، هاست و دامنه استفاده میکنم. کیفیت سرور مجازی عالی، خدمات پس از فروش و پشتیبانی عالی، مخصوصا خدمات کانفیگ و مشاورهاتون. اوایل فک نمیکردم تا این حد ازتون راضی باشم (به دلیل نحوه اشناییم باشما)اما الان توی هر سایت یا انجمنی که میرمو کسی رو میبینم که از سرویس خودش یا سرویس دهندش ناله ای داره به شما معرفی میکنم. اونا هم واقعا راضی بودن. واقعا ادم با معامله با شما احساس گول خوردن یا گمراهی نمیکنه و واقعا افرادی به شفافی شما رو تو این زمینه کم داریم. ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

آموزش تست سرعت اینترنت ( speed test ) در لینوکس

آموزش تست سرعت اینترنت ( speed test ) در لینوکسهمانطور که میدانید با استفاده از سایتهایی نظیر http://speedtest.net یا http://speedtest.ir و سایتهای مشابه امکان تست پینگ و سرعت رسیو و آپلود اینترنت شما و همچنین موقعیت مکانی و ارائه دهنده سرویس شما به همراه آی پی میباشند. امکان تست سرعت و قدرت اینترنت شما توسط این سایتها تنها از طریق مرورگر امکان پذیر میباشد. بدین صورت تنها در سیستم عاملهایی که به صورت گرافیکی و دارای مرورگر میباشند مقدور است.برای خرید سرور مجازی لینوکس کلیک کنیددر این آموزش این امکان تست سرعت اینترنت را در سیستم عاملهای لینوکسی که تنها به صورت ssh یا دستورات کامند میباشند آموزش میدهیم. ( این آموزش مختص به لینوکس میباشد )ابتدا از طریق برنامه PUTTY وارد ssh یا محیط کامند لینوکس شوید، سپس از دستورات زیر بسته مورد نظر را نصب و حق دسترسی آن را تغییر دهید: #wget -O speedtest-cli https://raw.githubusercontent.com/sivel/speedtest-cli/master/speedtest.py#chmod +x speedtest-cliحال هر زمان برای گرفتن تست سرعت از دستور زیر استفاده کنید: # ./speedtest-cli اگر نیاز دارید تا مشخصات بدست آمده را به اشتراک بزارید با وارد کردن ( --share ) در انتها همانند دستور زیر انجام دهید، از این طریق پس از تست و نمایش جزئیات در انتها لینکی ضاهر میشود که نمایش گر عکسی از مشخصات تست شما میباشد و میتوانید آن را به اشتراک بگذارید: # ./speedtest-cli --share لینک مربوطه به صورت زیر میباشد:متعجب شدید؟!! امکانات در اینجا هم ختم نمیشود، شما متیوانید با وارد کردن ( --help ) از دستورات تلفیقی بیشتر این افزونه بهرمند بشید. # ./speedtest-cli --help ././speedtest-cli --helpUsage: speedtest_cli.py [options]Command line interface for testing internet bandwidth using speedtest.net.--------------------------------------------------------------------------https://github.com/sivel/speedtest-cliOptions: -h, --help show this help message and exit --share Generate and provide a URL to the speedtest.net share results image --simple Suppress verbose output, only show basic information --list Display a list of speedtest.net servers sorted by distance --server=SERVER Specify a server ID to test against --mini=MINI URL of the Speedtest Mini server --source=SOURCE Source IP address to bind to --version Show the version number and exit--version Show the version number and exit تهیه شده در وان سرور (ارئه دهنده سرورهای مجازی و اختصاصی. میزبانی هاستینگ و دامین، طراحی شبکه و امنیت )کپی برداری با ذکر منبع بلامانع است

ادامه مطلب

نحوه تنظیم ساعت و منطقه زمانی در لینوکس

نحوه تنظیم ساعت و منطقه زمانی در لینوکسنحوه تنظیم ساعت لینوکس برای نمایش ساعت و تاریخ سیستم از دستور date استفاده می شود:# dateWed Apr 13 14:48:50 IRDT 2005برای نمایش زمان به ساعت گرینویچ دستور زیر را استفاده می کنیم:# date --utcWed Apr 13 10:20:42 UTC 2005از دستور date برای تنظیم ساعت سیستم نیز می توان استفاده کرد:# date -s "15:30:25"Wed Apr 13 15:30:25 IRDT 2005نکته ای که باید توجه کرد که با روش بالا تنها ساعت سیستم لینوکس (Kernel) تغییر می کند. علاوه براین ساعت خو.د ماشین (CMOS) هم وجود دارد که باید تنظیم شود. شما با دستور زیر می توانید ساعت ماشین را ببینید:# hwclock --showWed Apr 13 14:55:59 2005 -0.962467 secondsبرای تنظیم ساعت ماشین به وقت سیستم از دستور زیر می توانید استفاده کنید: hwclock --systohc نحوه تیظیم منطقه زمانی یا Time Zoneکره زمین در 15 درجه طول جغرافیایی یک نصف النهار داریم. در واقع خورشید فاصله بین دو نصف النهار را در یک ساعت طی میکند. نصف النهار مبدا نیز نصف النهاری است که در گرینویج عبور می کند. از ساعت این منظقه به عنوان ساعت جهانی UTC و یا ساعت گرینویج GMT یاد می شود.بنابراین به راحتی اختلاف ساعت هرجایی را می توان با توجه به نصف النهاری که در آن قرار گرفته با گرینویچ محاسبه کرد. تنها مساله ای که می ماند و باید در نظر گرفته شود، مساله Daylight Saving Time است که برای هر کشور و منطقه متفاوت است.برا تنظیم Time Zone در لینوکس می توانید از روال زیر استفاده کنید: 1. Select the appropriate time zone from the /usr/share/zoneinfo directory. Time zone names are relative to that directory. In this case, we will select "America/Denver"2. Edit the /etc/sysconfig/clocktext file so that it looks like this:ZONE="Iran"UTC=trueARC=falseOf course, this assumes that your hardware clock is running UTC time...3. Delete the following file: /etc/localtime4. Create a new soft link for /etc/localtime. Here is an example of step 3 and step 4:# cd /etc# ls -al localtimelrwxrwxrwx 1 root root 39 Mar 28 07:00 localtime -> /usr/share/zoneinfo/America/Los_Angeles# rm /etc/localtime# ln -s /usr/share/zoneinfo/Iran /etc/localtime# ls -al localtimelrwxrwxrwx 1 root root 34 Mar 28 08:59 localtime -> /usr/share/zoneinfo/Iran# dateWed Apr 13 14:48:50 IRDT 2005برای خرید سرور مجازی لینوکس کلیک کنید

ادامه مطلب

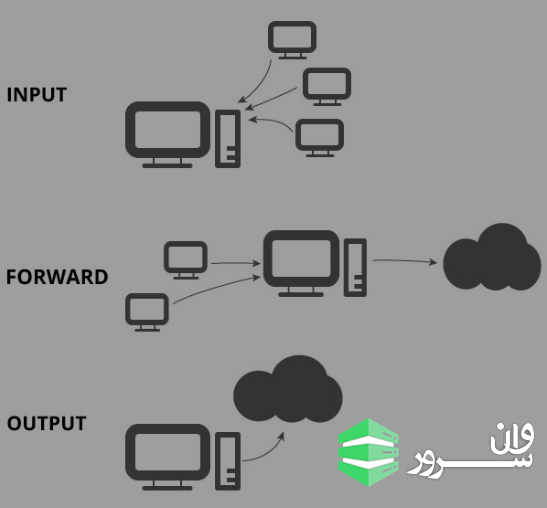

مقدمه ای بر IPtables

Iptables چیست؟Iptable یک فایروال داخلی لینوکس است که در آن شروطی دارد تحت عنوان رول ها (rules) . که عبور و مرور ترافیک یا پکت ها با توجه به این رول ها مجاز است. این فایروال ترافیک ورودی و خروجی را کنترل می کند و آن را طبق قوانین مشخص فیلتر می کند.دیتا های ورودی و خروجی به صورت بسته یا پکت انتقال می یابد. لینوکس رابط یا اینترفیسی برای فیلتر کردن این بسته ها فراهم می کند. در اینجا ، Iptables وارد جریان می شود ، که یک ابزار خط فرمان برای تنظیم و پیکربندی فایروال است. Iptables دارای جدول هایی برای فیلتر کردن پکت ها است. این جداول حاوی چندین زنجیره یا chain هستند که حاوی رول هایی برای تنظیم رول ها هستند.رول ها و اهداف در iptablesرول ها تعریف می کند که اگر بسته با هر رول مشخصی مطابقت داشته باشد ، چه باید کرد. اگر رول مطابقت داشته باشد ، هدفی را تعریف می کند که می تواند زنجیره یا chain دیگری باشد یا مقادیر خاص ذکر شده در زیر:ACCEPT : این بدان معناست که پکت اجازه عبور از فایروال را دارد.DROP: این بدان معناست که پکت اجازه عبور از فایروال را ندارد.RETURN: این بدان معناست که از رول فعلی صرف نظر کرده و دوباره به chain ای که از آن فراخوانده شده است بپرد.5 جدول داخلی در Iptabales وجود دارد که عبارت اند از filter و nat و mangle و raw و security. که در این آموزش ما فقط بر روی جدول داخلی filter تمرکز میکنیم.جدول filterجدول فیلتر برای فیلتر عادی ترافیک براساس قوانین تعریف شده توسط کاربر استفاده می شود. این جدول برای انجام مسدود کردن و فیلتر کردن بسته های نرم افزاری روزمره بسیار مفید است. جدول فیلتر دارای سه چین است:INPUT: این چین برای کنترل ترافیک / پکت های ورودی به سرور استفاده می شود.FORWARD: این chain برای فیلتر کردن بسته هایی است که به سرور وارد می شوند اما قرار است در جای دیگری ارسال شوند استفاده میشود.OUTPUT: از این chain برای فیلتر کردن پکت هایی که قرار است از سرور خارج شود مورد استفاده قرار میگیرد.در زیر تصویر مربوط به chain جدول فیلتر آمده است.کار با دستورات Iptablesراه اندازیبا استفاده از دستور Iptables نسخه ی آن را بررسی میکنیم:iptables --versionبرای نمونه ما فرض میکنیم که Iptables نصب نیست. با استفاده از دستورات زیر آن را نصب میکنیم:sudo apt-get updatesudo apt-get install iptablesبرای نمایش جدول filter که درواقع جدول پیشفرض Iptables است از دستور زیر استفاده میکنیم:sudo iptables -L این خروجی زیر را نشان می دهد که اساساً یک جدول فیلتر خالی است:Chain INPUT (policy ACCEPT)target prot opt source destination Chain FORWARD (policy ACCEPT)target prot opt source destination Chain OUTPUT (policy ACCEPT)target prot opt source destination در اینجا ، INPUT ، OUTPUT و FORWARD زنجیره یا چین هایی هستند که شامل قوانین پیکربندی فایروال هستند. هر فایروال یک خط مشی پیش فرض دارد که به عنوان (policy ACCEPT) ذکر شده است. خط مشی پیش فرض برای یک chain ، هدف پیش فرض آن دسته از پکت ها را که با هیچ قاعده آن چین مطابقت ندارند مشخص می کند. برای مثال: خط مشی پیش فرض برای chain ، ورودی ACCEPT است ، به این معنی که هر بسته ورودی توسط فایروال پذیرفته می شود.در صورتی که می خواهید فقط از خط مشی پیش فرض جداول بدانید ، می توان از دستور زیر استفاده کرد:sudo ifconfig [ -S/--list-rules ]در صورتی که بخواهیم خط مشی پیشفرض (default policy) جدول را تغییر بدهیم از دستور زیر استفاده میکنیم:sudo iptables -P <chain> <target>در اینجا ، برای مثال ، اگر سیاست پیش فرض چین INPUT را با استفاده از دستور sudo iptables -P INPUT DROP به DROP تغییر دهیم ، هیچ کس نمی تواند با ما ارتباط برقرار کند زیرا همه بسته های داده توسط فایروال حذف می شوند.تغییر دادن رول ها در Iptablesبرای اضافه کردن یک قانون خاص در داخل هر chain ای. ابتدا دستور را پوشش خواهیم داد ، و سپس برخی از موارد برای همان مورد استفاده می شود.sudo iptables [ -A|-S ] <chain> -t <table> -p <protocol> -s<source ip> -d<destination-ip> --sport <source-port> --dport<destination-port> -j<target> -i<input-interface> -o<output-interface>در دستور بالا ، از چندین flag استفاده شد. هر یک از آنها و در صورت نیاز به آنها توضیح خواهیم داد.-A: برای ضمیمه یک قانون در انتهای جدول استفاده می شود-S: برای درج رول در موقعیت مشخص شده در جدول استفاده می شود. اگر موقعیت مشخص نشده باشد ، این رول را به بالاترین موقعیت اضافه می کند.-t: برای دادن نام جدول استفاده می شود. به طور پیش فرض ، این جدول فیلتر است.-p: برای تعیین پروتکل استفاده می شود. می تواند tcp ، udp ، icmp یا همه باشد.-s: برای مشخص کردن منبعی از پکت ها استفاده می شود. عمدتا برای استفاده از یک قانون در چین INPUT برای هر آدرس IP خاص استفاده می شود.-d: برای تعیین مقصد تحویل پکت ها استفاده می شود. عمدتا برای استفاده از یک قانون در چین OUTPUT برای آدرس IP خاص مقصد استفاده می شود.--sport & --dport: اگر این قاعده روی پروتکل tcp اعمال شود ، از این دستور به ترتیب برای مشخص کردن پورت مبدا و مقصد استفاده می شود.-j: برای مشخص کردن هدف مورد استفاده در قانون منطبق استفاده می شود. می تواند ACCEPT ، REJECT ، DROP و غیره باشد.-i: رابط ورودی (Input-interface) - برای مشخص کردن نام واینترفیسی که از طریق آن پکت ای دریافت می شود ، استفاده می شود.-j: رابط خروجی (Output-interface) - برای مشخص کردن نام اینترفیسیی که از طریق آن بسته ای ارسال می شود ، استفاده می شود.اضافه کردن رول در Iptablesبرای مسدود کردن یک وب سایت خاص ، مثلا فیس بوک ، به طوری که از سرور شما نمی توان به آن دسترسی داشته باشد.sudo iptables -I INPUT -t filter -s www.facebook.com -j DROPبرای مسدود کردن هر پکت از آدرس IP در اینترنت ، فرض کنید 192.168.0.107sudo iptables -I INPUT -t filter -s 192.168.0.107 -j DROPبرای مسدود کردن آدرس لوپ بک ، یعنی localhost 127.0.0.1sudo iptables -A INPUT -i lo -j DROPبرای غیرفعال کردن هر پورت از سرور ، فرض کنید نمی خواهید به کسی اجازه دهید ssh را روی سیستم شما انجام دهد ، پس باید پورت 22 را مسدود کنید ، این کار به صورت زیر انجام می دهیم:sudo iptables -A INPUT -t filter -p tcp --dport 22 -j DROPما همچنین می توانیم هدف را روی ALLOW یا DROP بسته های داده از پورت های دیگر تنظیم کنیم ، مانند اینکه برای مسدود کردن http و https ، باید پورت منبع 80 و 443 را مسدود کنیم:sudo iptables -A INPUT -t filter -p tcp --sport 80 -j DROPsudo iptables -A INPUT -t filter -p tcp --sport 443 -j DROPحذف رول ها در Iptablesبرای حذف یک قانون خاص توسط شماره خط آن:sudo iptables -D <chain> <line-number>برای حذف تمامی رول ها در یک chain خاص :sudo iptables -F <chain>برای حذف همه رول ها یا قوانین از iptables :sudo iptables -F/--flushاکنون ، برای دریافت خروجی هر دستوری با اطلاعات بیشتر ، می توانید آن را در حالت دراز نویس یا verbose mode اجرا کنید:sudo iptables -L -vجمع بندیدر این آموزش که اولین سری از آموزش های فایروال است ما به بررسی مقدماتی Iptables پرداختیم. در آموزش های بعدی به طور مفصل به بحث فایروال خواهیم پرداخت.

ادامه مطلب