هاست ارزان NVMe آلمان

هاست ارزان لینوکسی cpanel واقع در کشور آلمان با استفاده از سخت افزارهای قدرتمند با هارد نسل جدید NVMe ( بیست برابر پر سرعت تر از هارد sata) آماده میزبانی کاربران گرامی وان سرور میباشد.

مزایای هاست ارزان NVMe آلمان:

هاست ارزان و پرسرعت NVMe وان سرور با کنترل پنل سی پنل و وب سرور لایت اسپید ( LiteSpeed ) با مشخصات سخت افزار قوی و هارد NVMe (ان وی ام ای) میباشد. این هارد بیش از ۲۰ برابر سریعتر از هاردهای Sata3 و درعمل بیش از ۵برابر سریعتر از هاردهای SSD میباشد.در هارد NVME ارتباط هارد با برد سرور به صورت مستقیم بوده و از کابل واسط (همچون کابل sata و.. ) استفاده نمیشود و به صورت مستقیم روی برد نصب میشود که درکنار داشتن تکنولوژی جدید سرعت بالای خواندن و نوشتن ، پل ارتباطی هارد با سرور بسیار سریعتر شده است.

پلن های هاست ارزان NVMe آلمان

| مشخصات | Free-Host | Hnvm-2 | Hnvm-3 | Hnvm-4 | Hnvm-5 | Hnvm-6 |

|---|---|---|---|---|---|---|

| Storage/فضا | 100MB | 500MB | 1000MB | 2000MB | 3000MB | 4000MB |

| BW/ترافیک | 1GB | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| RAM/رم | 256MB | 2G | 2G | 2G | 2G | 2G |

| Disk/نوع هارد | NVMe Disk | NVMe Disk | NVMe Disk | NVMe Disk | NVMe Disk | NVMe Disk |

| Core/هسته | 1v Core | 1v Core | 1v Core | 1v Core | 1v Core | 1v Core |

| Addon/parket | 1 | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| OS/سیستم عامل | CloudLinux | CloudLinux | CloudLinux | CloudLinux | CloudLinux | CloudLinux |

| Panel/کنترل پنل | Cpanel | Cpanel | Cpanel | Cpanel | Cpanel | Cpanel |

| WebServer/وب سرور | LiteSpeed | LiteSpeed | LiteSpeed | LiteSpeed | LiteSpeed | LiteSpeed |

| UpTime/آپتایم | 99.99% | 99.99% | 99.99% | 99.99% | 99.99% | 99.99% |

| PHP Version | 7.1 تا 8.2 | 7.1 تا 8.2 | 7.1 تا 8.2 | 7.1 تا 8.2 | 7.1 تا 8.2 | 7.1 تا 8.2 |

| Aliases/ساب دامنه | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| FTP-Mysql و ... | 1 | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| SSL رایگان | ||||||

| تغییر ورژن PHP | ||||||

| پشتیبانی لاراول | ||||||

| پشتیبانی پایتون | ||||||

| زمان تحویل | آنی | آنی | آنی | آنی | آنی | آنی |

| انتقال رایگان | ||||||

| بک آپ هفتگی | ||||||

| پشتیبانی | ||||||

| ماهیانه/تومان | ---- | ---- | ---- | 82,800 | 103,500 | 110,400 |

| سه ماهه/ تومان | ---- | 138,000 | 158,700 | 207,000 | 255,300 | 262,200 |

| شش ماهه/تومان | ---- | 255,300 | 310,500 | 379,500 | 461,610 | 494,730 |

| سالیانه/تومان | ---- | 474,720 | 593,400 | 712,080 | 831,450 | 892,170 |

| سفارش | سفارش | سفارش | سفارش | سفارش | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

بک آپ گیری خودکار

با بک آپ گیری خودکار هاستینگ وان سرور، دیگر نگران بک آپ سایتتون نباشید، آرشیو های بک آپ به راحتی در کنترل پنلتان قابل دانلود و بازیابی میباشد

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

ترافیک نامحدود

ترافیک این نوع سرور از وان سرور به صورت نامحدود بوده و هیچ محدودیت ترافیک و پهنای باندی اعمال نشده.

وب سرور LiteSpeed

استفاده از وب سرور قدرتمند لایت اسپید (LiteSpeed) امکان پردازش سریعتر با امکانات بیشتر از جمله قابلیت کش لایت اسپید را برای شما فراهم میکند.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدثبت سفارشات هاست در وان سرور آنی است. به محض پرداخت مشخصات برای شما ایمیل خواهد شد.

بله! در صورتی که هاست شما با کنترل پنل cpanel بوده به صورت رایگان از سمت تیم وان سرور امکان انتقال وجود دارد. به این منظور از طریق پنل کاربری بخش ارسال تیکت پشتیبانی اقدام به ارسال تیکت کنید تا همکاران بررسی و انتقال هاستتون رو انجام بدن.

ارتقا در هر زمان تاریخ سررسید با وجود منابع سخت افزاری مقدور است، تنزل سرویس نیز فقط در زمان تمدید سرویس میسر خواهد بود.

این هارد بیش از ۲۰ برابر سریعتر از هاردهای Sata3 و درعمل بیش از ۵برابر سریعتر از هاردهای SSD میباشد.به همین دلیل که ارتباط هاستینگ با هارد کاملا مستقیم است این حجم تبادلات در هارد NVMe بسیار بالاتر رفته که باعث کاهش شدید تاخیر زمانی پاسخ ( Load Avg ) شده.

بله، این قابلیت در تمامی هاستهای وان سرور مقدور است. همچنین اگر نیاز به ssl اختصاصی داشتید هم از ( بخش فروش ssl سایت ) میتوانید سفارش ثبت کنید.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

باران سافت

“ از هاستینگ وان سرور استفاده میکینم. سرویس مناسبی هست امیدوارم بتونم فروش خوبی داشته باشم و سرویسم رو تمدید کنم ”

سید حسن

“ از سرور مجازی استفاده میکنم. قبلا وان سرور از نظر قیمت جزو بهترین ها بود اما بعد از تبدیل به نرخ ارزی تقریبا جزو متوسط ها یا گران ها حساب میگردد ”

bitanik system

“ از سرور های مجازی مدیریت شده استفاده میکنم. کیفیت سرور ها بسیاز مناسب هست . پشتیبانی سایت هم حرف نداره . راضیم ”

صابر

“ از سرور مجازی آلمان استفاده میکنم. سرعت مناسب و سهولت در راه اندازی. ”

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

نجمه

“ از سرور هاشون راضی هستم خیلی عالی هست. پشتبانی چه از طریق تماس تلفنی و چه از طریق پنل عالی هست پاسخگویی سریع و خیلی عالی. ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

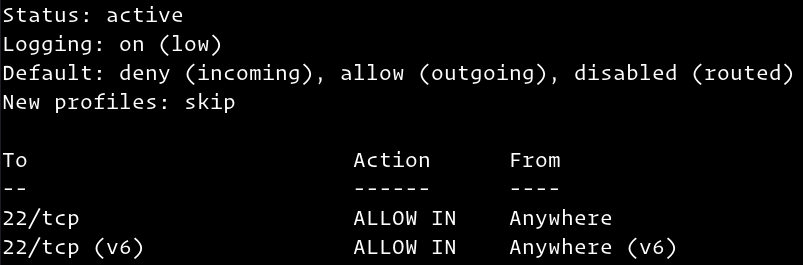

آموزش کانفیگ فایروال با UFW در اوبونتو 18.04

آموزش کانفیگ فایروال با UFW در اوبونتو 18.04فایروال به درستی کانفیگ شده یکی از مهمترین جنبه های امنیت سیستم است. به طور پیش فرض، اوبونتو با یک ابزار پیکربندی فایروال به نام UFW (Uncomplicated Firewall) همراه است. UFW یک سرپناهی کاربر پسند برای مدیریت قوانین فایروال iptables است و هدف اصلی آن این است که iptables را مدیریت کنید و یا به راحتی آن را مدیریت کنید. پیش نیازها قبل از شروع این آموزش، مطمئن شوید که شما با یک حساب کاربری با امتیازات sudo یا با کاربر ریشه وارد سرور خود می شوید. بهترین روش این است که دستورات اداری را به عنوان یک کاربر sudo به جای ریشه اجرا کنید. اگر شما یک کاربر sudo در سیستم اوبونتو ندارید، می توانید با دنبال کردن این دستورالعمل ها را ایجاد کنید . UFW را نصب کنید فایروال غیر عادی باید به طور پیش فرض در اوبونتو 18.04 نصب شود، اما اگر آن را در سیستم شما نصب نکنید، می توانید بسته را با تایپ کردن نصب کنید: sudo apt install ufw وضعیت UFW را بررسی کنید پس از اتمام نصب، می توانید وضعیت UFW را با دستور زیر بررسی کنید: sudo ufw status verbose UFW به طور پیش فرض غیر فعال است. اگر پیش از این هرگز UFW را فعال نکردید، خروجی مانند این خواهد بود: Status: inactive اگر UFW فعال باشد، خروجی شبیه به موارد زیر خواهد بود:آموزش کانفیگ فایروال با UFW در اوبونتو 18.04سیاست های پیش فرض UFW به طور پیش فرض، UFW همه اتصالات ورودی را مسدود کرده و تمام اتصالات خروجی را اجازه می دهد. این بدان معنی است که هر کسی که در تلاش برای دسترسی به سرور شما قادر به اتصال نیست، مگر آنکه به طور خاص پورت را باز کنید، در حالی که تمام برنامه های کاربردی و خدماتی که در سرور شما اجرا می شوند، قادر به دسترسی به دنیای خارج خواهند بود. خط مشی های پیش فرض در /etc/default/ufw تعریف شده است و می تواند با استفاده از دستور sudo ufw default <policy> <chain> . سیاست های فایروال پایه ای برای ایجاد مفاهیم دقیق تر و قوانین تعریف شده توسط کاربر است. در اکثر موارد، سیاست های اولیه UFW پیش فرض یک نقطه شروع خوب است. پروفایل برنامه هنگام نصب یک بسته با دستور apt ، یک پرونده کاربردی به دایرکتوری /etc/ufw/applications.d . مشخصات سرویس را توصیف می کند و شامل تنظیمات UFW می شود. شما می توانید تمام پرونده های کاربردی موجود در سرور خود را با تایپ کردن لیست کنید: sudo ufw app list بسته به بسته های نصب شده بر روی سیستم شما خروجی شبیه به موارد زیر خواهد بود: Available applications: Dovecot IMAP Dovecot POP3 Dovecot Secure IMAP Dovecot Secure POP3 Nginx Full Nginx HTTP Nginx HTTPS OpenSSH Postfix Postfix SMTPS Postfix Submission برای پیدا کردن اطلاعات بیشتر در مورد مشخصات خاص و قوانین شامل، از دستور زیر استفاده کنید: sudo ufw app info 'Nginx Full' Profile: Nginx Full Title: Web Server (Nginx, HTTP + HTTPS) Description: Small, but very powerful and efficient web server Ports: 80,443/tcp همانطور که می بینید از خروجی بالای نمای Nginx Full پورت 80 و 443 باز می شود. اجازه اتصال SSH قبل از اینکه فایروال UFW را فعال کنیم، باید یک قاعده را که به اتصال SSH های ورودی اجازه می دهد اضافه کنیم. اگر شما از یک مکان از راه دور به سرور خود وصل شده اید، تقریبا همیشه این کار را انجام می دهید و قبل از اینکه به طور صریح اجازه اتصال SSH های ورودی را فعال کنید، فایروال UFW را فعال کنید، دیگر نمی توانید به سرور اوبونتو متصل شوید. برای پیکربندی فایروال UFW برای اجازه دادن به اتصالات SSH ورودی، دستور زیر را تایپ کنید: sudo ufw allow ssh Rules updated Rules updated (v6) اگر پورت SSH را به پورت دیگری تغییر داده این، آن را در فایروال باز کنید. برای مثال، اگر پورت SSH شما 4422 است، می توانید از دستور زیر برای اتصال به آن پورت استفاده کنید: sudo ufw allow 4422/tcp UFW را فعال کنید اکنون که فایروال UFW شما پیکربندی شده است تا اتصالات SSH ورودی را فعال کند، می توانیم آن را با تایپ کردن فعال کنیم: sudo ufw enable Command may disrupt existing ssh connections. Proceed with operation (y|n)? y Firewall is active and enabled on system startup شما هشدار می دهید که فعال کردن فایروال ممکن است اتصالات ssh موجود را مختل کند، فقط y تایپ کرده و Enter بزنید. اتصالات را در سایر پورت ها مجاز می سازد بسته به برنامه هایی که در سرور شما اجرا می شوند و نیازهای خاص شما نیز باید دسترسی ورودی به برخی از پورت های دیگر را مجاز کنید. در زیر چند نمونه از نحوه دسترسی به برخی از خدمات رایج را به شما نشان خواهیم داد: پورت 80 - HTTP را باز کنید اتصالات HTTP با دستور زیر امکان پذیر است: sudo ufw allow http به جای http شما می توانید از شماره پورت استفاده کنید، 80: sudo ufw allow 80/tcp یا شما می توانید از مشخصات برنامه، در این مورد، 'Nginx HTTP' استفاده کنید: sudo ufw allow 'Nginx HTTP' پورت 443 - HTTPS را باز کنید اتصالات HTTP با دستور زیر امکان پذیر است: sudo ufw allow https برای به دست آوردن همان به جای پروفایل https شما می توانید از شماره پورت، 443 : sudo ufw allow 443/tcp یا شما می توانید از پروفایل برنامه، 'Nginx HTTPS' استفاده کنید: sudo ufw allow 'Nginx HTTPS' پورت 8080 را باز کنید اگر تامکت یا هر برنامه دیگری را اجرا می کنید که از پورت 8080 استفاده میکند از دستور زیر استفاده کنید: sudo ufw allow 8080/tcp اجازه رنج پورت به جای دسترسی به پورت های مجاز UFW اجازه می دهد ما اجازه دسترسی به رنج های پورت را داشته باشیم. هنگامی که اجازه می دهد رنج های پورت با UFW، شما باید پروتکل را مشخص کنید، یا tcp یا udp . برای مثال، اگر شما می خواهید پورت ها را از 7100 به 7200 در هر دو tcp و udp بگذارید، دستور زیر را اجرا کنید: sudo ufw allow 7100:7200/tcp sudo ufw allow 7100:7200/udp درصورتی که با انجام این مراحل مشکل دارید، با خرید سرورمجازی از وان سرور، کلیه این خدمات را برای شما به صورت رایگان انجام می دهیم. اجازه دادن به آدرس های خاص IP برای اجازه دادن به دسترسی در تمام پورت ها از دستگاه خانگی خود با آدرس IP 64.63.62.61، بعد از آدرس IP که می خواهید به لیست سفید مشخص کنید، مشخص کنید: sudo ufw allow from 64.63.62.61 اجازه دادن به IP های خاص در پورت خاص برای اجازه دادن به دسترسی به یک پورت خاص، می توان پورت 22 را از دستگاه کار خود با آدرس IP 64.63.62.61 استفاده کرد، to any port که شماره پورت آن است استفاده می شود: sudo ufw allow from 64.63.62.61 to any port 22 اجازه دادن به زیر شبکه ها فرمان برای اجازه اتصال به زیر شبکه از آدرس های IP همانند استفاده از یک آدرس IP واحد است، تنها تفاوت این است که شما باید mask netmask را مشخص کنید. به عنوان مثال، اگر می خواهید اجازه دسترسی به آدرس های IP را از 192.168.1.1 به 192.168.1.254 را به پورت 3360 ( MySQL ) بدهید، می توانید از این دستور استفاده کنید: sudo ufw allow from 192.168.1.0/24 to any port 3306 اتصال به یک رابط شبکه اختصاصی اجازه دهید برای اجازه دادن به دسترسی در یک پورت خاص، می توان گفت که پورت 3360 تنها به رابط شبکه خاص eth2 ، پس باید مشخص کنید allow in on و نام واسط شبکه مشخص کنید: sudo ufw allow in on eth2 to any port 3306 رد ارتباطات خط مشی پیش فرض برای تمام اتصالات ورودی تنظیم شده است که deny و اگر شما آن را تغییر نداده اید، UFW تمام اتصال های ورودی را مسدود می کند مگر اینکه به طور خاص اتصال را باز کنید. بگذارید بگوییم شما پورت 80 و 443 را باز کردید و سرور شما از شبکه 23.24.25.0/24 تحت حمله است. برای رد کردن تمام اتصالات از 23.24.25.0/24 می توانید از دستور زیر استفاده کنید: sudo ufw deny from 23.24.25.0/24 اگر فقط می خواهید دسترسی به پورت های 80 و 443 از 23.24.25.0/24 کنید، می توانید از دستور زیر استفاده کنید: sudo ufw deny from 23.24.25.0/24 to any port 80 sudo ufw deny from 23.24.25.0/24 to any port 443 نوشتن قوانین انکار همان چیزی است که نوشتن اجازه می دهد قوانین، شما فقط باید جایگزین allow با deny . قوانین UFW را حذف کنید دو روش مختلف برای حذف قوانین UFW وجود دارد، با شماره قانون و با مشخص کردن قاعده واقعی. حذف قوانین UFW با تعداد حقیقی آسان تر است، مخصوصا اگر شما UFW جدید هستید. برای حذف یک قاعده با قاعده اول ابتدا باید عدد حقیقی را که می خواهید حذف کنید، پیدا کنید، می توانید این کار را با دستور زیر انجام دهید: sudo ufw status numbered Status: active To Action From -- ------ ---- [ 1] 22/tcp ALLOW IN Anywhere [ 2] 80/tcp ALLOW IN Anywhere [ 3] 8080/tcp ALLOW IN Anywhere برای حذف قانون شماره 3، قانون اجازه اتصال به پورت 8080 را از دستور زیر استفاده می کند: sudo ufw delete 2 روش دوم این است که یک حقیقت را با مشخص کردن قاعده واقعی حذف کنید، مثلا اگر یک قانون برای باز کردن پورت 8069 کردید، می توانید آن را با: sudo ufw delete allow 8069 غیرفعال UFW اگر به هر دلیلی می خواهید UFW را متوقف کنید و تمامی قوانینی را که می توانید استفاده کنید غیرفعال کنید: sudo ufw disable بعدا اگر میخواهید مجدد UTF را فعال کنید و تمام قوانین را فعال کنید، فقط تایپ کنید: sudo ufw enable تنظیم مجدد UFW تنظیم مجدد UFW UFW را غیرفعال می کند و تمامی قوانین فعال را حذف می کند. این کار مفید است اگر شما می خواهید تمام تغییرات خود را لغو کنید و تازه شروع کنید. برای بازنشانی UFW به سادگی در فرمان زیر تایپ کنید: sudo ufw reset نتیجه شما یاد گرفته اید که چگونه فایروال UFW را بر روی سرور اوبونتو 18.04 نصب و پیکربندی کنید. اطمینان حاصل کنید که تمام اتصالات ورودی که برای عملکرد مناسب سیستم شما لازم است و تمام اتصلات غیرضروری را محدود کنید. همچنین درصورت نیاز به غیر فعال کردن فایروال در اوبنتو 18.04 مقاله ما را مطالعه کنید.

ادامه مطلب

آموزش نصب Node.js و npm در CentOS 8

آموزش نصب Node.js و npm در CentOS 8Node.js یک محیط اجرای جاوا اسکریپت است که با استفاده از JavaScript Chrome ساخته شده و برای اجرای کد JavaScript در سمت سرور طراحی شده است. با Node.js می توانید برنامه های کاربردی شبکه مقیاس پذیر بسازید. npm ، مخفف Node Package Manager مدیر پیش فرض بسته برای Node.js است که به توسعه دهندگان کمک می کند تا کد خود را به اشتراک بگذارند و از آن استفاده کنند. همچنین به بزرگترین مخزن نرم افزار دنیا برای انتشار بسته های منبع آزاد Node.js اشاره دارد در این مقاله ، ما قصد داریم تا شما را از طریق دو روش مختلف برای نصب Node.js و npm در CentOS 8 راهنمایی کنیم. گزینه نصبی را انتخاب کنید که برای محیط شما مناسب ترین باشد. Node.js و npm را از مخازن CentOS نصب کنید Node.js و npm را می توان از مخازن استاندارد CentOS نصب کرد. در زمان این مقاله، نسخه Node.js در مخازن v10.x است. ماژول های ارائه دهنده بسته nodejs را برای بررسی جریانهای موجود با اجرای دستور زیر لیست کنید: yum module list nodejsخروجی نشان می دهد که ماژول nodejs تنها با یک استریم در دسترس است. استریم 10 نسخه Node.js را نشان می دهد.خروجی:CentOS-8 - AppStreamName Stream Profiles Summary nodejs 10 [d] common [d], development, minimal, s2i Javascript runtime بسته nodejs چهار پروفایل مختلف ارائه می دهد. نمایه پیش فرض ، مشخصه [d] مجموعه مشترکی از بسته های زمان اجرا را نصب می کند. برای نصب بسته پیش فرض Node.js در سیستم CentOS خود ، تایپ کنید: sudo yum module install nodejs دستور فوق همچنین NPM را نصب می کند. اگر یک توسعه دهنده هستید ، پروفایل توسعه را نصب کنید ، که همچنین کتابخانه های اضافی لازم برای ساخت ماژول های دارای بار پویا را نصب می کند. sudo yum module install nodejs/development یکی از نصبها کامل است ، با تایپ کردن دستور زیر آن را تأیید کنید: node --version فرمان نسخه Node.js را نمایش می دهد: v10.16.3 این ساده ترین روش برای نصب Node.js و npm در CentOS 8 است و برای بیشتر موارد استفاده کافی می باشد. نصب ابزارهای توسعه ابزارهای لازم برای تهیه و نصب افزونه های بومی از رجیستری npm ضروری است. بسته را با اجرای دستور زیر نصب کنید: sudo dnf groupinstall 'Development Tools'حذف Node.js اگر به دلایلی می خواهید بسته های Node.js و npm را حذف کنید ، از دستور زیر استفاده کنید: sudo yum module install nodejsآیا برای آموزش و یادگیری نیاز به سرور مجازی ارزان دارید؟با استفاده از سرورهای مجازی ارزان وان سرور علاوه بر قیمت مناسب از کیفیت بالایی بهره خواهید برد. Node.js و npm را با استفاده از NVM نصب کنید NVM (Node Version Manager) یک اسکریپت bash است که به شما امکان می دهد چندین نسخه Node.js را بر اساس هر کاربر مدیریت کنید. با NVM می توانید هر نسخه Node.js را که می خواهید از آن استفاده کنید یا تست کنید ، نصب و حذف کنید. برای نصب NVM روی سیستم CentOS خود ، دستور زیر را اجرا کنید. از sudo استفاده نکنید زیرا این اسکریپت را برای کاربر root فعال می کند.curl -o- https://raw.githubusercontent.com/nvm-sh/nvm/v0.35.0/install.sh | bash اسکریپت نصب مخزن NVM را از Github به دایرکتوری ~/.nvm منتقل می کند و مسیر nvm را به مشخصات Bash یا ZSH شما اضافه می کند.خروجی:...export NVM_DIR="$HOME/.nvm"[ -s "$NVM_DIR/nvm.sh" ] && \. "$NVM_DIR/nvm.sh" # This loads nvm[ -s "$NVM_DIR/bash_completion" ] && \. "$NVM_DIR/bash_completion" # This loads nvm bash_completionبرای شروع استفاده از اسکریپت nvm ، یک شل جدید را باز کنید یا دستورات نمایش داده شده روی صفحه خود را اجرا کنید. هر کاری را که برای شما آسانتر است انجام دهید. اکنون که اسکریپت nvm روی CentOS شما فعال شده است ، می توانید آخرین نسخه پایدار Node.js را با دستور زیر نصب کنید: nvm install nodeخروجی:...Computing checksum with sha256sumChecksums matched!Now using node v13.0.1 (npm v6.12.0)Creating default alias: default -> node (-> v13.0.1) بیایید دو نسخه دیگر ، آخرین نسخه LTS و نسخه 10.16.0 نصب کنیم: nvm install --ltsnvm install 10.16.0 پس از اتمام نصب ، می توانید تمام نسخه های نصب شده Node.js را با تایپ کردن لیست کنید: nvm lsخروجی:-> v10.16.0 v12.13.0 v13.0.1default -> node (-> v13.0.1)node -> stable (-> v13.0.1) (default)stable -> 13.0 (-> v13.0.1) (default)iojs -> N/A (default)unstable -> N/A (default)lts/* -> lts/erbium (-> v12.13.0)lts/argon -> v4.9.1 (-> N/A)lts/boron -> v6.17.1 (-> N/A)lts/carbon -> v8.16.2 (-> N/A)lts/dubnium -> v10.17.0 (-> N/A)lts/erbium -> v12.13.0ورودی با یک فلش در سمت راست (-> v10.16.0) ، نسخه ای است که در شل فعلی مورد استفاده قرار می گیرد. نسخه پیش فرض که هنگام باز کردن شل جدید مورد استفاده قرار می گیرد ، روی v13.0.1 تنظیم شده است. اگر می خواهید نسخه فعال فعلی را تغییر دهید ، باید دستور زیر را اجرا کنید:nvm use v12.13.0 برای تغییر پیش فرض Node.js ، به v12.13.0 استفاده کنید: nvm alias default v12.13.0 نتیجه ما دو روش مختلف برای نصب Node.js و npm را در CentOS 8 به شما نشان داده ایم. روشی که انتخاب می کنید به نیازها و ترجیحات شما بستگی دارد. اکنون که Node.js را روی سیستم CentOS 8 خود نصب کرده اید ، زمان آن رسیده که برنامه خود را مستقر کنید.

ادامه مطلب

آموزش نصب wpscan (اسکنر امنیتی وردپرس)

آموزش نصب wpscan (اسکنر امنیتی وردپرس)در این اموزش به معرفی یکی از بهترین ابزار های اسکنر اسیب پذیری برای وردپرس یعنی wpscan می پردازیم و در ادامه با نحوه نصب wpscan اشنا خواهید شد.وردپرس یک سیستم مدیریت محتوا یا همان CMS است که درصد زیادی از وب سایت ها در جهان از آن استفاده می کنند و دلیل ان این است که این سیستم به صورت کاملا رایگان ارائه می شود و از زبان فارسی هم پشتیبانی می کند. به همین دلیل وب سایت های فارسی زیادی هم از ان استفاده می کنند.نکته دیگری که میتوان به آن اشاره کرد این است که وردپرس پشتیبانی بسیار قوی دارد و به صورت متن باز بوده که می توان ان را توسعه دارد .تا کنون پلاگین های زیادی برای توسعه آن ساخته شده است و به همین علت گسترش زیادی داشته است. زمانی که یک وب سایت گسترش بیشتری پیدا کند مسلما کنترل امنیت برای جلوگیری از هک شدن ان سخت تر خواهد شد.معرفی و نصب wpscanwpscan ابزار های بسیار محبوب برای اسکن امنیتی سیستم مدیریت محتوای وردپرس است که نسبت به دیگر اسکنر های وردپرس امکانات و محبوبیت بیشتری دارد. به همین خاطر این ابزار را در انواع سیستم عامل های هکر ها مانند کالی لینوکس به صورت پیشفرض وجود دارد. در صورتی که نیاز به نصب آن در سیستم عامل های لینوکسی دیگر دارید می توانید این کار را انجام دهید و با استفاده از ان یک اسکن و تست نفوذ کامل برای پیدا کردن آسیب پذیری های وب سایت های وردپرسی انجام دهید. دقت داشته باشید این ابزار به زبان روبی نوشته شده است و نیاز به نسخه 2.5.0 تا 2.5.3 روبی را دارد و می توانید آن را در سیستم عامل های لینوکسی و مک نصب و استفاده کنید.مراحل نصب ابزاردر ابتدا برای نصب در Ubuntu با یوزر روت وارد سیستم عامل خود شوید.و سپس با دستور زیر پیشنیاز های ابزار رانصب کنید :apt install libcurl4-openssl-dev libxml2 libxml2-dev libxslt1-dev ruby-dev build-essential libgmp-dev zlib1g-devدر سیستم عامل های بر پایه دبیان از دستورزیر برای نصب پیشنیاز ها استفاده کنید :apt install git ruby ruby-dev libcurl4-openssl-dev make zlib1g-devحال با دستور زیر فایل های ابزار را براینصب wpscan از گیت هاب دانلود نمایید :git clone https://github.com/wpscanteam/wpscanبعد از اتمام دانلود با دستور زیر وارددایرکتوری فایل های دانلود شده شوید :cd wpscanحال باید با استفاده از gem پکیج bundler را نصب نمایید :gem install bundlerدر اخر برای اتمام نصب ازدستور زیر را درترمینال لینوکس خود وارد نمایید :bundle install –-without testحال بعد از نصب wpscan می توانید فایل wpscan.rb را به صورت زیر اجرا کنید تا ابزار در ترمینال اجرا شود :ruby wpscan.rbکار کرد این ابزار بسیار ساده است شما بعد از وارد کردن دستور بالابرای مشاهده سویچ های راهنمای ابزاراز –help استفاده کنید، برای مثال بعد از وارد دستور قبل سویچ -–url را اضافه کنید و ادرس سایت مورد نظر خود را که می خواهید اسکن کنید و مطمئن هستید وردپرسی است مقابل سویچ وارد شده به یکی از دو صورت زیر قرار دهید :wpscan --url http://wordpress.local --enumerate pruby wpscan.rb -–url https://site.com با دستور بالا یک اسکن کلی از سایت مورد نظرشما انجام می شود و اطلاعات ان را به شما نمایش می دهد.مانند : پلاگین های نصب شده و ورژن آن ها همراه با لینک اکسپلویت ، نام قالب ، نام کابری ادمین و ….نکته : برای تشخیص سایت های ورد پرسی می توانید از افزونه مرورگر Wappalyzer استفاده کنید.اپدیت wpscanبرای اپدیت و نصب wpscanورژن جدید هم از سویچ –update استفاده کنید.wpscan –update(در سیستم عامل هایی که wpscan به صورت پیشفرض نصب است با دستور wpscanابزار اجرا می شود. )

ادامه مطلب